Gootkit ローダー マルウェア オペレーターは、VLC Media Player を悪用してオーストラリアの医療機関に Cobalt Strike ビーコンを感染させる新しい SEO ポイズニング キャンペーンを実行しています。

キャンペーンの目標は、企業ネットワークへの初期アクセスのために、感染したデバイスに Cobalt Strike エクスプロイト後のツールキットを展開することです。

そこから、リモート オペレーターはネットワーク スキャンを実行し、ネットワーク全体を横方向に移動し、アカウントの資格情報とファイルを盗み、ランサムウェアなどのより危険なペイロードを展開できます。

より一般的には Gootloader として知られる Gootkit ローダーは、 昨年の夏、同様の検索エンジン結果ポイズニング キャンペーンでシステムに Cobalt Strike を配信し始めました。

Gootloader はランサムウェア感染に何度か関連付けられており、2020 年には REvil ギャングとの有名なコラボレーションを通じてマルウェアが復活しました。

Google 検索結果の中毒

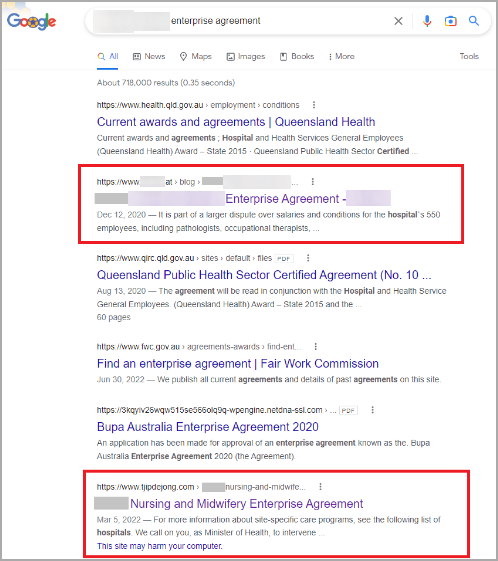

Trend Microの新しいレポートで、研究者は、Gootloader の最近のキャンペーンが SEO ポイズニングを使用して、悪意のある Web サイトを Google 検索結果に挿入し、オーストラリアの医療業界を標的にしていると説明しています。

キャンペーンは 2022 年 10 月に開始され、「同意」、「病院」、「健康」、「医療」などの医療関連のキーワードとオーストラリアの都市名を組み合わせた検索結果で上位にランクインすることができました。

SEO ポイズニングは、サイバー犯罪者が採用する戦術であり、攻撃者の Web サイトへのリンクを含む多数の投稿を多くの正当なサイトに作成します。

検索エンジン スパイダーはこれらの正当なサイトをインデックスに登録し、同じ URL を繰り返し見ると、関連するキーワードの検索エンジンの結果にそれらを追加します。その結果、これらの検索用語は、以下に示すように、Google 検索結果で非常に上位にランク付けされることがよくあります。

出典:トレンドマイクロ

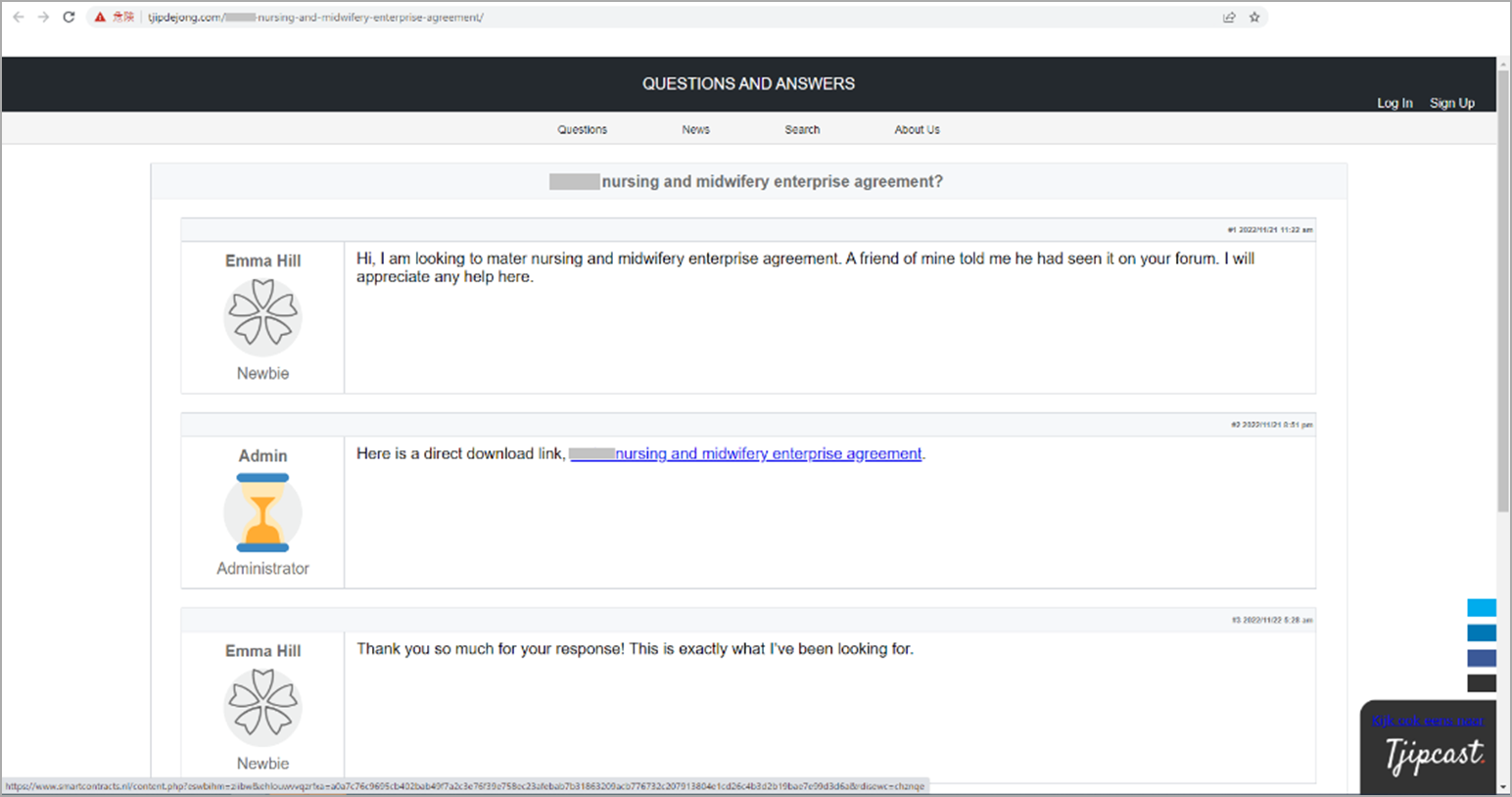

Gootkit が使用するサイトは、一般的にハッキングされた Web サイトであり、JavaScript スクリプトが挿入され、検索エンジンの結果からの訪問者に偽の Q&A フォーラムを表示します。

これらの偽の Q&A フォーラムには、質問に対する「回答」が含まれており、契約テンプレートや Word 文書など、関連する検索対象のリソースにリンクされています。ただし、これらのリンクはユーザーのデバイスに感染するマルウェアです。

出典:トレンドマイクロ

2022 年 2 月に発生したこのBatloader と Atera Agent のキャンペーンのように、同様の戦術がマルウェア ローダーによって広く採用されており、オペレータは Zoom、TeamViewer、および Visual Studio の検索用語を使用して結果を汚染していました。

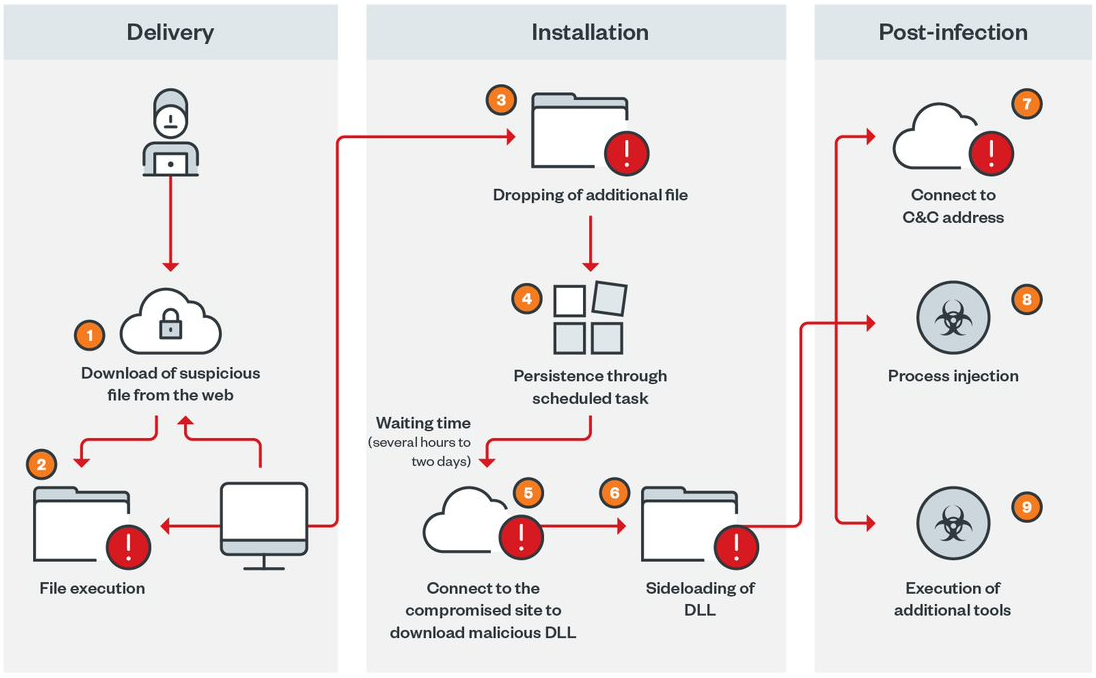

Cobalt Strike ビーコンの設置

最新の Gootloader キャンペーンでは、脅威アクターは、ZIP アーカイブ内の医療関連の契約文書テンプレートと思われるものの直接ダウンロード リンクを使用します。

この ZIP アーカイブには、Gootkit ローダー コンポーネントが JS ファイルの形式で含まれており、起動すると PowerShell スクリプトがドロップされます。PowerShell スクリプトが実行され、さらにマルウェアがデバイスにダウンロードされます。

出典:トレンドマイクロ

感染の第 2 段階で、マルウェアは「msdtc.exe」と「libvlc.dll」を Gootloader コマンド アンド コントロール サーバーからダウンロードします。

実行可能ファイルは、Microsoft Distributed Transaction Coordinator (MSDTC) サービスとして表示されるようにマスクされた VLC メディア プレーヤーの正規の署名付きコピーです。 DLL の名前は、メディア プレーヤーの起動に必要な正規の VLC ファイルにちなんで付けられていますが、Cobalt Strike モジュールが含まれています。

VLC 実行可能ファイルが起動されると、DLL 側の読み込み攻撃を使用して、信頼できるプロセスのコンテキストで悪意のある DLL を読み込みます。

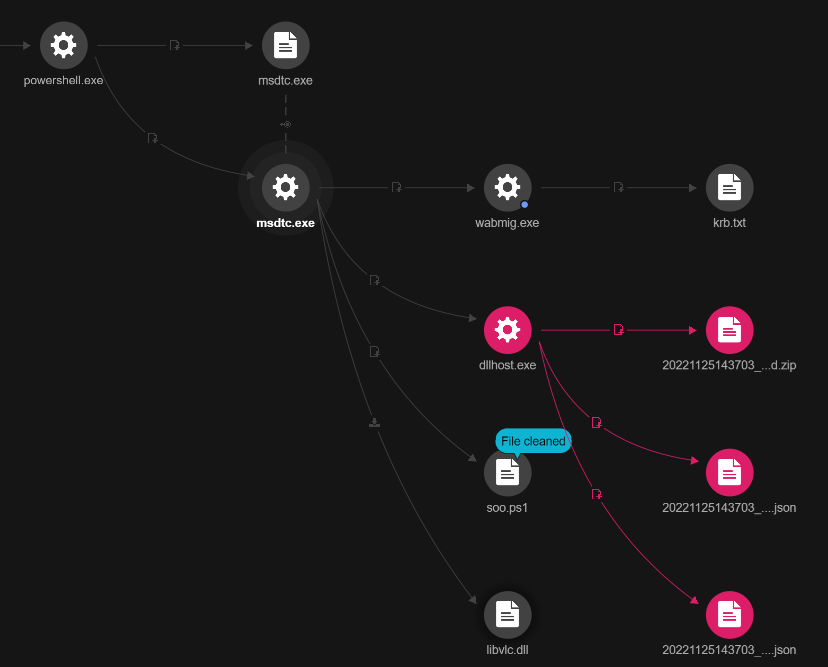

これにより、VLC 実行可能ファイルは、Cobalt Strike ビーコン アクティビティをホストする 2 つのプロセス (dllhost.exe と wabmig.exe) を生成します。

出典:トレンドマイクロ

Cobalt Strike を使用して、攻撃者はネットワーク監視用に「PSHound.ps1」と「soo.ps1」をロードし、ポート 389、445、および 3268 経由でマシンに接続し、いくつかのアカウントの Kerberos ハッシュをテキスト ファイル (「krb. TXT’)。

通常、Cobalt Strike はランサムウェア攻撃の前兆ですが、Trend Micro が観察したケースでは、研究者は最終的なペイロードをキャプチャする機会がありませんでした。

VLC Media Player の DLL サイドローディングの脆弱性が、中国政府が支援するハッカーによる攻撃に使用されました。これらの脆弱性が原因で、インドでメディア プレーヤーが禁止されたと考えられています。

残念ながら、これらの検索結果ポイズニング キャンペーンの 1 つにだまされるのを避けるのは難しい場合があります。

最終的に、感染を回避する最善の方法は、信頼できるソースからのみファイルをダウンロードし、 ファイル拡張子を有効にして実際のファイル名を確認し、危険な拡張子を持つファイルをクリックしないようにすることです。

さらに、ダウンロードしたファイルを VirusTotal にアップロードして、実行する前に悪意のある動作を確認することをお勧めします。

Comments