Google の脅威分析グループ (TAG) は本日、APT37 として追跡されている北朝鮮のハッカーのグループが、これまで知られていなかった Internet Explorer の脆弱性 (ゼロデイと呼ばれる) を悪用して、韓国の標的にマルウェアを感染させたことを明らかにしました。

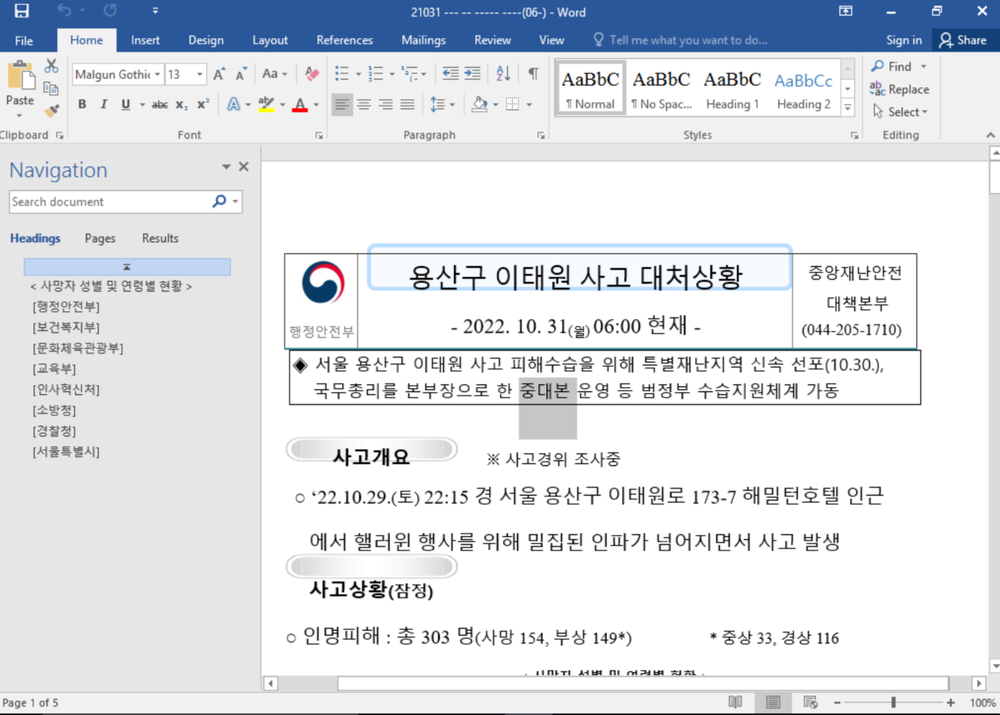

Google TAG は、10 月 31 日に韓国から複数の VirusTotal 送信者が「221031 ソウル龍山梨泰院事故対応状況 (06:00).docx」という名前の悪意のある Microsoft Office ドキュメントをアップロードしたことで、この最近の攻撃に気づきました。

被害者のデバイスでドキュメントを開くと、Internet Explorer を使用してリモート HTML をレンダリングするリッチ テキスト ファイル (RTF) リモート テンプレートをダウンロードした後、未知のペイロードが配信されます。

エクスプロイトを配信した HTML コンテンツをリモートでロードすると、ターゲットがデフォルトの Web ブラウザとして使用していない場合でも、攻撃者は IE ゼロデイをエクスプロイトできます。

この脆弱性 ( CVE-2022-41128として追跡) は、Internet Explorer の JavaScript エンジンの脆弱性が原因であり、悪意を持って作成された Web サイトをレンダリングする際に、悪用に成功した攻撃者が任意のコードを実行できるようになります。

Microsoft は、10 月 31 日に受け取った TAG からの報告を受けて CVE ID を割り当ててから 5 日後の 11 月 8 日の先月のパッチ チューズデーでパッチを適用しました。

被害者のデバイスにプッシュされたマルウェアに関する情報はありません

Google TAG は、北朝鮮のハッカーによって韓国の標的のコンピューターに配布された最終的な悪意のあるペイロードを分析できませんでしたが、攻撃者は攻撃でさまざまなマルウェアを展開することで知られています。

Google TAG の Clement Lecigne 氏と Benoit Stevens 氏は次のように述べています。

「APT37 インプラントは通常、正当なクラウド サービスを C2 チャネルとして悪用し、ほとんどのバックドアに典型的な機能を提供します。」

APT37 は、少なくとも 2012 年から約 10 年間活動しており、以前は FireEye によって高い信頼性で北朝鮮政府に関連付けられていました。

この脅威グループは、反体制派、外交官、ジャーナリスト、人権活動家、政府職員など、北朝鮮政権に関心のある個人に攻撃を集中させることで知られています。

Comments