企業を標的とする Bumblebee マルウェアは、Zoom、Cisco AnyConnect、ChatGPT、Citrix Workspace などの人気のあるソフトウェアを宣伝する Google 広告および SEO ポイズニングを通じて配布されます。

Bumblebee は 2022 年 4 月に発見されたマルウェア ローダーであり、ネットワークへの初期アクセスの取得とランサムウェア攻撃の実行に使用される BazarLoader バックドアの代わりとして Conti チームによって開発されたと考えられています。

2022 年 9 月、メモリへのリフレクティブ DLL インジェクションに PowerSploit フレームワークを使用したステルス性の高い攻撃チェーンを特徴とするマルウェア ローダーの新しいバージョンが実際に確認されました。

Secureworksの研究者は最近、Google の広告を使用して、人気のあるアプリのトロイの木馬化されたバージョンを宣伝し、無防備な被害者にマルウェア ローダーを配信する新しいキャンペーンを発見しました。

人気のアプリに隠れる

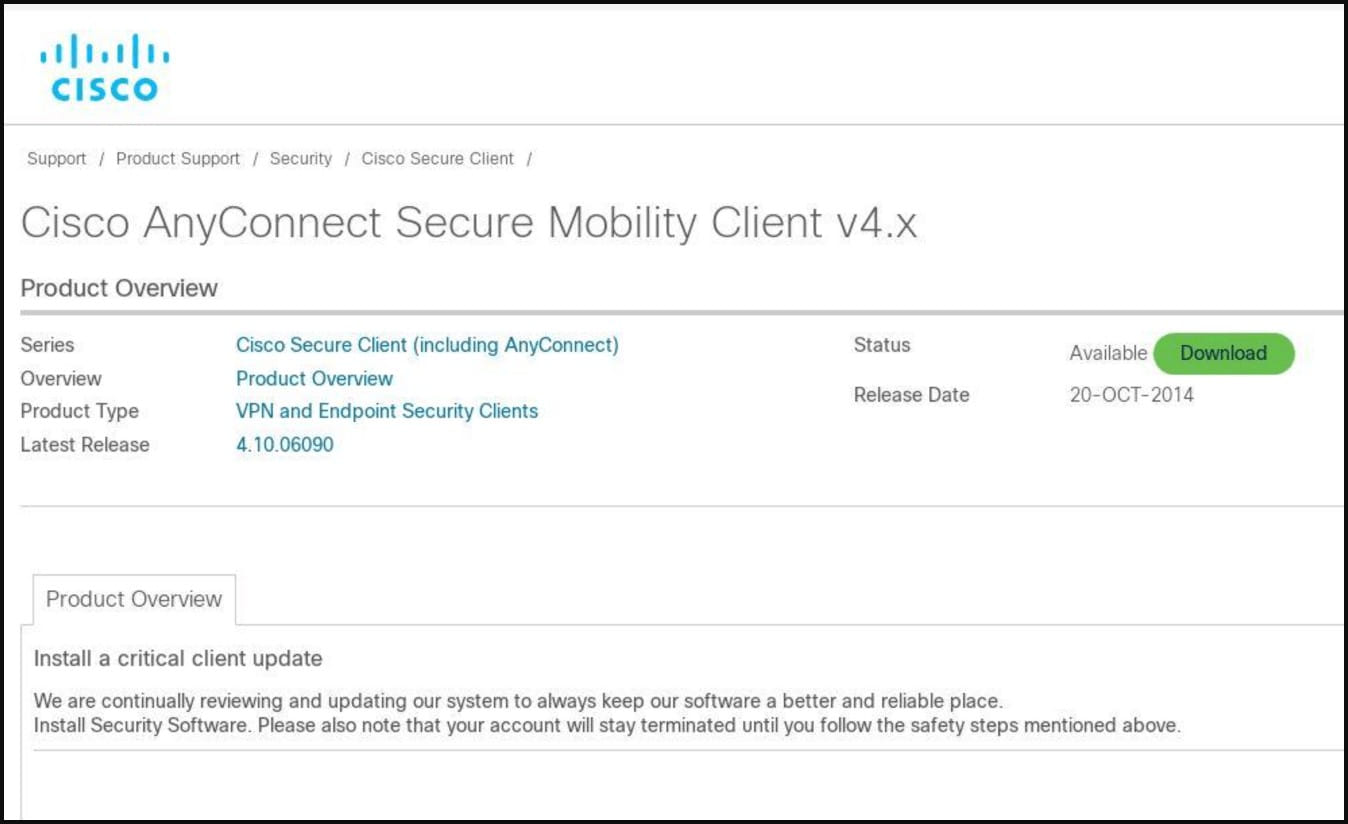

SecureWorks が確認したキャンペーンの 1 つは、2023 年 2 月 16 日に作成され、「appcisco[.]com」ドメインでホストされている偽の Cisco AnyConnect セキュア モビリティ クライアントのダウンロード ページを宣伝する Google 広告から始まりました。

「悪意のある Google 広告から始まった感染チェーンは、侵害された WordPress サイトを介してユーザーをこの偽のダウンロード ページに送りました」と SecureWorks のレポートは説明しています。

この偽のランディング ページは、BumbleBee マルウェアをインストールする「cisco-anyconnect-4_9_0195.msi」という名前のトロイの木馬化された MSI インストーラーを宣伝していました。

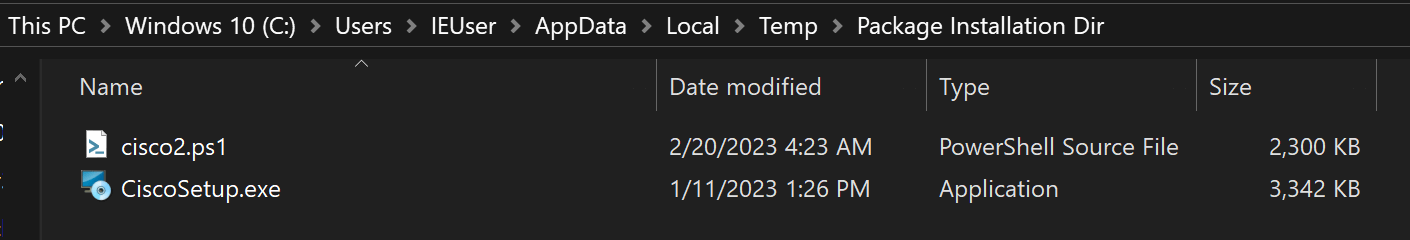

実行されると、正規のプログラム インストーラーと偽名 (cisco2.ps1) の PowerShell スクリプトのコピーがユーザーのコンピューターにコピーされます。

CiscoSetup.exe は AnyConnect の正当なインストーラであり、疑いを避けるためにアプリケーションをデバイスにインストールします。

ただし、PowerScrip スクリプトは BumbleBee マルウェアをインストールし、侵害されたデバイスで悪意のあるアクティビティを実行します。

「PowerShell スクリプトには、PowerSploit ReflectivePEInjection.ps1 スクリプトからコピーされた、名前が変更された関数の選択が含まれています」と Secureworks は説明します。

「また、反射的にメモリにロードする、エンコードされた Bumblebee マルウェア ペイロードも含まれています。」

つまり、Bumblebee は、既存のウイルス対策製品から警告を発することなく、同じ悪用後のフレームワーク モジュールを引き続き使用してマルウェアをメモリにロードします。

Secureworks は、ZoomInstaller.exe と zoom.ps1、ChatGPT.msi と chch.ps1、CitrixWorkspaceApp.exe と citrix.ps1 など、同様の名前のファイル ペアを持つ他のソフトウェア パッケージを見つけました。

ランサムウェアへの道

トロイの木馬化されたソフトウェアが企業ユーザーを標的にしていることを考えると、感染したデバイスはランサムウェア攻撃の開始の候補になります。

Secureworks は、最近の Bumblebee 攻撃の 1 つを詳細に調査しました。彼らは、最初の感染から約 3 時間後に、攻撃者が侵害されたシステムへのアクセスを利用して、ネットワーク内を横方向に移動したことを発見しました。

侵害された環境に攻撃者が展開したツールには、Cobalt Strike 侵入テスト スイート、AnyDesk および DameWare リモート アクセス ツール、ネットワーク スキャン ユーティリティ、AD データベース ダンパー、および Kerberos クレデンシャル スティーラーが含まれます。

この兵器庫は、マルウェア オペレータがアクセス可能なネットワーク ポイントの特定、他のマシンへのピボット、データの抽出、最終的にはランサムウェアの展開に関心を持つ可能性が非常に高い攻撃プロファイルを作成します。

Comments