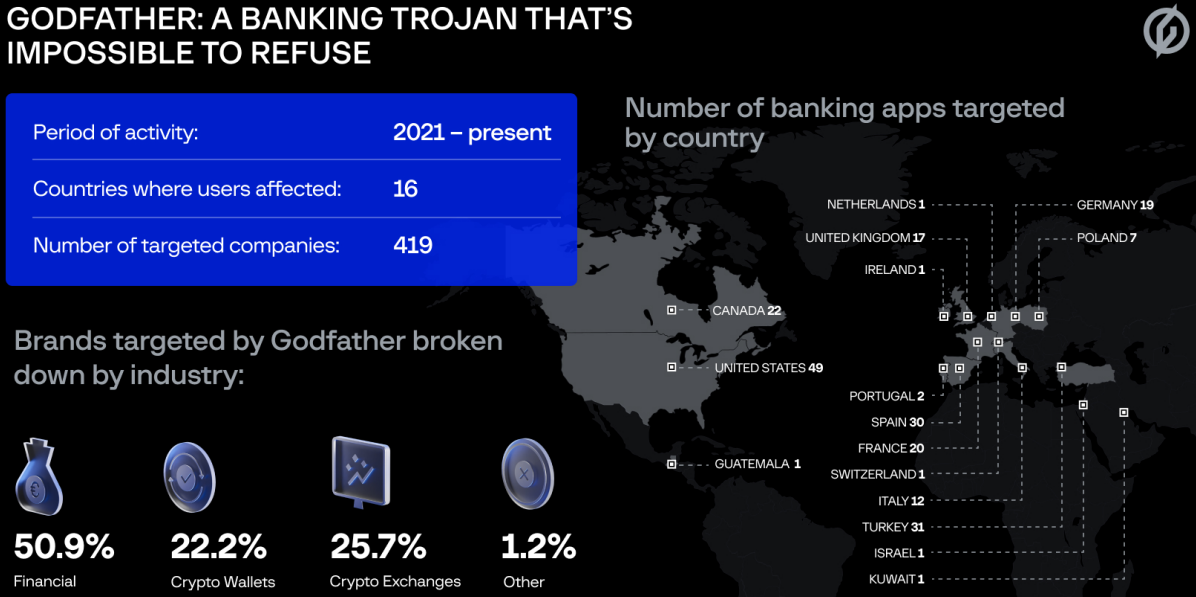

「ゴッドファーザー」という名前の Android バンキング マルウェアは、16 か国のユーザーを標的にしており、400 を超えるオンライン バンキング サイトと暗号通貨取引所のアカウント資格情報を盗もうとしています。

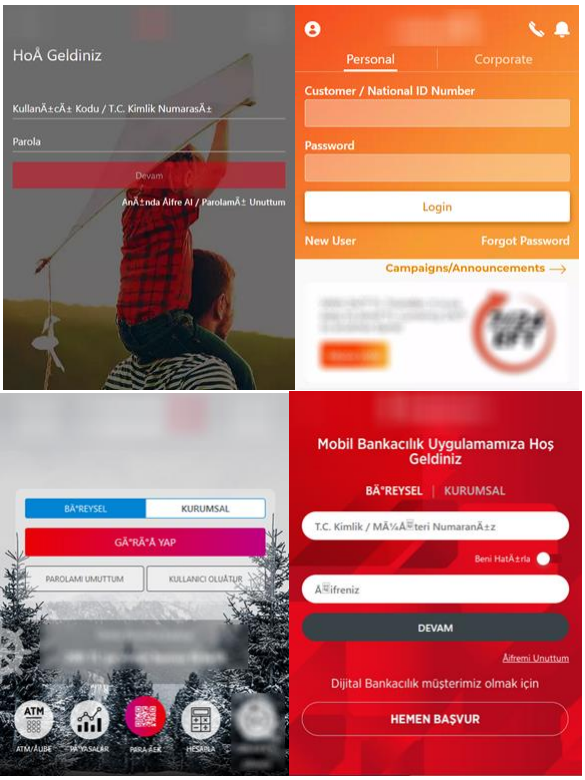

このマルウェアは、被害者がサイトにログインしようとすると、銀行や仮想通貨取引所のアプリのログイン フォームの上にオーバーレイされたログイン画面を生成し、巧妙に細工された HTML フィッシング ページでユーザーをだまして資格情報を入力させます。

ゴッドファーザー型トロイの木馬は、Group-IB のアナリストによって発見されました。Anubis はかつて広く使用されていたバンキング型トロイの木馬で、新しい Android の防御を回避できないために徐々に使用されなくなりました。

ThreatFabric が最初に Godfather を発見したのは 2021 年 3 月ですが、それ以来、大規模なコードのアップグレードと改善が行われています。

また、 Cyble は昨日、Godfather の活動の増加を強調するレポートを公開し、トルコで人気のある音楽ツールを模倣したアプリをプッシュし、Google Play 経由で 1,000 万回ダウンロードしました。

世界中の銀行を標的に

Group-IB は、Google Play ストアのアプリでマルウェアが限定的に配布されていることを発見しました。ただし、主要な流通経路は発見されていないため、最初の感染方法はほとんどわかっていません。

ゴッドファーザーの標的となったアプリ全体のほぼ半分 (215) は銀行アプリであり、そのほとんどは米国 (49)、トルコ (31)、スペイン (30)、カナダ (22)、フランス (20)、ドイツ ( 19)、英国 (17)。

バンキング アプリとは別に、ゴッドファーザーは 110 の仮想通貨交換プラットフォームと 94 の仮想通貨ウォレット アプリを標的にしています。

興味深いことに、このトロイの木馬はシステム言語をチェックするように設定されており、ロシア語、アゼルバイジャン語、アルメニア語、ベラルーシ語、カザフ語、キルギス語、モルドバ語、ウズベク語、またはタジク語に設定されている場合、動作を停止します。

これは、ゴッドファーザーの作者がロシア語を話し、おそらく CIS (独立国家共同体) 地域に居住していることを強く示しています。

ゴッドファーザー

デバイスにインストールすると、Godfather はすべての Android デバイスに搭載されている標準のセキュリティ ツールである「Google プロテクト」を模倣します。このマルウェアは、デバイス上でスキャン アクションをエミュレートすることさえあります。

このスキャンの目的は、正当なツールと思われるものからアクセシビリティ サービスへのアクセスを要求することです。被害者が要求を承認すると、マルウェアは、悪意のある動作を実行するために必要なすべての権限を自分自身に発行できます。

これには、SMS テキストと通知へのアクセス、画面の記録、連絡先、電話の発信、外部ストレージへの書き込み、デバイス ステータスの読み取りが含まれます。

さらに、ユーザーがトロイの木馬を削除したり、Google Authenticator OTP (ワンタイム パスワード) を盗んだり、コマンドを処理したり、PIN やパスワード フィールドの内容を盗んだりするのを防ぐために、アクセシビリティ サービスが悪用されます。

Godfather は、インストールされているアプリのリストを盗み出し、C2 サーバーから一致するインジェクション (資格情報を盗むための偽の HTML ログイン フォーム) を受け取ります。

マルウェアは、被害者のデバイスにインストールされているアプリから偽の通知を生成して、被害者をフィッシング ページに誘導することもできるため、標的のアプリが開くのを待つ必要はありません。

リストにないアプリの場合、Godfather は画面記録機能を使用して、被害者がフィールドに入力した資格情報を取得できます。

さらに、マルウェアは C2 から次のコマンドも受け取り、デバイスの管理者権限で実行します。

- startUSSD – USSD リクエストを実行する

- sentSMS – 感染したデバイスから SMS を送信します (以降のマルウェア バージョンでは処理されません)。

- startApp – C2 によって定義されたアプリを起動します

- cahcecleaner – C2 によって決定されたアプリのアプリ キャッシュをクリアします。

- BookSMS – すべての連絡先に SMS を送信します。繁殖に利用される可能性が高い。最新版では実装されていません。

- startforward/stopforward – C2 によって指定された番号へのコール転送を有効/無効にします

- openbrowser – 任意の Web ページを開く

- startsocks5/stopsocks5 – SOCKS5 プロキシを有効/無効にする

- killbot – 自己削除

- startPush – クリックすると、偽のページ (フィッシング) を含む Web ページを開くプッシュ通知を表示します。

上記とは別に、トロイの木馬の機能モジュールは、キーロギング、VNC サーバーの起動、画面の記録、画面のロック、通知の流出とブロック、サイレント モードの有効化、WebSocket 接続の確立、画面の減光などのアクションを実行できるようにします。 .

アヌビスとのつながり

Anubis のソース コードは 2019 年に流出したため、Godfather は同じ作成者による新しいプロジェクトであるか、新しい脅威グループによって作成された新しいマルウェアである可能性があります。

類似点は、C2 アドレスの受信方法、C2 コマンドの処理と実装、Web フェイク モジュール、プロキシ モジュール、スクリーン キャプチャ モジュールにまで及びます。

ゴッドファーザーは、Anubis のファイル暗号化、音声録音、および GPS 追跡モジュールを含めることを省略しましたが、VNC モジュールを追加し、新しい通信プロトコルとトラフィック暗号化アルゴリズムを実装し、Google 認証コードを盗むシステムを追加しました。

全体として、Godfather は機能豊富で危険なトロイの木馬で、Anubis マルウェアの実績のあるコードに基づいて構築されており、世界中の膨大な数のアプリと Android ユーザーを標的にしています。

この脅威から身を守るには、Google Play からのみアプリをダウンロードし、デバイスを最新の状態に保ち、AV ツールを使用し、Play プロテクトがアクティブであることを確認し、インストールされているアプリの数を可能な限り最小限に抑えてください。

Comments