GitHub は、アクティブな開発者に対して、来週の 3 月 13 日から、アカウントで 2 要素認証 (2FA) を有効にすることを要求し始めます。

2FA 登録要件が会社のユーザー ベース全体に拡大されると、 1 億人を超えるユーザーのアカウントを保護するのに役立ちます。

段階的なロールアウトは来週開始され、GitHub は少数の管理者と開発者のグループに電子メールで連絡を取り、年末に近づくにつれて速度を上げて、オンボーディングがシームレスになり、ユーザーが問題を解決する時間を確保できるようにします。

スタッフ プロダクト マネージャーの Hirsch Singhal 氏とプロダクト マーケティング ディレクターの Laura Paine 氏は、次のように述べています。

「ユーザーのグループは、時間の経過とともに 2FA を有効にするように求められます。各グループは、ユーザーが実行したアクションまたはユーザーが貢献したコードに基づいて選択されます。」

アカウントが登録対象として選択されると、電子メールが送信され、GitHub.com に 2 要素認証 (2FA) プログラムへの登録を要求するバナーが表示されます。

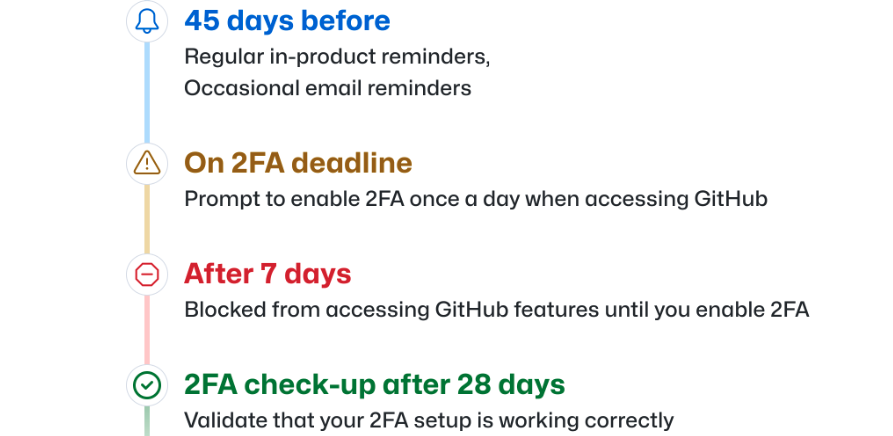

その後、アカウントで 2FA を構成するために 45 日間の猶予があります。その間は、不定期のリマインダーを除いて、通常どおり GitHub アカウントを使用し続けることができます。

有効期限については GitHub が最新情報をお知らせします。期限が過ぎると、GitHub.com に初めてアクセスするときに 2FA を有効にするように求められ、2FA がオンになるまで一部の機能へのアクセスがブロックされます。

これは、2023 年末までにプラットフォーム上でコードを提供するすべての開発者が 2FA を有効にする必要があるという5 月と12 月の 2 つの以前の発表に続くものです。

GitHub では、アカウントの2FA を構成し、2FA 資格情報を失った場合にアカウントを回復するための詳細な手順を提供しています。

開発者は、物理セキュリティ キー、スマートフォンやラップトップなどのモバイル デバイスに組み込まれた仮想セキュリティ キー、時間ベースのワンタイム パスワード (TOTP) 認証アプリ、または GitHub Mobile アプリ (TOTP または SMS を構成した後) など、1 つ以上の 2FA オプションを使用できます。 2FA)。

テキスト メッセージ ベースの 2FA も選択肢の 1 つですが ( 一部の国では)、攻撃者は SMS 2FA をバイパスしたり、SMS 2FA 認証トークンを盗んで開発者のアカウントを乗っ取ったりする可能性があるため、GitHub はユーザーにセキュリティ キーまたは TOTP アプリに切り替えるよう促しています。

ソフトウェア サプライ チェーンの保護

GitHub アカウントで 2FA を有効にすると、ハイジャック攻撃で再利用されたパスワードや盗まれた資格情報を使用しようとする試みがブロックされるため、アカウントの乗っ取りに対する回復力が向上します。

これは、基本的なパスワード ベースの認証から離れることで、ソフトウェア サプライ チェーンを保護するための同社の最新の動きです。

以前は、コード ホスティング プラットフォームは電子メール ベースのデバイス検証を実装し、Git 操作認証用のアカウント パスワードを段階的に廃止していました。

さらに、GitHub は 2020 年 11 月にREST API を介したパスワード認証を無効にし、2021 年 5 月に SSH Git 操作を保護するために FIDO2 セキュリティ キーのサポートを導入しました。

長年にわたり、GitHub は2 要素認証、 サインイン アラート、 侵害されたパスワードの使用のブロック、およびWebAuthn のサポートを提供することにより、アカウントのセキュリティ対策を強化してきました。

Comments