GitHub は、シークレットが公開 GitHub リポジトリで誤って公開された後、GitHub.com のプライベート SSH キーをローテーションしました。

ソフトウェア開発およびバージョン管理サービスによると、RSA秘密鍵は「短時間」公開されただけで、「十分な注意」から行動を起こしたとのことです。

不明確な曝露の窓

本日公開された簡潔なブログ投稿で、GitHub は今週、GitHub.com の RSA SSH 秘密鍵が公開 GitHub リポジトリで一時的に公開されていたことを発見したことを認めました。

GitHub の最高セキュリティ責任者兼エンジニアリング担当上級副社長であるマイク・ハンリー (Mike Hanley) は次のように書いています。

「これでキーの交換が完了しました。ユーザーは、次の 30 分間で変更が反映されるのを確認できます。一部のユーザーは、この変更の準備中に、UTC の 02:30 頃から新しいキーが一時的に存在していたことに気付いた可能性があります。」

GitHub.com の最新の公開鍵フィンガープリントを以下に示します。これらは、GitHub のサーバーへの SSH 接続が実際に安全であることを検証するために使用できます。

お気づきかもしれませんが、影響を受けて置き換えられたのは GitHub.com の RSA SSH キーのみです。 ECDSA または Ed25519 ユーザーの場合、変更は必要ありません。

SHA256:uNiVztksCsDhcc0u9e8BujQXVUpKZIDTMczCvj3tD2s (RSA)

SHA256:br9IjFspm1vxR3iA35FWE+4VTyz1hYVLIE2t1/CeyWQ (DSA – 非推奨)

SHA256:p2QAMXNIC1TJYWeIOttrVc98/R1BUFWu3/LiyKgUfQM (ECDSA)

SHA256:+DiY3wvvV6TuJJhbpZisF/zLDA0zPMSvHdkr4UvCOqU (Ed25519)

「この問題は、GitHub システムや顧客情報の侵害の結果ではないことに注意してください」と GitHub は述べています。

「代わりに、露出は、個人情報の不注意な公開であると私たちが信じていることの結果でした.」

ただし、このブログ投稿では、キーが公開された正確な時期と期間については回答されていないため、公開のタイムラインが少し曖昧になっています。このようなタイムスタンプは通常、セキュリティ ログ (利用可能である場合) と Git コミット履歴から確認できます。

GitHub はさらに、公開されたキーが悪用されたと「信じる理由はなく」、「十分な注意を払って」キーをローテーションしたと述べています。

しかし、漏洩した秘密鍵をローテーションすることは、「短時間」であっても、サーバーになりすましたり、ユーザーの接続を傍受したりする可能性のある敵対者からユーザーを保護するために必要な手順です。

問題の公開された RSA キーは、GitHub のインフラストラクチャまたは顧客データへのアクセスを許可しない、と Hanley は明らかにしました。

「この変更は、RSA を使用した SSH 経由の Git 操作にのみ影響します。GitHub.com への Web トラフィックと HTTPS Git 操作は影響を受けません。」

指紋を再確認する

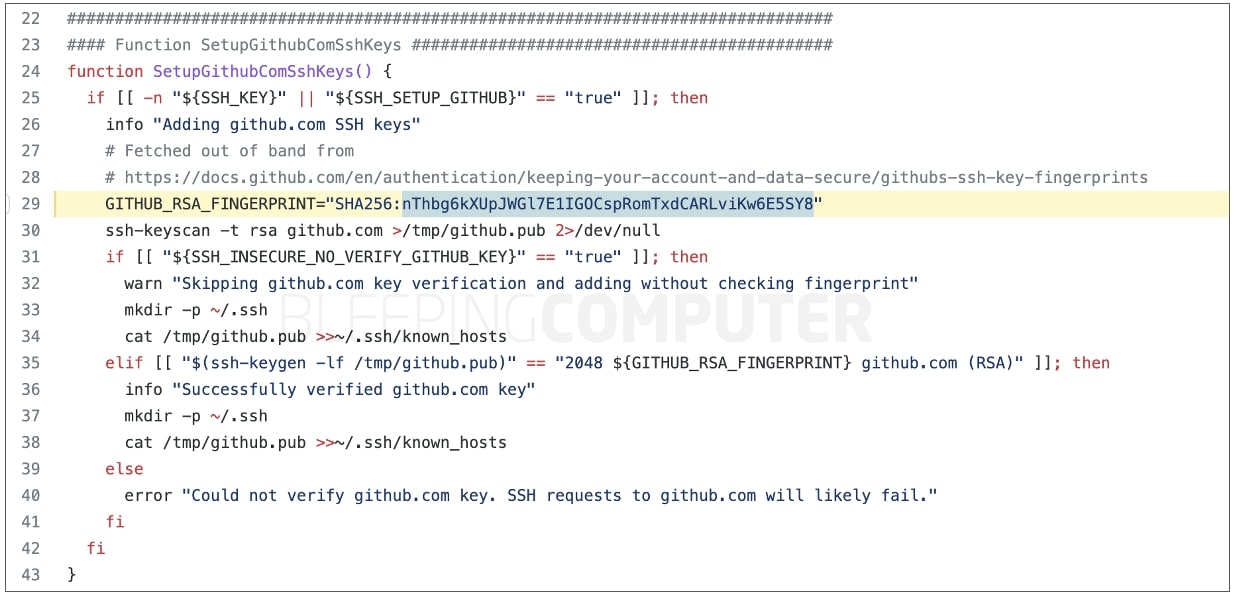

GitHub は秘密 SSH キーを変更しましたが、 GitHub によるものを含む複数のドキュメントとソフトウェア プロジェクトは、現在取り消されたキーの SSH フィンガープリントを引き続き使用しています。

SHA256:nThbg6kXUpJWGl7E1IGOCspRomTxdCARLviKw6E5SY8

そのため、ユーザーは~/.ssh/known_hostsファイルを GitHub の新しいキー フィンガープリントで更新する必要があります。そうしないと、SSH 接続を行うときにセキュリティ警告が表示される場合があります。このような警告を受け取った場合、ユーザーは、画面に表示される指紋が GitHub.com の最新のキーのものと一致していることを確認する必要があります。

昨年の時点で、GitHub の最新の SSH ホスト キーもAPI メタデータ エンドポイントに公開されています。

Comments