疑わしい中国のハッキング グループが、Fortinet のゼロデイ脆弱性 (CVE-2022-41328) を悪用してマルウェアを展開する政府組織に対する一連の攻撃に関与しています。

Fortinet が先週明らかにしたように、このセキュリティ上の欠陥により、攻撃者は、パッチが適用されていない FortiGate ファイアウォール デバイスで不正なコードまたはコマンドを実行することにより、マルウェア ペイロードを展開することができました。

さらに分析した結果、攻撃者はこのマルウェアをサイバースパイ活動に使用できることが明らかになりました。これには、データの引き出し、侵害されたデバイスへのファイルのダウンロードと書き込み、悪意を持って作成された ICMP パケットを受信したときにリモート シェルを開くことが含まれます。

インシデントの 1 つは、顧客の FortiGate デバイスがFIPSファームウェアの整合性に関連するエラーでシャットダウンし、動作不能になったときに発見されました。

デバイスは、ネットワークへの侵入を防ぐために起動を停止しました。これは、FIPS 対応システムの標準的な方法です。ファイアウォールは、CVE-2022-41328 FortiGate パス トラバーサル エクスプロイトを使用して侵害され、ファイアウォールが同時にシャットダウンされたことから、Fortinet は攻撃が FortiManager デバイスから発生したと疑っていました。

同社によると、これらは政府のネットワークや大規模な組織に対する高度な標的型攻撃であり、攻撃者は FortiGate デバイスのオペレーティング システムのリバース エンジニアリングを含む「高度な機能」も示しています。

フォーティネットは、「攻撃は高度に標的化されており、政府または政府関連の標的が好まれていることを示唆している.

「エクスプロイトには、FortiOS とその基盤となるハードウェアについての深い理解が必要です。カスタム インプラントは、攻撃者が FortiOS のさまざまな部分のリバース エンジニアリングを含む高度な機能を持っていることを示しています。」

中国のサイバースパイへのリンク

Mandiant の新しいレポートによると、攻撃は 2022 年半ばに発生し、同社が UNC3886 として追跡している中国関連の脅威グループに起因するとされています。

Mandiant の CTO である Charles Carmakal 氏は、次のように述べています。

「それらを見つけるのが非常に難しいことを考えると、ほとんどの組織は自分でそれらを特定することはできません.中国のキャンペーンが数年にわたる侵入に終わることは珍しくありません.」

Mandiant は Fortinet と共同でインシデントを調査しているときに、Fortinet デバイスに侵入した後、UNC3886 が 2 つの新しいマルウェア系統を使用してデバイスをバックドアし、被害者のネットワークへのアクセスを継続していることを発見しました。 Python ベースの Thincrust バックドアと、ICMP ポート ノッキングの Castletap パッシブ バックドアです。 .

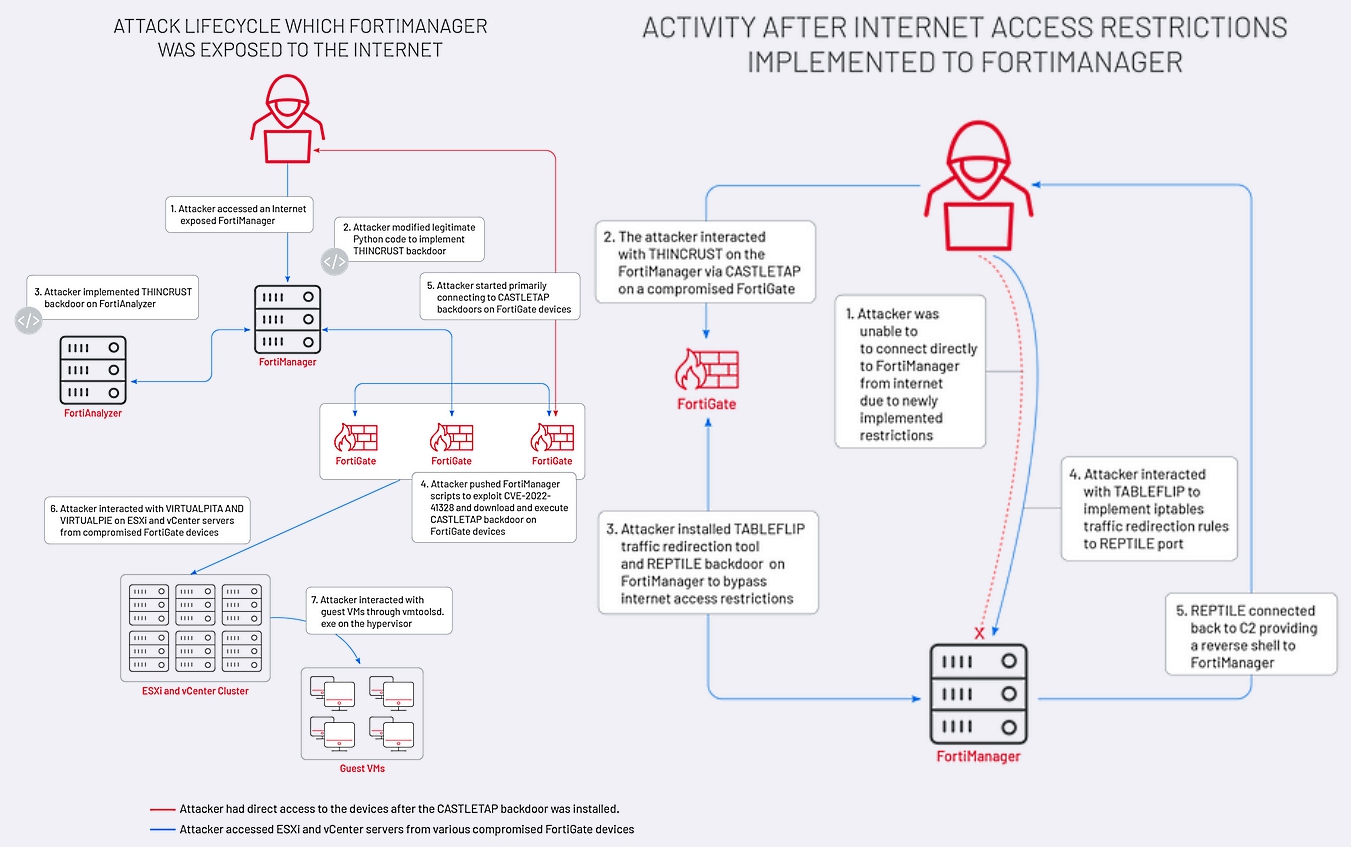

攻撃者は最初、インターネットからアクセス可能な FortiManager デバイスにアクセスした後、CVE-2022-41328 のゼロデイ脆弱性を悪用してファイルを書き込み、ネットワークを横方向に移動できるようにしました。

Thincrust バックドアを介して FortiManager および FortiAnalyzer デバイスの持続性を獲得した後、グループは FortiManager スクリプトを使用して、Castletap を使用して複数の FortiGate ファイアウォールをバックドアしました。

次に、攻撃者は ESXi および vCenter マシンに接続し、 VirtualPita および VirtualPie バックドアを展開して、侵害されたハイパーバイザーおよびゲスト マシンを保持し、悪意のあるアクティビティが検出されないようにします。

インターネットからのアクセスを制限するように構成されたデバイスでは、攻撃者は、Castletap を使用して以前にバックドア化された FortiGate ファイアウォールからピボットした後、トラフィック リダイレクタ (Tableflip) とパッシブ バックドア (Reptile) をインストールしました。

Google Cloud の Mandiant Cyber Espionage Analysis 責任者である Ben Read は次のように述べています。

「これは、攻撃者が侵入のタイミングを制御できるように、インターネットからアクセスできるためです。VPN デバイスとルーターの場合、大量の定期的なインバウンド接続により、簡単に溶け込むことができます。」

Comments