フォーティネットは、FortiGate ファイアウォールと FortiProxy Web プロキシを最新バージョンに更新するよう管理者に警告しており、重大度の重大な脆弱性に対処しています。

セキュリティ上の欠陥 (CVE-2022-40684 として追跡) は、リモートの脅威アクターがパッチが適用されていないデバイスにログインできるようにする、管理インターフェイスでの認証バイパスです。

「FortiOS および FortiProxy の代替パスまたはチャネル [CWE-88] を使用した認証バイパスにより、認証されていない攻撃者が、特別に細工された HTTP または HTTPS リクエストを介して、管理インターフェイスで操作を実行できる可能性があります」と Fortinet は、本日発行されたカスタマー サポート速報で説明しています。

「これは重大な脆弱性であり、緊急に対処する必要があります」と同社は付け加えています。

フォーティネットはまた、顧客に電子メールを送信し、利用可能な最新バージョンにすぐに更新するようアドバイスしています。

「この問題をリモートで悪用できるため、Fortinet は、脆弱なバージョンを使用しているすべての顧客に、ただちにアップグレードを実行することを強く推奨しています」と、同社は警告しています。

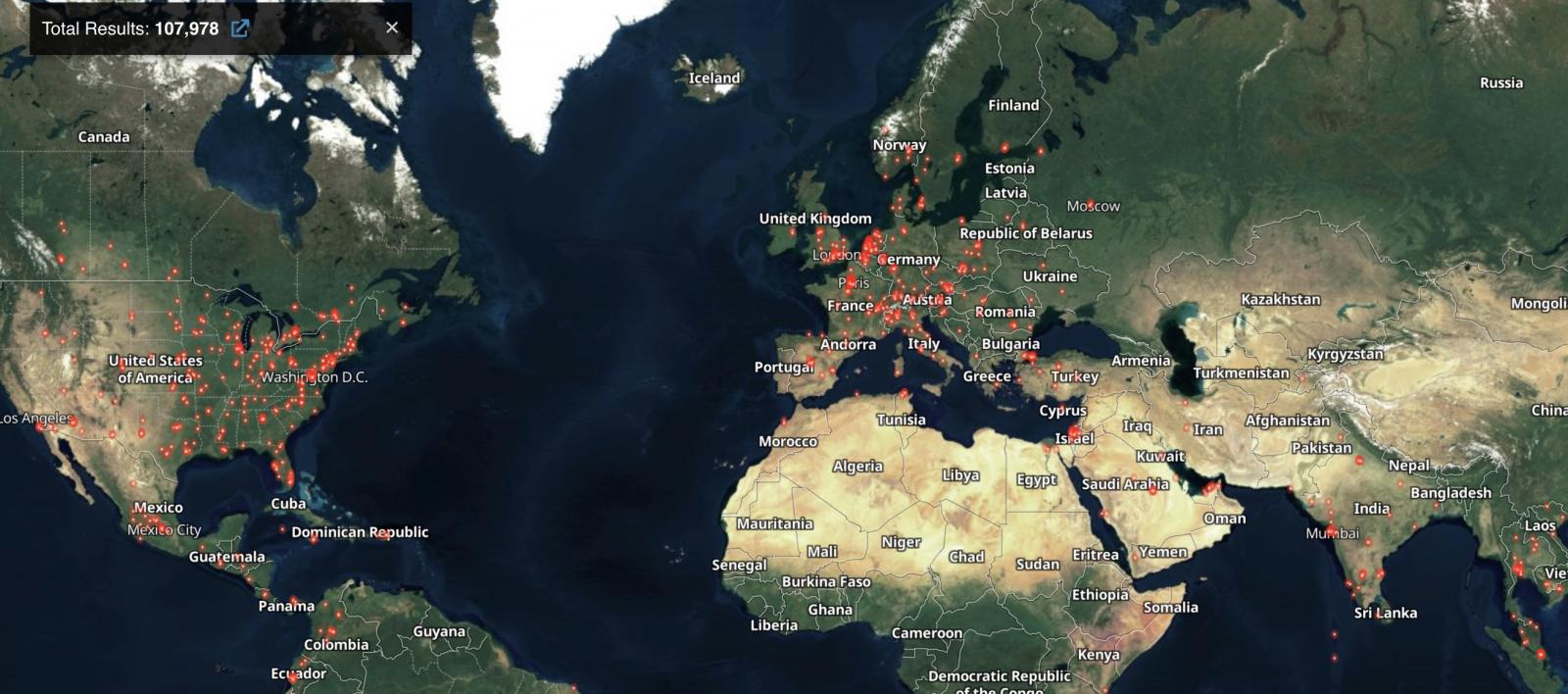

Shodan の検索によると、100,000 を超える FortiGate ファイアウォールがインターネットから到達可能ですが、それらの管理インターフェイスも公開されているかどうかは不明です。

CVE-2022-40 の脆弱性を悪用しようとする攻撃に対して脆弱な製品の完全なリストは次のとおりです。

- FortiOS: 7.0.0 から 7.0.6 および 7.2.0 から 7.2.1

- FortiProxy: 7.0.0 から 7.0.6 および 7.2.0 へ

本日のカスタマー サポート速報によると、フォーティネットは木曜日にセキュリティ パッチをリリースし、脆弱なデバイスを FortiOS/FortiProxy バージョン 7.0.7 または 7.2.2 に更新するよう顧客に求めました。

同社はまた、セキュリティ更新プログラムをすぐに展開できない人のための回避策も提供しています。

リモートの攻撃者が認証をバイパスし、脆弱な FortiGate および FortiProxy の展開にログインするのをブロックするには、ローカル イン ポリシーを使用して管理インターフェイスに到達できる IP アドレスを制限する必要があります。

BleepingComputer は Fortinet に電子メールを送信し、アクティブなエクスプロイトに関する情報を求めました。詳細がわかり次第、記事を更新します。

Comments