フォーティネットは、攻撃で悪用される重要な認証バイパス FortiOS、FortiProxy、および FortiSwitchManager の脆弱性に対して、アプライアンスに緊急にパッチを適用することを推奨しています

同社は先週、脆弱性 (CVE-2022-40684) に対処するためのセキュリティ アップデートをリリースし、プライベート アラートでユーザに、影響を受けるデバイスのリモート管理ユーザー インターフェイスを無効にして、すぐに攻撃をブロックできない場合は「最大限の緊急性を持って」通知するようアドバイスしました。

1 週間後、Horizon3.ai のセキュリティ研究者は、 概念実証 (PoC) エクスプロイトと脆弱性の技術的な根本原因分析を共有しました。

金曜日、エクスプロイト コードが公開された後、フォーティネットは、積極的に悪用されているこのセキュリティ上の欠陥に早急にパッチを適用するようユーザに求める公式な警告を発行しました。

「過去 1 週間にフォーティネットから複数回通知があった後も、緩和が必要なデバイスがまだかなりの数あり、POC コードの外部パーティによる公開に続いて、この脆弱性の積極的な悪用が行われています」と同社は警告しています。

「この展開に基づいて、フォーティネットはユーザとパートナーに対し、公開のアドバイザリに記載されている緊急かつ即時の措置を講じることを再度推奨します。」

攻撃者は、10 月 6 日に最初の機密通知が顧客に送信されるとすぐに、パッチが適用されていないフォーティネット デバイスのスキャンを開始しています

フォーティネットは、脆弱性を悪用して悪意のある管理者アカウントを作成する攻撃者を検出したとコメントしています

サイバーセキュリティ企業の GreyNoise と Bad Packets は、CVE-2022-40684 を実際にスキャンして悪用しようとする攻撃者も検出したことを共有した後に、Fortinet の調査結果を確認しました。

また、CISA は火曜日に CVE-2022-40684 を攻撃に悪用されたセキュリティ バグのリストに追加し、11 月 1 日までにすべての連邦文民行政機関がネットワーク上のフォーティネット デバイスにパッチを適用することを要求しています

パッチをすぐに適用したり、脆弱なアプライアンスを無効にして侵害されないようにすることができない管理者は、このセキュリティ アドバイザリでフォーティネットが共有している緩和策を使用することもできます。

これらの回避策では、HTTP/HTTPS 管理インターフェースを無効にするか、ポリシー内のローカルを使用して管理インターフェースに到達するために使用できる IP アドレスを制限する必要があります。

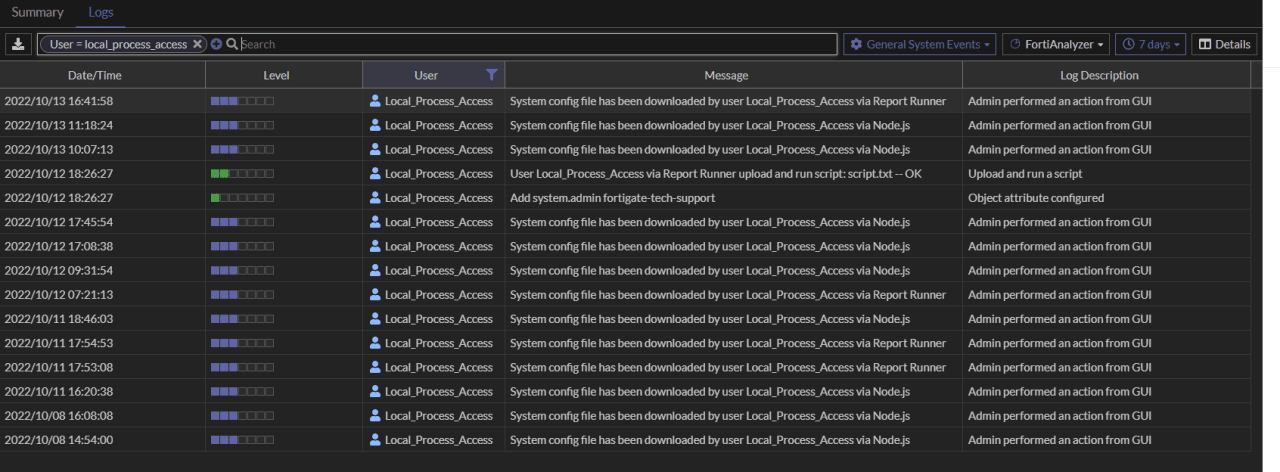

軽減策またはパッチを適用する前にデバイスが侵害されているかどうかを確認する場合は、デバイスのログで user=” Local_Process_Access”、user_interface=” Node.js”、または user_interface=” Report Runner” を確認してください。

Comments