更新 2 (2018 年 11 月 14 日): FLARE VM には、新しいインストール、アップグレード、およびアンインストール プロセスが追加され、IDA 7.0、レーダー、YARA などの多くの新しいツールも含まれています。

更新 (2018 年 4 月 26 日): FLARE VM をデプロイするための Web インストーラー メソッドは非推奨になりました。最新のインストール手順については、FLARE VM GitHub の README を参照してください。

FLARE チームのリバース エンジニアとして、私はカスタマイズされた仮想マシン (VM) を使用してマルウェア分析を実行しています。仮想マシンは、私の分析を支援するための多数の微調整とツールを備えた Windows インストールです。残念ながら、このようなカスタム VM を維持しようとするのは非常に面倒です。ツールは頻繁に古くなり、新しいものを変更したり追加したりするのは困難です。また、VM が破損した場合、私が何年にもわたって構築してきたすべての設定とツールを複製するのは非常に面倒になるのではないかという不安も常にあります。これと関連する多くの課題に対処するために、FLARE VM と呼ばれる標準化された (ただし、簡単にカスタマイズできる) Windows ベースのセキュリティ ディストリビューションを開発しました。

FLARE VM は、リバース エンジニア、マルウェア アナリスト、インシデント レスポンダー、フォレンジケーター、ペネトレーション テスター向けに設計された、無料で入手できるオープン ソースの Windows ベースのセキュリティ ディストリビューションです。 Kali Linux、REMnux などのオープンソースの Linux ベースのセキュリティ ディストリビューションに触発された FLARE VM は、デバッガ、逆アセンブラ、逆コンパイラ、静的および動的解析ユーティリティ、ネットワーク解析および操作、Web 評価、エクスプロイト、脆弱性評価アプリケーション、その他多数。

このディストリビューションには、FLOSS や FakeNet-NG など、FLARE チームの公開マルウェア分析ツールも含まれています。

入手方法

Windows 7 以降が既にインストールされている必要があります。これにより、正確な Windows バージョン、パッチ レベル、アーキテクチャ、および仮想化環境を自分で選択できます。

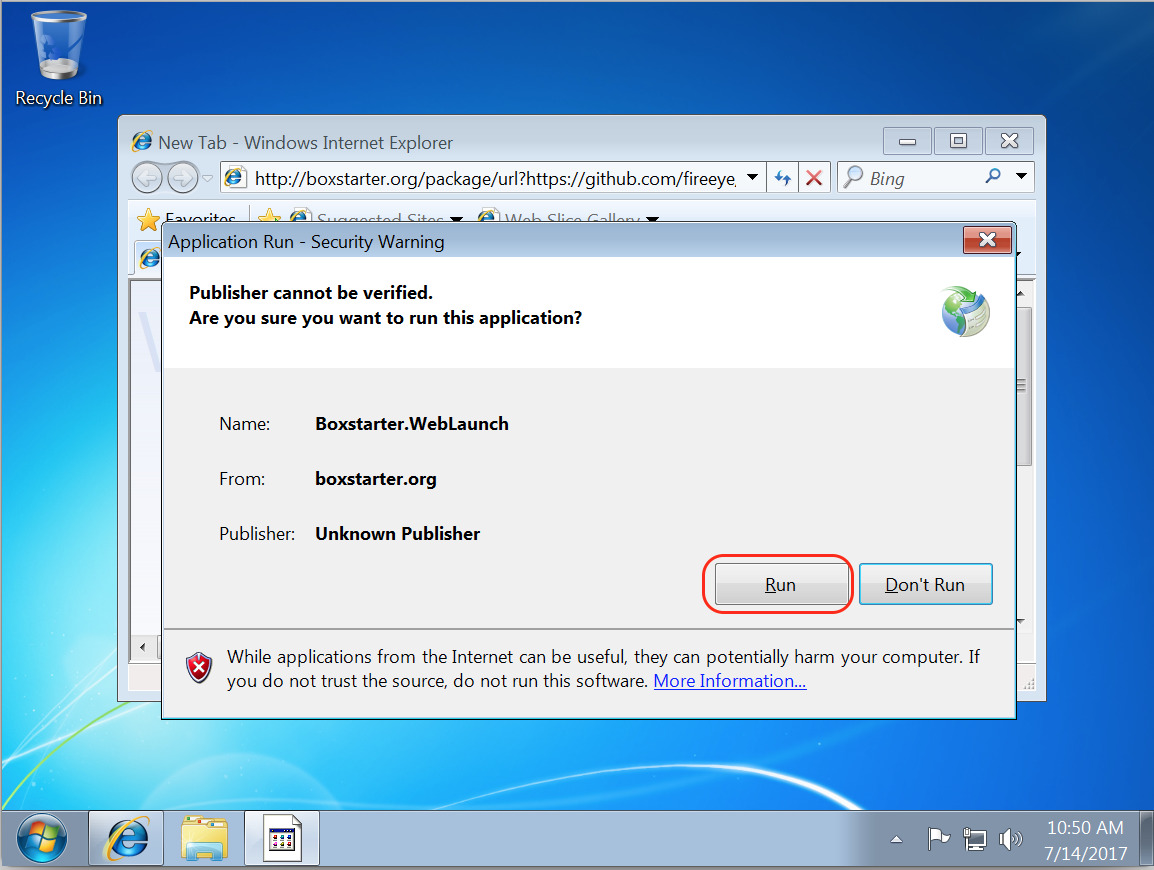

利用可能になったら、 Internet Explorerで次の URL にアクセスして、FLARE VM 環境をすばやく展開できます (他のブラウザーは機能しません)。

Internet Explorer で上記の URL に移動すると、 Boxstarter WebLauncherダイアログが表示されます。図 1 に示すように、[実行]を選択してインストールを続行します。

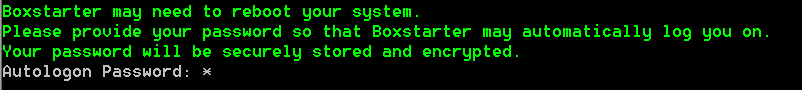

Boxstarter WebLauncher のインストールが成功すると、図 2 に示すように、コンソール ウィンドウが表示され、Windows パスワードを入力するプロンプトがもう 1 つ表示されます。時間。

残りのプロセスは完全に自動化されているので、コーヒーまたは紅茶を用意してください。接続速度にもよりますが、初期インストールには約 30 ~ 40 分かかります。多数のソフトウェアのインストール要件のために、マシンも数回再起動します。展開プロセス中に、多数のパッケージのインストール ログが表示されます。

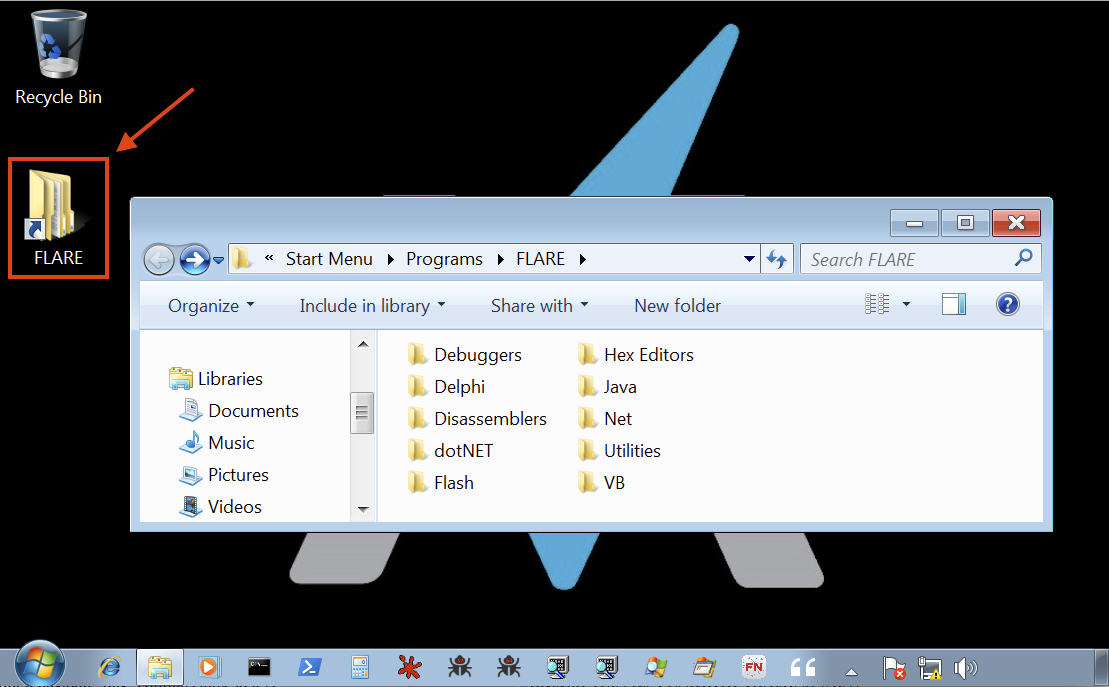

インストールが完了したら、仮想マシンのネットワーク設定をホストオンリー モードに切り替えて、マルウェア サンプルが誤ってインターネットやローカル ネットワークに接続しないようにすることを強くお勧めします。また、このクリーンな状態が保存されるように、新しい仮想マシンのスナップショットを作成してください。 FLARE VM の最終的なインストールは、図 3 のようになります。

注: 多数のエラー メッセージが表示された場合は、単純にインストールを再開してみてください。既存のパッケージはすべて保持され、新しいパッケージがインストールされます。

入門

VM 構成と含まれるツールは、10 年以上にわたってマルウェアのリバース エンジニアリング、エクスプロイトと脆弱性の分析、およびマルウェア分析クラスの指導を行ってきた FLARE チームのメンバーによって開発または慎重に選択されました。すべてのツールは、図 4 に示すディレクトリ構造に編成されています。

FLARE フォルダのショートカットとしてツールを利用できるように努めていますが、コマンド ラインからのみ利用できるツールもいくつかあります。最新のリストについては、 http://flarevm.infoのオンライン ドキュメントを参照してください。

サンプル分析

FLARE VM がマルウェア分析タスクにどのように役立つかを最もよく説明するために、マルウェア分析クラッシュ コースで使用するサンプルの 1 つで基本的な分析を実行してみましょう。

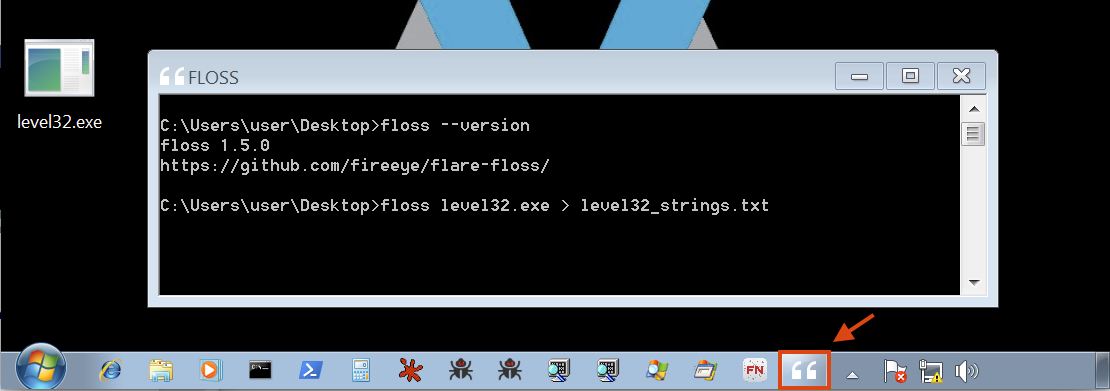

まず、バイナリの文字列を見て、いくつかの基本的な指標を取得しましょう。この演習では、ステロイドの文字列ユーティリティである FLARE 独自の FLOSS ツールを実行します。ツールの詳細については、 http://flosseveryday.infoにアクセスしてください。図 5 に示すように、タスクバーの FLOSS アイコンをクリックし、サンプルに対して実行することで起動できます。

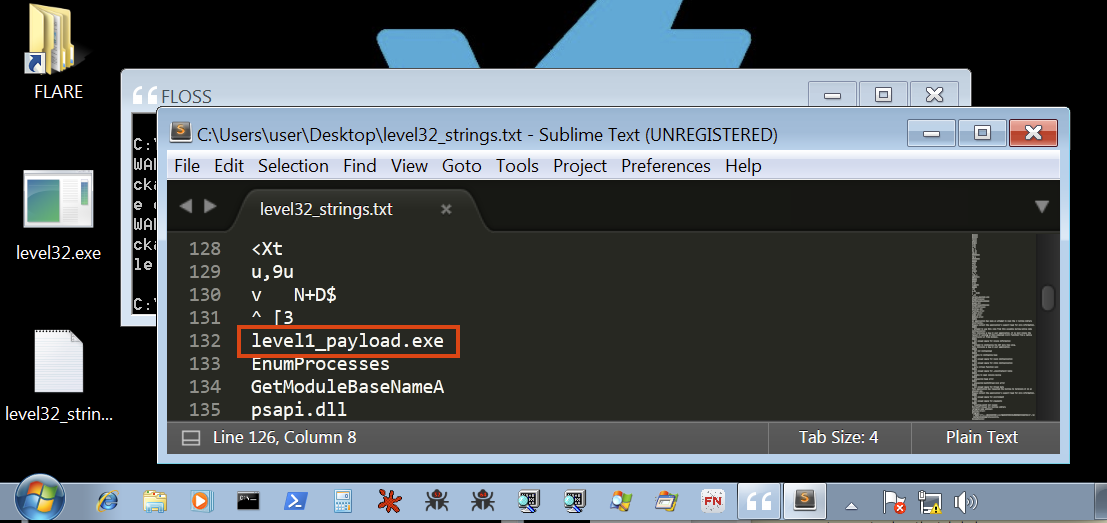

残念ながら、図 6 の結果の文字列を見ると、1 つの文字列だけが実際に際立っており、それがどのように使用されているかは明確ではありません。

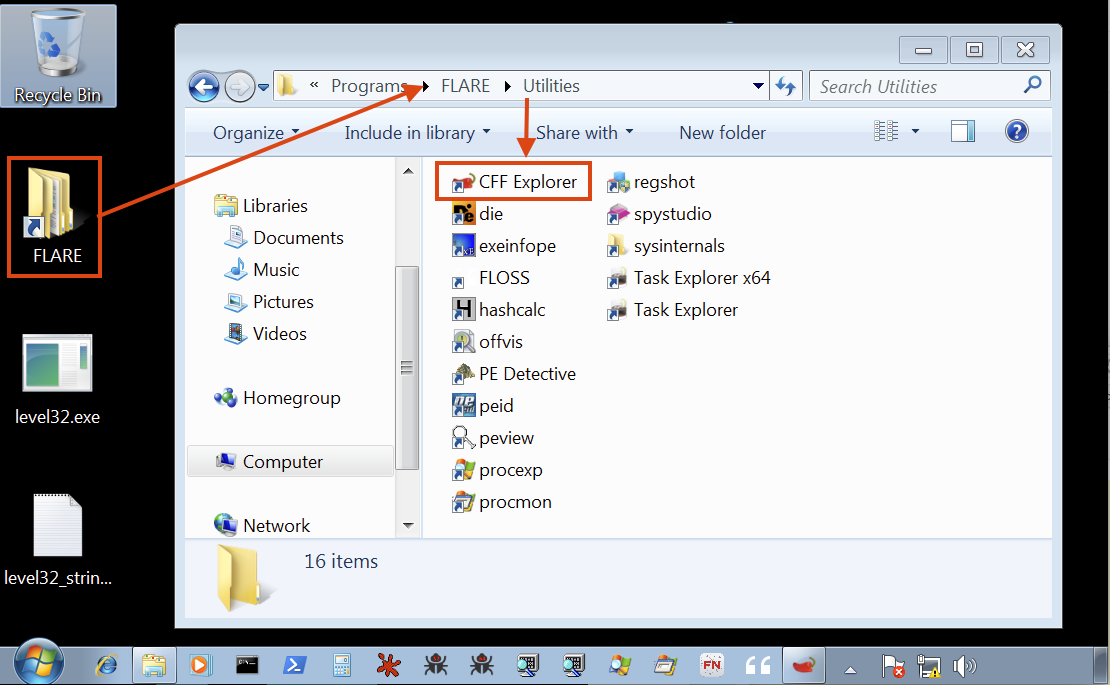

サンプルのインポート、リソース、および PE ヘッダー構造を分析するために、CFF エクスプローラーを開いて、バイナリをもう少し掘り下げてみましょう。図 7 に示すように、デスクトップまたは [スタート] メニューからアクセスできる FLARE フォルダには、CFF Explorer およびその他の多くのユーティリティが用意されています。

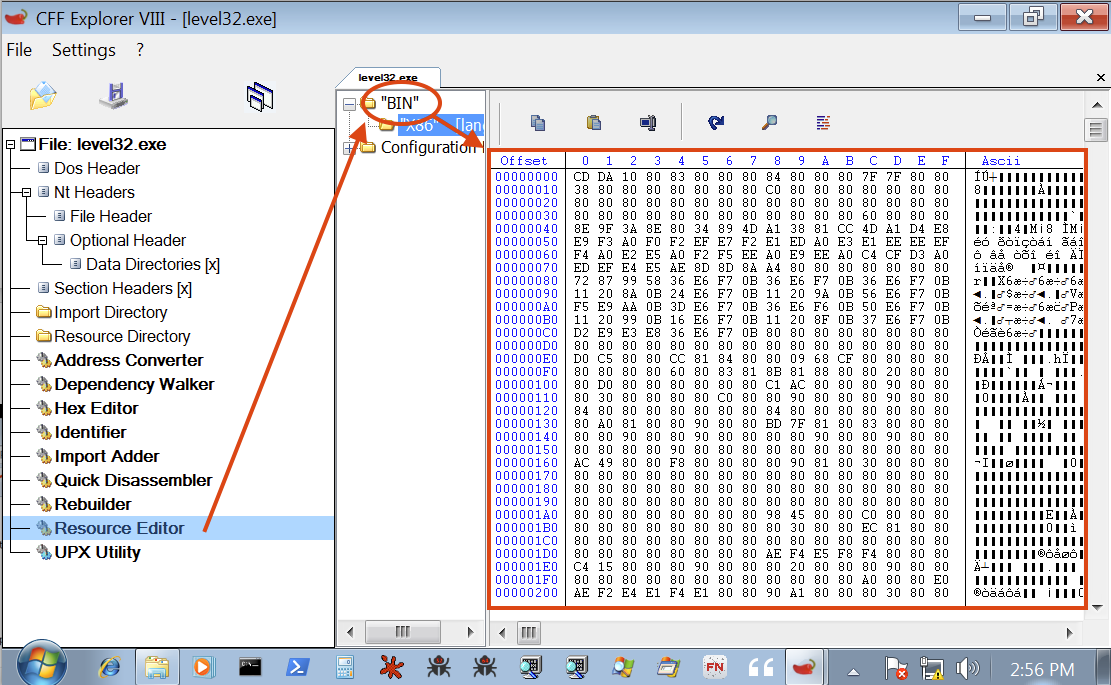

PE ヘッダーを分析しているときに、追加のペイロードを持つリソース オブジェクトがバイナリに含まれていることを示すいくつかの指標がありました。たとえば、インポート アドレス テーブルには、LoadResource、FindResource、最後に WinExec などの関連する Windows API 呼び出しが含まれていました。残念ながら、図 8 からわかるように、埋め込まれたペイロード「BIN」にはジャンクが含まれているため、暗号化されている可能性があります。

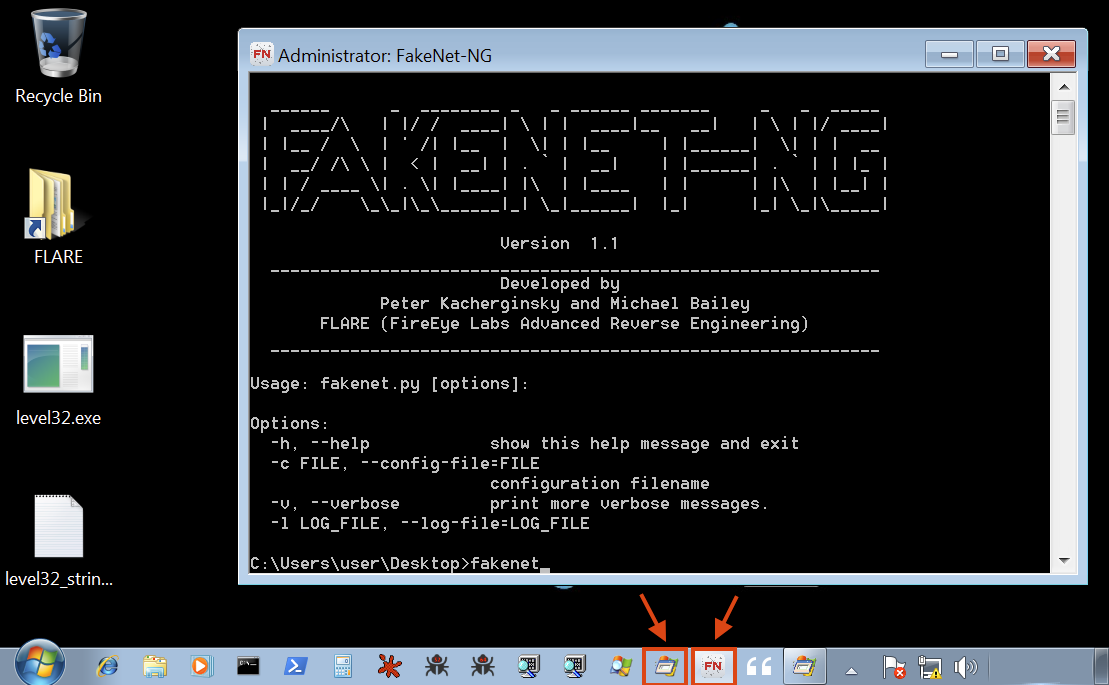

この時点で、静的解析を続行するか、基本的な動的解析手法に切り替えて少し「ごまかす」ことができます。 FakeNet-NG と呼ばれる別の FLARE ツールを使用して、基本的な指標をすばやく収集してみましょう。 FakeNet-NG は動的ネットワーク エミュレーション ツールで、DNS、HTTP、FTP、IRC などの偽のサービスを提示することで、マルウェアをだましてネットワーク機能を明らかにさせます。ツールの詳細については、 http://fakenet.infoにアクセスしてください。

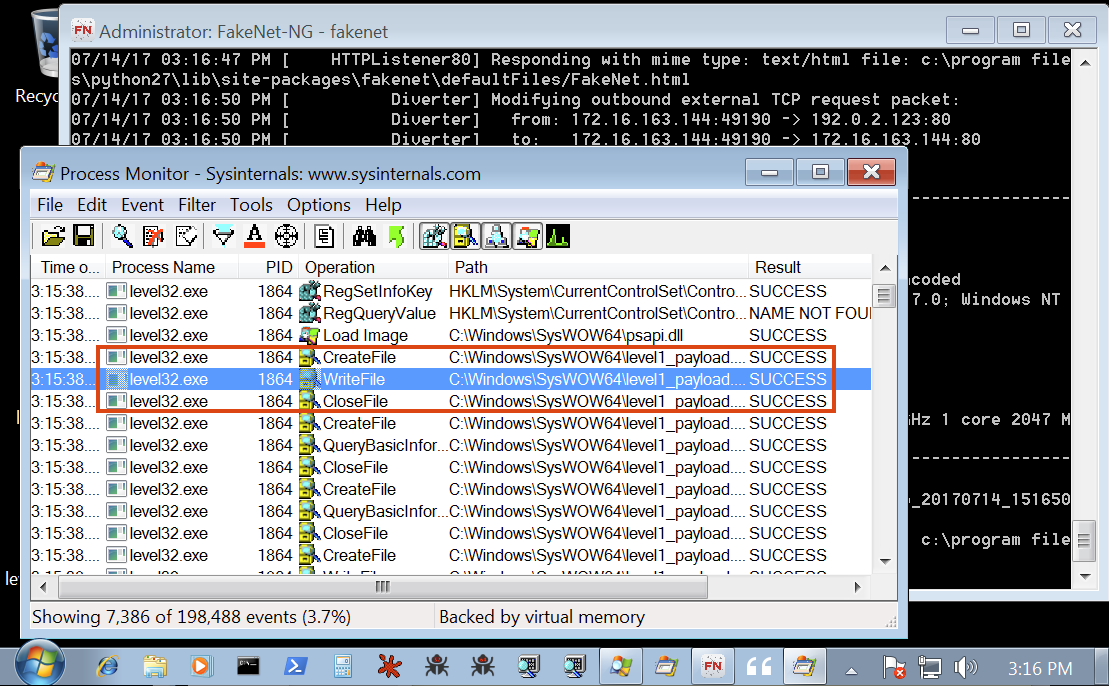

また、すべてのファイル、レジストリ、および Windows API アクティビティも監視するために、Sysinternals Suite から Procmon を起動しましょう。これらの頻繁に使用されるツールは両方とも、図 9 に示すタスク バーにあります。

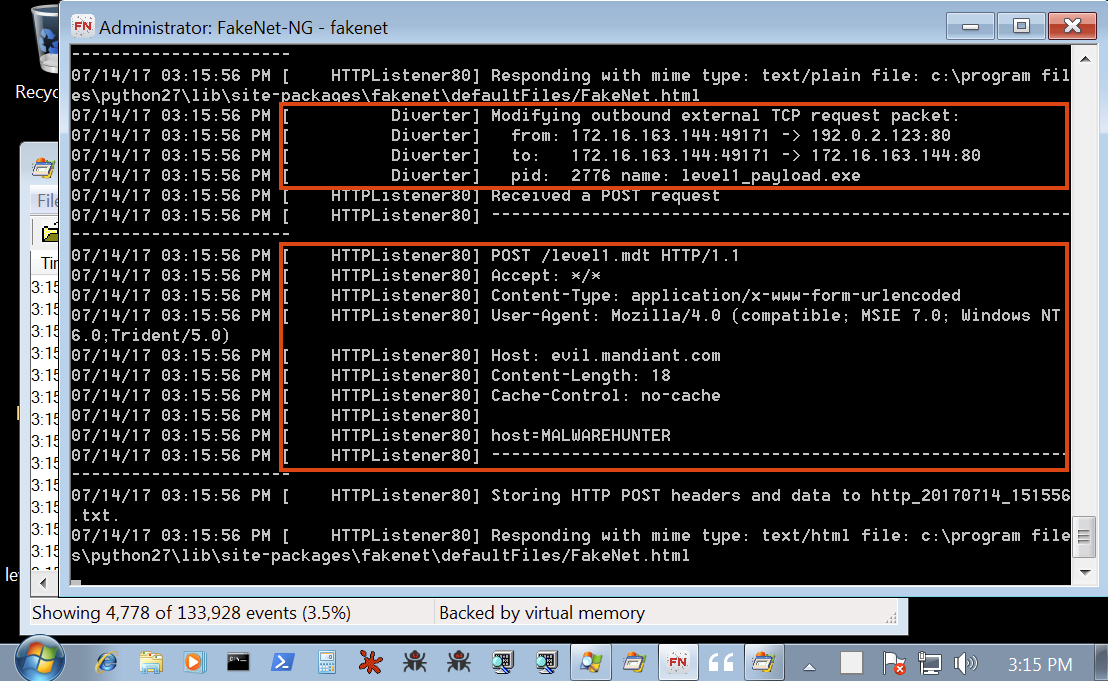

管理者権限でサンプルを実行すると、優れたネットワークベースおよびホストベースのインジケーターがすぐに見つかります。図10は、HTTPプロトコルを使用してevil.mandiant.comと通信しようとするマルウェアの試みに応答するFakeNet-NGを示しています。ここでは、完全な HTTP ヘッダー、URL、潜在的に一意の User-Agent 文字列などの有用な指標をキャプチャします。また、FakeNet-NG は、通信している正確なプロセスであるlevel1_payload.exeを識別できることに注意してください。このプロセス名は、静的分析で特定した一意の文字列に対応していますが、その使用方法を理解できませんでした。

私たちの調査結果を図 11 の Procmon の出力と比較すると、マルウェアが system32 フォルダーにlevel1_payload.exe実行可能ファイルを作成する役割を果たしていることが確認できます。

マルウェア分析プロセスの一環として、サンプルを逆アセンブラーにロードし、デバッガー内でさらに分析を実行することで、さらに深く掘り下げることができました。ただし、ここですべての回答を共有することで、マルウェア分析クラッシュ コースの受講生の楽しみを台無しにしたくありません。とはいえ、このような分析を実行するためのすべての関連ツールは、IDA Pro や Binary Ninja 逆アセンブラー、デバッガーの優れたコレクション、いくつかのプラグイン、およびリバース エンジニアリング タスクを可能な限り便利にする他の多くのツールなど、既にディストリビューションに含まれています。

あなたのやり方で

FLARE VM は、常に成長し、変化しているプロジェクトです。できるだけ多くのユースケース シナリオをカバーしようとしていますが、プロジェクトの性質上、それは不可能です。幸いなことに、FLARE VM は Chocolatey プロジェクトの上に構築されているため、カスタマイズが非常に簡単です。 Chocolatey は、数千のパッケージを含む Windows ベースのパッケージ管理システムです。リストはhttps://chocolatey.org/packagesにあります。公開されている Chocolatey リポジトリに加えて、FLARE VM は独自の FLARE リポジトリを使用します。このリポジトリは常に拡張されており、現在約 40 個のパッケージが含まれています。

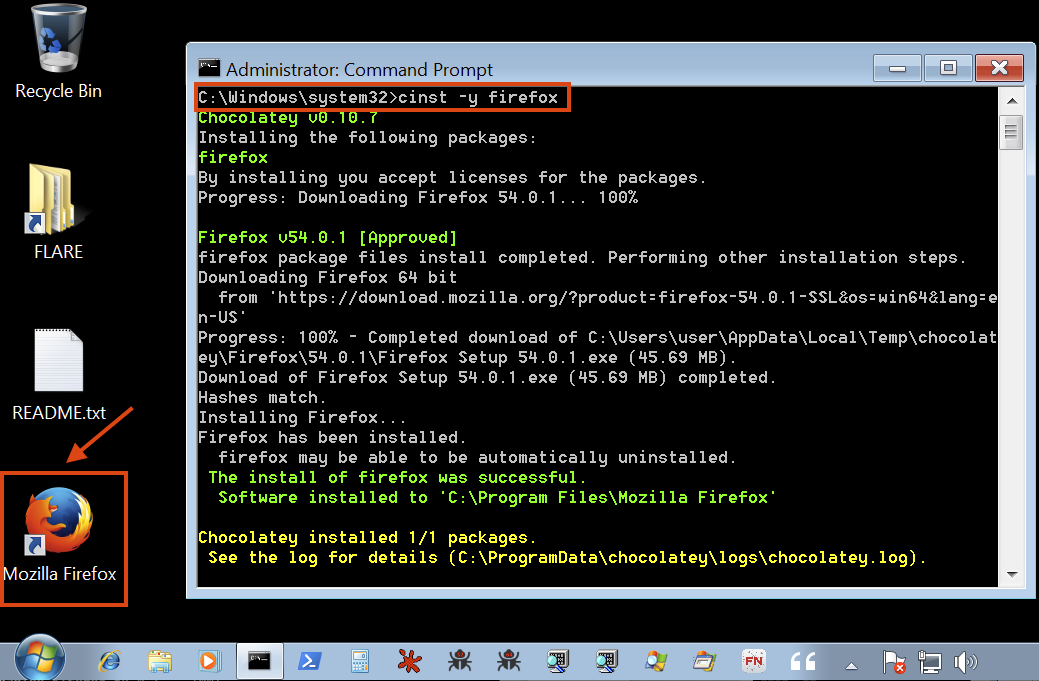

これが意味することは、Firefox などのパッケージをすばやく追加したい場合、ソフトウェア開発者の Web サイトに移動する必要がなくなるということです。コンソールを開いて図 12 のコマンドを入力するだけで、任意のパッケージを自動的にダウンロードしてインストールできます。

しばらくすると、Firefox アイコンがデスクトップに表示されます。ユーザーの操作は必要ありません。

最新情報を入手する

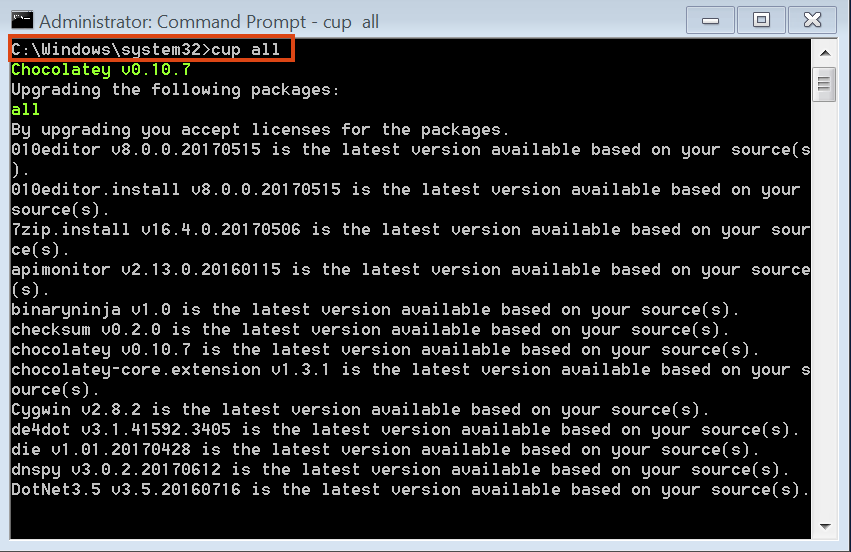

最初に述べたように、管理されていない仮想マシンの最も困難な課題の 1 つは、すべてのツールを最新の状態に保つことです。 FLARE VM はこの問題を解決します。図 13 のコマンドを実行するだけで、システム全体を完全に更新できます。

インストールされたパッケージのいずれかに新しいバージョンがある場合、それらは自動的にダウンロードされてインストールされます。

注: 更新されたシステムの別のクリーンなスナップショットを作成し、ネットワークをホストオンリーに戻すことを忘れないでください。

結論

この新しい無料ツールをお楽しみいただき、リバース エンジニアリングやマルウェア分析タスクを実行するための信頼できるリソースとして採用していただけることを願っています。次回、新しいマルウェア分析環境をセットアップする必要がある場合は、FLARE VM をお試しください。

これらの数ページでは、FLARE VM の機能のほんの一部しか説明できませんでした。ただし、Github の問題ページ ( https://github.com/fireeye/flare-vmまたはhttp://flarevm.info/ ) にコメント、ツールのリクエスト、バグを自由に残してください。

参照: https://www.mandiant.com/resources/blog/flare-vm-the-windows-malware

Comments