Dero コインをマイニングする既知の最初のクリプトジャッキング操作は、公開された API を使用して脆弱な Kubernetes コンテナー オーケストレーター インフラストラクチャを標的にしていることが判明しました。

Dero は、さらに堅牢な匿名性保護を備えた Monero の代替として推進されているプライバシー コインです。

Monero や他の暗号通貨と比較して、Dero はより速く、より高い金銭的マイニング報酬を約束しているため、攻撃者の注目を集めている可能性があります。

CrowdStrike による新しいレポートで、研究者は、顧客の Kubernetes クラスターを監視しているときに異常な動作を発見した後、2023 年 2 月に進行中のキャンペーンがどのように発見されたかを説明しています。

Kubernetes のスキャン

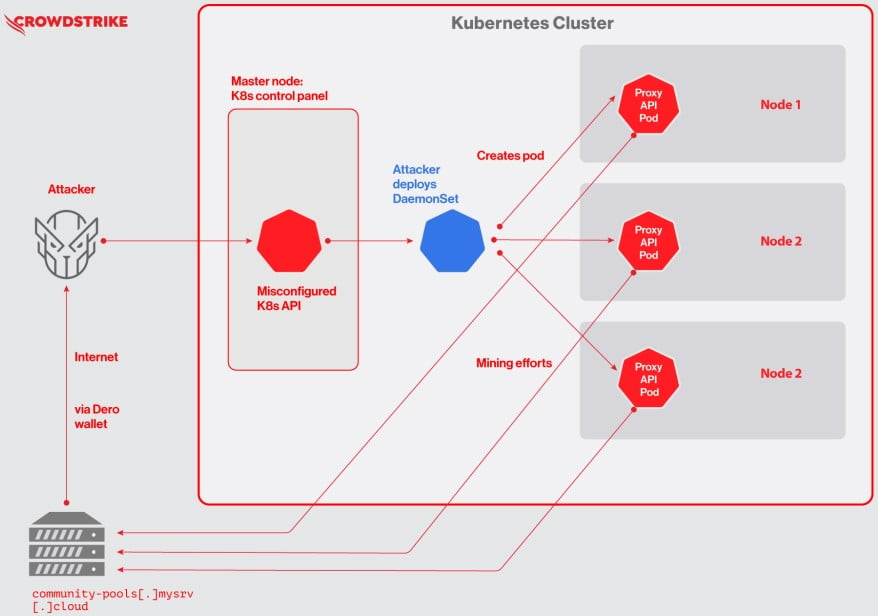

研究者によると、攻撃は攻撃者が公開された脆弱な Kubernetes クラスターをスキャンし、認証を –anonymous-auth=true に設定して、誰でも Kubernetes API に匿名でアクセスできるようにすることから始まります。

API へのアクセスを取得した後、攻撃者は「proxy-api」という名前の DaemonSet を展開します。これにより、攻撃者はクラスタ内のすべてのノードのリソースを同時に使用し、利用可能なリソースを使用して Dero をマイニングできます。

インストールされたマイナーは Dero マイニング プールに参加し、そこで全員がハッシュ パワーに貢献し、報酬の分け前を受け取ります。

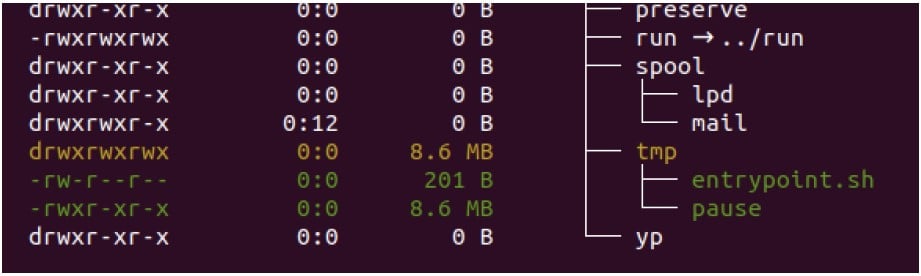

Crowdstrike は、観測された Dero クリプトジャッキング キャンペーンで使用された Docker イメージは Docker Hub でホストされており、「entrypoint.sh」および「pause」という名前の追加ファイルを含むわずかに変更された CentOS 7 イメージであると述べています。

最初のファイルは、ハードコードされたウォレット アドレスとマイニング プールを使用して Dero マイナーを初期化し、「一時停止」バイナリは実際のコイン マイナーです。

Crowdstrike のアナリストは、攻撃者が横方向に移動したり、クラスターの運用を妨害したり、データを盗んだり、さらなる被害を引き起こしたりする意図を持っていないことに気付いていないため、キャンペーンは 100% 金銭目的で行われているようです。

縄張り争い

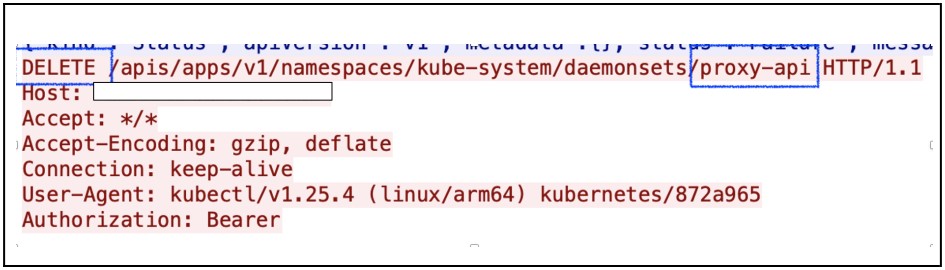

Crowdstrike が Dero キャンペーンを発見した直後、そのアナリストは Monero クリプトジャッキング オペレーターが同じリソースを乗っ取ろうとしているのを発見し、最終的に Dero マイナーを追い出しました。

な

2 番目の脅威アクターは、Dero キャンペーンで使用された「proxy-api」DaemonSet を削除した後、より積極的にクラスタを乗っ取り、特権ポッドを使用して「ホスト」ディレクトリをマウントし、コンテナからの脱出を試みました。

次に、攻撃者は攻撃者のコマンド アンド コントロール サーバーからダウンロードしたカスタム XMRig マイナーを使用して、ホストにエスカレートし、カスタム サービスをインストールすることで Monero をマイニングしました。

Monero キャンペーンは、Dero が行ったように、ポッドではなくホストでマイニングすることを選択し、より多くの計算リソースにアクセスして、より大きな利益を上げました。

また、ホストでマイニング プロセスを実行すると、システム サービスとして適切にマスクされているかどうかを検出するのが難しくなります。

最後に、オペレーターは cronjob をインストールしてペイロードをトリガーし、Kubernetes クラスターの再起動間の持続性を確保しました。

クリプトジャッキング キャンペーンはほとんど 10 セント硬貨ですが、Monero などの他のプライバシー コインよりも Dero をマイニングすることで、これは斬新なキャンペーンになります。

Comments