本日、Mandiant Intelligence は、少なくとも 2018 年 10 月以来、ランサムウェア攻撃の背後にある積極的で金銭目的の脅威アクターである FIN12 に関する詳細なレポートを公開しています。強要され、ヘルスケア部門に不均衡に影響を与えてきました。彼らはまた、攻撃ライフサイクルの特定のフェーズ (ランサムウェアの展開) を専門とする、私たちが推進している最初の FIN アクターでもありますが、被害者への初期アクセスを得るために他の脅威アクターに依存しています。この専門化は、現在のランサムウェア エコシステムを反映しています。このエコシステムは、ゆるやかに提携しているさまざまなアクターで構成されていますが、互いに排他的ではありません。

公開された完全なレポートは、FIN12 に起因する過去および現在進行中の活動、初期アクセス プロバイダーを含む活動を可能にするパートナーの使用、グループの戦術、技術、および手順の進化、および Cobalt Strike BEACON の広範な使用の傾向をカバーしています。

Mandiant Security Validation (Validation) Behavior Research Team (BRT) が作成した VHR20210922 – FIN12 は、 Validation カスタマー ポータルのコンテンツ ページからアクセスできます。

また、Mandiant Advantage Free へのレポートで参照されている以下のレポートも公開しています。

- 複数の攻撃者がさまざまな TTP を使用して RYUK を展開

- Ryuk マルウェア プロファイル

- 侵入後のランサムウェア展開を可能にするために使用されるTRICKBOT オペレーターに関連するローダーとバックドアの組み合わせの分析

FIN12 被害者

FIN12 の運用は、救命救急機能を提供するものを含め、ランサムウェア攻撃に関しては、どのターゲットも立ち入り禁止であることを示しています。直接観察された FIN12 被害者のほぼ 20% は医療業界に属しており、これらの組織の多くは医療施設を運営しています。 2020 年 10 月に複数の米国政府機関が共同で警告を発し、病院や医療施設に対する脅威が「増大し、差し迫っている」ことを警告した前後の両方で、医療機関での FIN12 の活動を観察しました。このターゲティング パターンは、特に COVID-19 パンデミック全体を通じて、少なくとも病院を標的とすることを自制する意図を示していた他のランサムウェア攻撃者とは異なります。 FIN12 の残りの被害者は、ビジネス サービス、教育、金融、政府、製造、小売、テクノロジーなど、さまざまな分野で活動しています。

これらの被害組織は圧倒的に北米に位置していましたが、FIN12 の標的地域が拡大していることを示す証拠がいくつかあります。このグループの既知の被害者の約 85% は北米に拠点を置いていますが、2021 年上半期には、2019 年と 2020 年を合わせた数よりも 2 倍の数の被害組織が北米以外に拠点を置いていることがわかりました。これらの組織は全体として、オーストラリア、コロンビア、フランス、インドネシア、アイルランド、フィリピン、韓国、スペイン、アラブ首長国連邦、英国に拠点を置いています。この変化は、FIN12 がより多様なパートナーと協力して初期アクセスを取得したり、米国政府からますます高くなり不要な注目を集めたりするなど、さまざまな要因による可能性があります。

FIN12 の標的計算における最も重要な要素は、被害者の年間収益であると考えています。 ZoomInfo から収集された企業の財務データに基づくと、既知の FIN12 被害者の大多数は 3 億ドル以上の収益を上げています。このデータは私たちの直接的な可視性に偏っていますが、FIN12 は、平均的なランサムウェア アフィリエイトと比較して、一貫して大企業を標的にしているようです。一定の収益基準を満たす被害者を標的にすることは、アンダーグラウンド フォーラムの活動とも一致します。 RYUK を使用している攻撃者を含む一部の攻撃者は、潜在的な被害者の年間収益についてさまざまな範囲の最小要件を指定しています。さらに、FIN12 の初期アクセス プロバイダーが運営するマルウェア管理パネルの収益情報の詳細についてのコメントは、これが被害者の選択、または少なくとも利用可能なターゲットの優先順位付けに関連する要因であることを示しています。 FIN12 が選択した価値の高い標的は、脅威アクターが近年より大きな標的を追求する傾向が強まっていることと一致しています。これは、それに比例して大きな身代金要求が正当化されるという認識から、ほぼ確実です。

寄生虫と共生生物

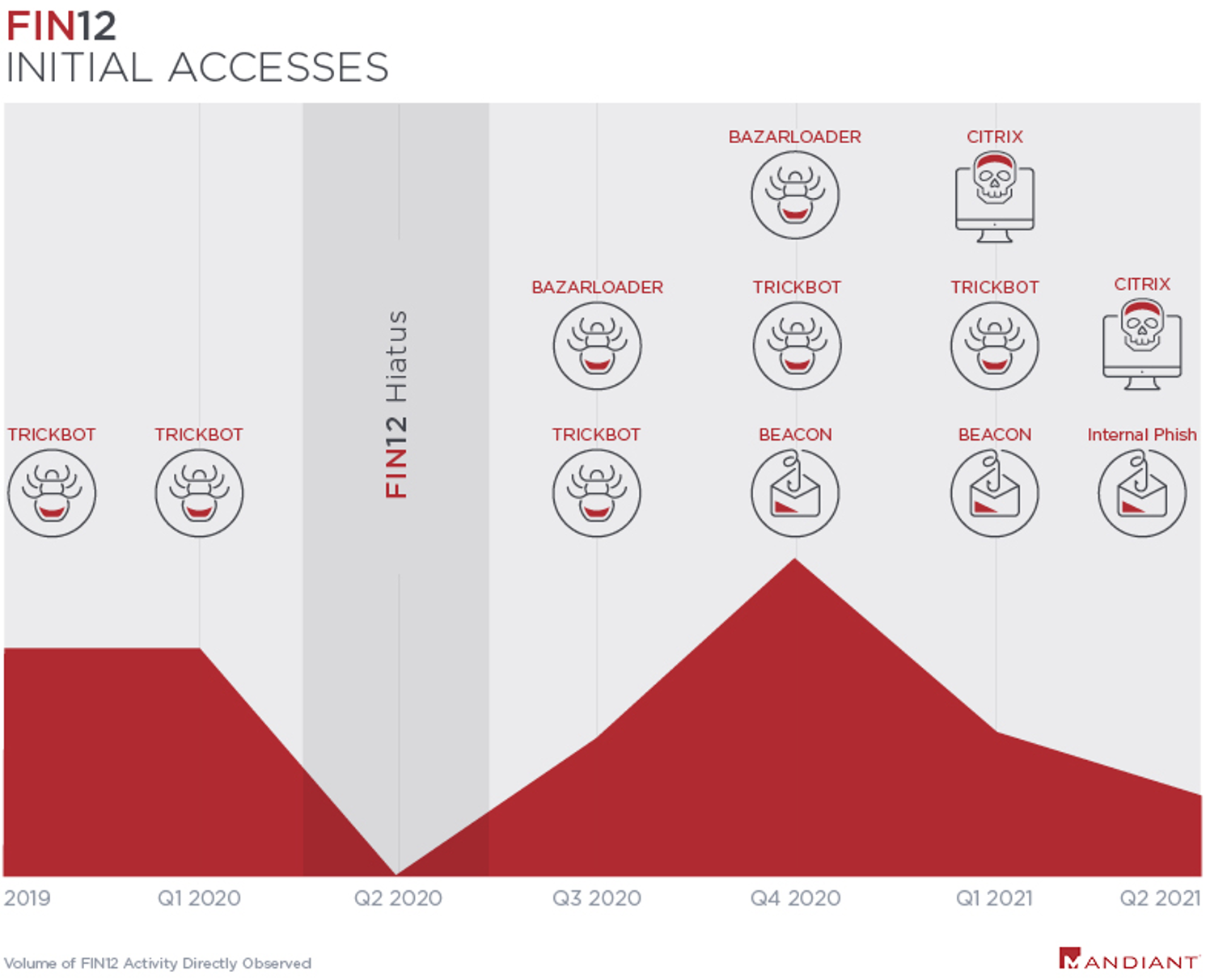

運用開始から 2020 年 3 月まで、FIN12 がランサムウェア攻撃の開始点として TRICKBOT アクセスのみを利用していることを確認しました。しかし、2020 年 8 月に約 4 か月の中断から復帰した後、FIN12 が活用する初期アクセス ベクトルはますます多様化しました。少なくともいくつかのケースでは、これらのバリエーションは、個別の初期アクセス プロバイダーの使用を反映している可能性があります。たとえば、2021 年初頭から、FIN12 アクティビティの最初の証拠が被害者の Citrix 環境へのログインであるといういくつかのケースを直接観察しました。この活動は、RYUK ランサムウェア操作のために Citrix アクセスを提供できるパートナーを探しているアンダーグラウンド コミュニティで活動している複数のロシア語を話すアクターを特定したこととも一致しています。現在、これらのアクターを FIN12 に帰属させる十分な証拠はありませんが、これらの勧誘は、FIN12 が単一の初期アクセス プロバイダーに依存して操作を有効にしていない可能性をさらに裏付けています。この分業は珍しいことではなく、サイバー犯罪エコシステム全体の専門性と専門性を反映しています。

最初の侵入ベクトルが特定された多くのインシデントで、FIN12 の活動は最初のアクセス キャンペーンと同じ日に観察されました。これは、FIN12 がアクセスを提供する少なくとも一部の脅威アクターと密接な関係を維持していることを示唆しています。最も注目すべきは、FIN12 が TRICKBOT および BAZARLOADER 関連のアクターと緊密な関係を維持していることです。 FIN12 は、これらのファミリを介して取得したアクセスを活用するだけでなく、バックドア、ドロッパー、コード署名証明書など、重複するツールセットとサービスを使用しています。これらの類似点にもかかわらず、ランサムウェアの展開における特定の役割、これらのファミリとは独立して機能する能力、およびこれらのマルウェア エコシステムを介して取得したアクセスを使用してランサムウェアを展開する他の明確な脅威アクターの観察から、FIN12 を明確な脅威アクターとして追跡しています。 .

スピード優先

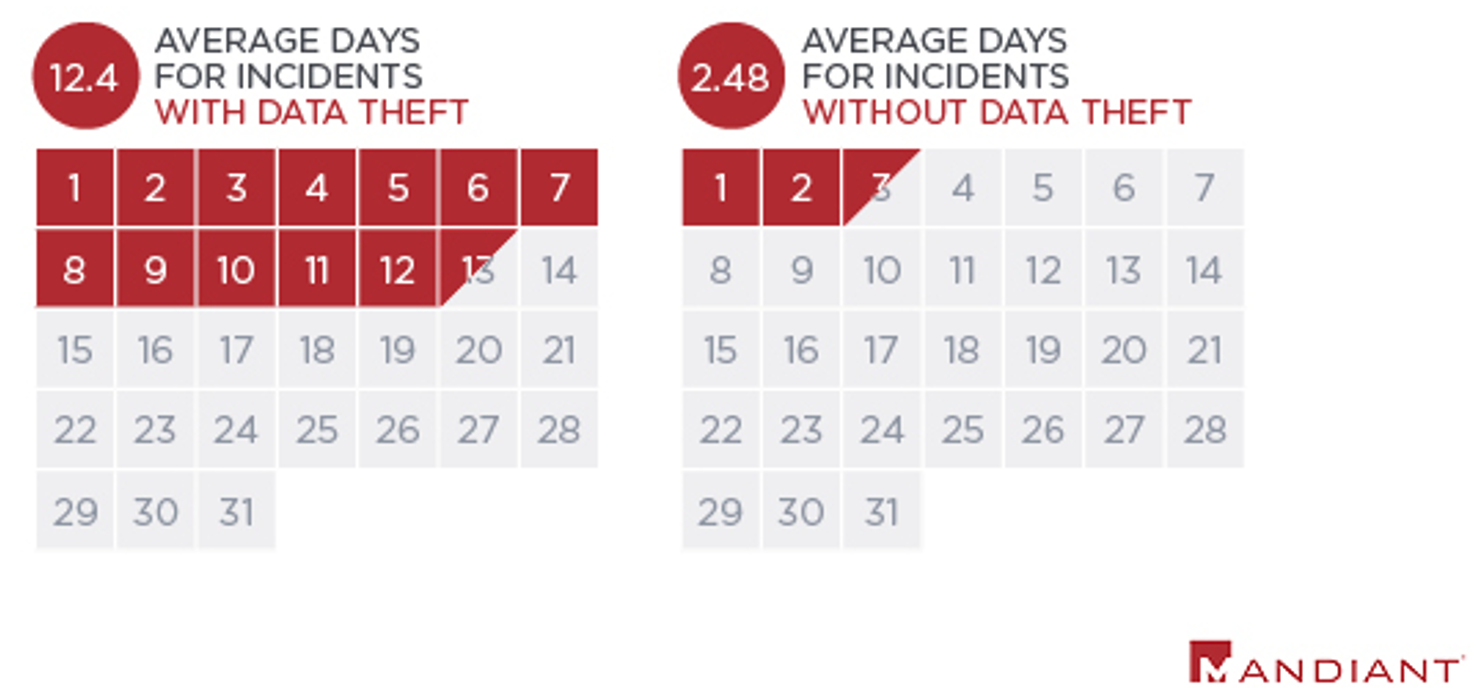

FIN12 は、組織への初期アクセスを取得するために他の脅威アクターに依存しており、ランサムウェアの展開に特に重点を置いているため、身代金までの時間 (TTR) の点で利益をもたらしました。 TTR は、最初に環境にアクセスしてからランサムウェアの展開を開始するまでの時間として計算されます。 2021 年の前半に、2020 年と比較して、FIN12 は TTR を大幅に改善し、わずか 2.5 日に半分に短縮しました。これらの効率の向上は、攻撃ライフサイクルの単一フェーズでの専門化によって可能になり、脅威アクターは専門知識をより迅速に開発できます。 FIN12 はまた、現在のランサムウェア オペレーターの集団の中でも際立っています。なぜなら、彼らは通常、多面的な恐喝 (今日の脅威環境では一般的になっている戦術) に関与していないからです。 FIN12 が被害者のデータを盗んだり、被害者を公然と非難したりすることを控える決定を下した最も重要な要因は、それが彼らの操作の速度に与える影響かもしれません。データ盗難に関係する FIN12 エンゲージメント全体の平均 TTR は、データ盗難が観察されなかった 2.5 日と比較して、12.5 日弱でした。 FIN12 が目的を達成する前に環境で過ごす日数が増えるごとに、検出されるリスクが高まります。追加の恐喝手法を組み込む必要のない FIN12 の明らかな成功は、データを盗むために追加の時間を費やすことは、ランサムウェアの展開計画が妨害されるというリスクに見合う価値があると彼らが信じていないことを示唆している可能性があります。

含意

サービスとしてのランサムウェア (RaaS) を実行する脅威アクターは、多面的な恐喝攻撃において重要な役割を果たしますが、これらのサービスのブランディングとコミュニケーション コンポーネントに焦点を当てると、他の重要なプレーヤーの注意をそらす可能性があります。 FIN12 などの侵入アクターは、間違いなくこれらの操作でより重要な役割を果たす可能性がありますが、あまり注目されていません。これらのアクターは、被害者のネットワークをナビゲートし、ランサムウェア自体を展開するアクターであり、少なくとも場合によっては、ターゲットの選択に直接入力する可能性があります.この役割に必要なスキルセットは、歴史的にマルウェアの開発、配布、キャッシュアウト操作の管理に重点を置いてきたサイバー犯罪者のアンダーグラウンドでは比較的開発されていない可能性があります。また、侵入チームに参加するために個人を募集しようとする脅威アクターからの勧誘を常に観察しています。時には、偽りのふりをして個人を雇おうとすることさえあります。これは、この分野の人材不足を反映している可能性があるという事実です。特に、侵入グループは通常、特定の RaaS ブランドに忠誠心を持っておらず、複数のブランドを簡単に切り替えたり、同時に使用したりできることを示しています。これらの忠誠の変化する性質は、FIN12 などの侵入オペレーターが、特定の瞬間に配布することを選択したブランドやランサムウェア ファミリに専念するのではなく、セキュリティ チームや組織にとって理解と追跡が重要である主な理由です。

FIN12 レポートを今すぐダウンロードしてください。

謝辞

このレポートの調査、マルウェア分析、データ分析、執筆、およびレビューには、少人数のチームが貢献してくれました。また、インシデント レスポンダー、マネージド ディフェンス アナリスト、アドバンスト プラクティス チーム、および分析の基礎となるデータの多くを収集して正規化したアンダーグラウンド リサーチャーが何千時間にもわたって費やした多大な労力にも、多大な感謝の意を表します。 Mandiant が発行するすべてのレポートは、大規模なチームの努力によるものであり、さまざまな実践分野の世界クラスの専門家グループと協力する機会を与えられたことに感謝しています。残念ながら、簡潔にするために、この作業に貢献したすべての人の名前をリストすることはできませんが、いくつかの個人やチームの努力を具体的に呼びたいと思います.

次の人員とチームは、このレポートに取り組んでいるチームに重要な分析サポートを提供しました。

-

ジョーダン・ヌース

-

イオアナ・テアカ

-

ヴァンタ

-

アーロン・スティーブンス

-

ブライス・アブド

-

サンダー・ネメス

-

ジェッサ・バルデス

-

トーマス・プーレン

-

モリッツ・ラーベ

-

アムステルダムとウクライナのリサーチオフィス

最後に、このレポートに使用されたグラフィックをまとめてくれた Ana Foreman と、私たちの多くの編集に対する無限の忍耐に特に感謝します。

Mandiant のセキュリティ検証アクション

組織は、 Mandiant Security Validationで次のアクションを使用して、セキュリティ コントロールを検証できます。

ネットワーク アクション

|

VID |

題名 |

|

A100-040 |

悪意のあるファイル転送 – RYUK、ダウンロード、亜種 #2 |

|

A100-042 |

悪意のあるファイル転送 – RYUK、ダウンロード、亜種 #3 |

|

A100-044 |

悪意のあるファイル転送 – RYUK、ダウンロード、亜種 #4 |

|

A100-071 |

悪意のあるファイル転送 – RUBEUS ツール、ダウンロード |

|

A100-072 |

悪意のあるファイル転送 – SYSTEMBC、ダウンロード |

|

A101-850 |

コマンド アンド コントロール – GRIMAGENT、C2 トラフィック、バリアント #2 |

|

A101-851 |

コマンド アンド コントロール – GRIMAGENT、C2 トラフィック、バリアント #1 |

|

A101-852 |

悪意のあるファイル転送 – GRIMAGENT、ダウンロード、亜種 #1 |

|

A101-853 |

コマンド アンド コントロール – GRIMAGENT、C2 トラフィック、バリアント #4 |

|

A101-854 |

コマンド アンド コントロール – GRIMAGENT、C2 トラフィック、バリアント #3 |

|

A101-855 |

悪意のあるファイル転送 – GRIMAGENT、ダウンロード、亜種 #3 |

|

A101-856 |

悪意のあるファイル転送 – GRIMAGENT、ダウンロード、亜種 #2 |

|

A101-858 |

悪意のあるファイル転送 – WEIRDLOOP、ダウンロード、亜種 #2 |

|

A101-859 |

悪意のあるファイル転送 – WEIRDLOOP、ダウンロード、亜種 #1 |

|

A101-862 |

悪意のあるファイル転送 – MALTSHAKE、ダウンロード、亜種 #2 |

|

A101-863 |

悪意のあるファイル転送 – MALTSHAKE、ダウンロード、亜種 #1 |

|

A101-864 |

悪意のあるファイル転送 – ICECANDLE、ダウンロード、亜種 #3 |

|

A101-865 |

悪意のあるファイル転送 – ICECANDLE、ダウンロード、亜種 #2 |

|

A101-882 |

悪意のあるファイル転送 – FIN12、Get-DataInfo.ps1、ダウンロード |

|

A101-886 |

悪意のあるファイル転送 – KERBRUTE、ダウンロード、亜種 #2 |

|

A101-909 |

横移動 – FIN12、RYUK、PsExec による実行 |

|

A101-910 |

横移動 – FIN12、RYUK、PsExec による転送 |

|

A101-911 |

フィッシングメール – 悪意のある添付ファイル、FIN12、WEIRDLOOP |

|

A101-912 |

悪意のあるファイル転送 – FIN12、ADFIND バッチ スクリプト |

|

A101-920 |

フィッシングメール – 悪意のある添付ファイル、FIN12、BAZARLOADER |

|

A101-921 |

悪意のあるファイル転送 – BAZARBACKDOOR、ダウンロード |

|

A101-922 |

コマンドアンドコントロール – FIN12、BEACON、チェックイン |

|

A101-923 |

コマンド アンド コントロール – FIN12、DNS クエリ、バリアント #1 |

|

A101-924 |

コマンド アンド コントロール – FIN12、DNS クエリ、バリアント #2 |

|

A101-925 |

コマンド アンド コントロール – FIN12、DNS クエリ、バリアント #3 |

|

A101-926 |

コマンド アンド コントロール – FIN12、DNS クエリ、バリアント #4 |

|

A101-927 |

コマンド アンド コントロール – FIN12、DNS クエリ、バリアント #5 |

エンドポイント アクション

|

VID |

題名 |

|

A104-003 |

ホスト CLI – RYUK、FIN12、Active Directory 偵察 |

|

A104-004 |

ホスト CLI – 実行キーによって呼び出されるスケジュールされたタスク、デフォルトの権限 |

|

A104-007 |

ホスト CLI – 実行キー、最高の特権によって呼び出されるスケジュールされたタスク |

|

A104-012 |

保護された劇場 – RYUK アクターによるファイルのアクセス許可の変更 |

|

A104-710 |

保護された劇場 – RYUK アクター、キル サービスおよびプロセス |

|

A104-831 |

保護された劇場 – GRIMAGENT、Schtask、および永続化のためのレジストリ |

|

A104-842 |

保護された劇場 – FIN12、RYUK、BITSAdmin によるダウンロードと実行 |

|

A104-856 |

ホスト CLI – FIN12、Active Directory 偵察 |

参照: https://www.mandiant.com/resources/blog/fin12-ransomware-intrusion-actor-pursuing-healthcare-targets

Comments