CISA と FBI は、医療、通信、教育など、米国の多くの重要なインフラストラクチャ セクターを標的とする現在進行中の Royal ランサムウェア攻撃の背後にある脅威の増大を強調する共同勧告を発行しました。

これは、保健社会福祉省 (HHS) が発行した勧告に続くものであり、そのセキュリティ チームは 2022 年 12 月に、ランサムウェアの操作が米国の医療機関に対する複数の攻撃に関連していたことを明らかにしました。

これに対応して、 FBI と CISA は侵害の痕跡とリンクされた戦術、技術、および手順 (TTP) のリストを共有しました。

「CISA は、ネットワーク防御者が CSA を確認し、含まれている緩和策を適用することを奨励しています」と、米国のサイバーセキュリティ機関は木曜日に述べました。

連邦政府機関は、標的にされるリスクがあるすべての組織に対し、増加するランサムウェアの脅威から身を守るための具体的な措置を講じるよう求めています。

企業の管理者は、組織のネットワークを保護するために、攻撃者がすでに悪用した既知の脆弱性の修復を優先することから始めることができます。

フィッシングの試みを効果的に発見して報告できるように従業員をトレーニングすることも重要です。サイバーセキュリティ防御は、多要素認証 (MFA) を有効にして実施することでさらに強化でき、攻撃者が機密性の高いシステムやデータにアクセスするのをはるかに困難にします。

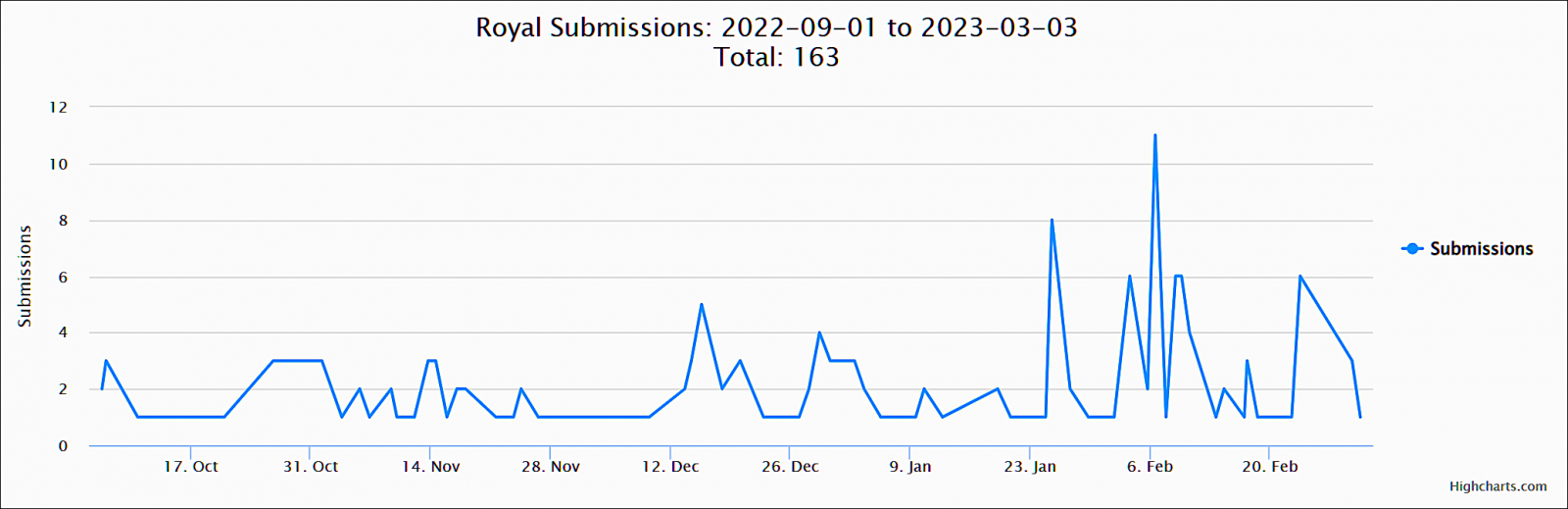

分析のために ID-Ransomware プラットフォームに送信されたサンプルは、企業を標的とするギャングが 1 月下旬からますます活発になっていることを示しており、このランサムウェア操作が被害者に大きな影響を与えていることを示しています。

王室のインシデントレポートのリクエスト

FBI は、身代金を支払うと他のサイバー犯罪者が攻撃に参加する可能性が高いと述べていますが、被害者は、身代金を支払ったかどうかに関係なく、地元の FBI 現地事務所または CISA に Royal ランサムウェアのインシデントを報告するよう求められています。

追加情報は、ランサムウェア グループの活動を追跡するために必要な重要なデータを収集するのに役立ち、さらなる攻撃を阻止するのに役立ち、または攻撃者にその行動の責任を負わせます。

Royal Ransomware は、以前に悪名高い Conti サイバー犯罪集団と協力していたことで知られる、経験豊富な攻撃者で構成された民間の組織です。彼らの悪意のある活動は、2022 年 1 月に最初に検出されたにもかかわらず、 9 月以降活動が急増しただけです。

彼らは当初、BlackCat などの他のオペレーションから暗号化装置を展開していましたが、その後、独自の暗号化装置を使用するように移行しました。

1 つ目は、Conti が使用したものと同様の身代金メモを生成した Zeon でしたが、ブランドを「Royal」に変更した後、9 月中旬に新しい暗号化ツールに切り替えました。

このマルウェアは最近、Linux デバイスを暗号化するようにアップグレードされ、具体的には VMware ESXi 仮想マシンを標的としていました。

ロイヤル オペレーターは、標的のエンタープライズ システムを暗号化し、1 回の攻撃で 25 万ドルから数千万ドルの多額の身代金を要求します。

このランサムウェアの操作は、コールバック フィッシング攻撃の一環として企業の被害者をだましてリモート アクセス ソフトウェアをインストールさせるソーシャル エンジニアリング戦術によって、群を抜いて際立っています。

さらに、このグループは、ハッキングされた Twitter アカウントを利用して、侵害されたターゲットの詳細をジャーナリストにツイートするという独自の戦略を採用しており、ニュース報道を引き付け、被害者にさらなる圧力をかけることを望んでいます。

これらのツイートには、漏洩したデータへのリンクが含まれており、グループは暗号化する前に被害者のネットワークから盗んだとされています。

Comments