攻撃者は、英国環境・食糧・農村問題省 (DEFRA) の公式 Web サイトでオープン リダイレクトを悪用し、訪問者を偽の OnlyFans アダルト デート サイトに誘導しました。

OnlyFans は、有料の加入者がアダルト モデル、有名人、ソーシャル メディアのパーソナリティからのプライベートな写真、ビデオ、投稿にアクセスできるコンテンツ サブスクリプション サービスです。

広く使用されているサイトであり、その名前も認識できるため、攻撃者は一連の偽の OnlyFans アダルト デート サイトを作成して、加入者を獲得したり、人々の個人情報を盗んだりしています。

DEFRA でのオープン リダイレクトの悪用

この悪意のあるキャンペーンの一環として、攻撃者は「riverconditions.environment-agency.gov.uk/relatedlink.html」の URL でオープン リダイレクトを悪用しました。これは、正規の英国政府のリンクのように見えましたが、訪問者を偽の OnlyFans 出会い系サイトにリダイレクトしました。

リダイレクトは、Web サイトの Web アドレス上の正当な URL であり、ユーザーを最初のサイトから別の URL (通常は外部サイト) に自動的にリダイレクトします。

たとえば、ウェブサイトには www.example.com/redirect/www.google.com のようなリダイレクトがあり、クリックするとユーザーが自動的に Google にリダイレクトされます。

オープン リダイレクトは誰でも変更できるため、攻撃者や詐欺師は正当なサイトから任意のサイトへのリダイレクトを作成できます。

これにより、攻撃者はオープン リダイレクトを悪用し、正規のリンクを検索結果に表示させて、訪問者を制御下の Web サイトに誘導し、フィッシング フォームを表示したり、マルウェアを配信したりできます。

DEFRA の河川状況サイトでオープン リダイレクトを悪用する悪意のあるキャンペーンが先週、 Pen Test Partnersのアナリストによって発見され、調査結果を と共有しました。

これらのリダイレクトは、おそらく詐欺師が URL をウェブサイトに追加し、その後 Google のインデックス ボットによってインデックス化された後、Google の検索結果として表示されました。

出典: Pen Test Partners

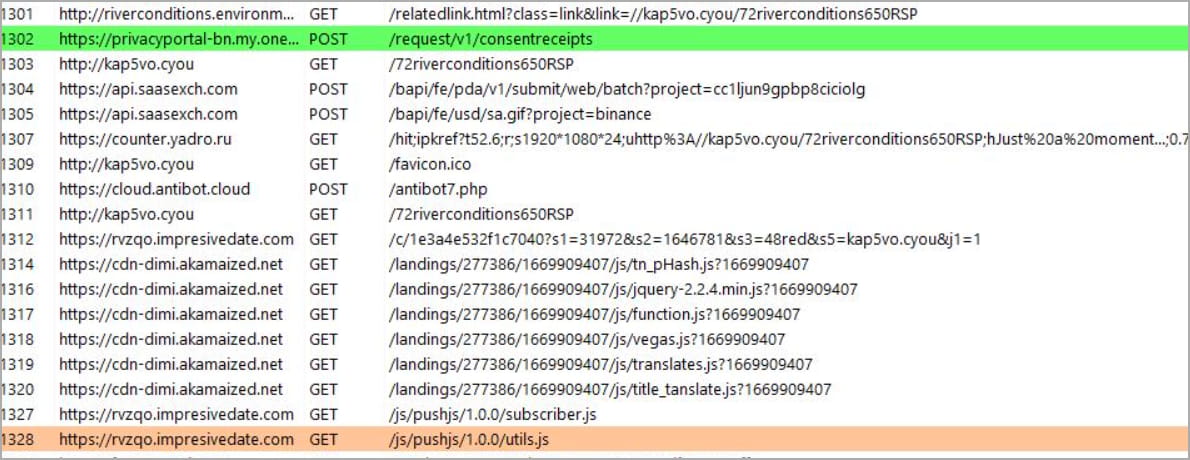

Fiddler によって監視されたネットワーク リクエストからわかるように、「riverconditions.environment-agency.gov.uk/relatedlink.html」リンクをクリックすると、訪問者は一連のリダイレクトを経て最終的に「https://」に到達しました。 rvzqo.impresivedate[.]com’ サイト。

出典: Pen Test Partners

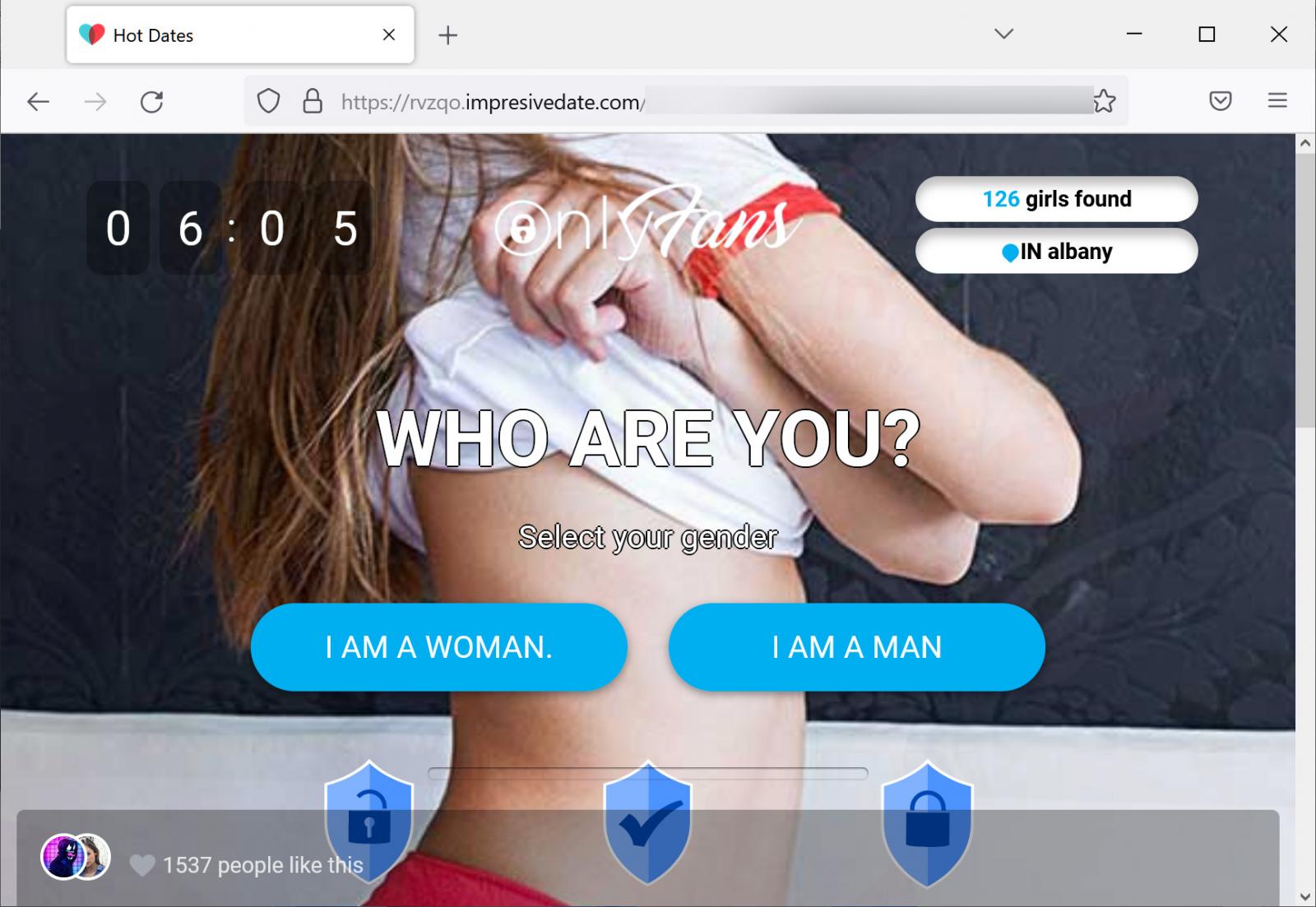

rvzqo.impresivedate[.]com サイトが最初に開かれると、アニメーション化された大きな OnlyFans ロゴが表示され、その後に偽のデータ サイトが表示されます。

ソース:

これらの偽の OnlyFans サイトは、ユーザーが探している「日付」のタイプに関する一連の質問に答えるように促し、最終的にもう一度アダルトの「不正行為」サイトにリダイレクトします。

ほとんどの「.gov.uk」サイトは HackerOne 経由のセキュリティ レポートを受け入れますが、環境庁はプログラムの一部ではありません。そのため、オープン リダイレクトを見つけてから、Defra の適切な担当者に報告するまでに 24 時間の遅延がありました。

「riverconditions.environment-agency.gov.uk」にある悪用された DEFRA ドメインはオフラインになり、侵入テスト パートナーがレポートを提出してから約 48 時間後に DNS レコードが削除されました。残念ながら、これを書いている時点ではまだウェブサイトにアクセスできません。

同時に、 2 人目の研究者が Google 検索結果を通じて同じ問題に気づき、Twitter でこの問題を公開しました。

リダイレクト攻撃について DEFRA に連絡したところ、政府機関は技術的な問題を認識しており、引き続きアクセスできる新しい場所にコンテンツを移動したとのことでした。

英国環境庁の広報担当者は、「テムズ川の状況に関するウェブサイトに技術的な問題があることを認識しています。私たちのチームは、コンテンツを新しいサイトに移動し、一般の人々が簡単にアクセスできるように迅速に取り組みました」と語った.

アダルト フィッシング サイトをプッシュする政府のオープン リダイレクト サイトの悪用は新しいものではありません。

2020 年、悪意のある SEO キャンペーンが、weather.gov などの多数の米国政府の Web サイトでオープン リダイレクトを悪用し、訪問者をポルノ サイトにリダイレクトしました。

その年の別の悪意のあるキャンペーンでは、HHS.gov のオープン リダイレクトを悪用して、訪問者をマルウェアを拡散する COVID-19 フィッシング サイトにリダイレクトしました。

最近では、攻撃者が Snapchat および American Express サイトのオープン リダイレクトを悪用して、訪問者を Microsoft 365 フィッシング サイトに誘導したことを報告しました。

Comments