詐欺師は、セキュリティ研究者になりすまして、新たに発見された Microsoft Exchange のゼロデイ脆弱性に対する偽の概念実証 ProxyNotShell エクスプロイトを販売しています。

先週、ベトナムのサイバーセキュリティ企業である GTSC は、一部の顧客がMicrosoft Exchange の 2 つの新しいゼロデイ脆弱性を使用して攻撃を受けたことを明らかにしました。

Trend Micro の Zero Day Initiative と協力して、研究者は Microsoft に非公開で脆弱性を開示しました。Microsoft は、バグが攻撃に悪用されていること、およびセキュリティ更新プログラムをリリースするためのタイムラインを早めることに取り組んでいることを確認しました。

「Microsoft は、これらの攻撃を世界中で 10 未満の組織で観察しました。MSTIC は、単一の活動グループが国家が支援する組織である可能性が高いと中程度の確信を持って評価しています」と、Microsoft は攻撃の分析で共有しました。

セキュリティ研究者は脆弱性の技術的な詳細を非公開にしていますが、脆弱性を悪用しているのは少数の攻撃者のみのようです。

このため、他の研究者や攻撃者は、ネットワークの防御やネットワークへのハッキングなど、自分たちの活動に使用する脆弱性の最初の公開を待っています。

偽のエクスプロイトを販売する詐欺師

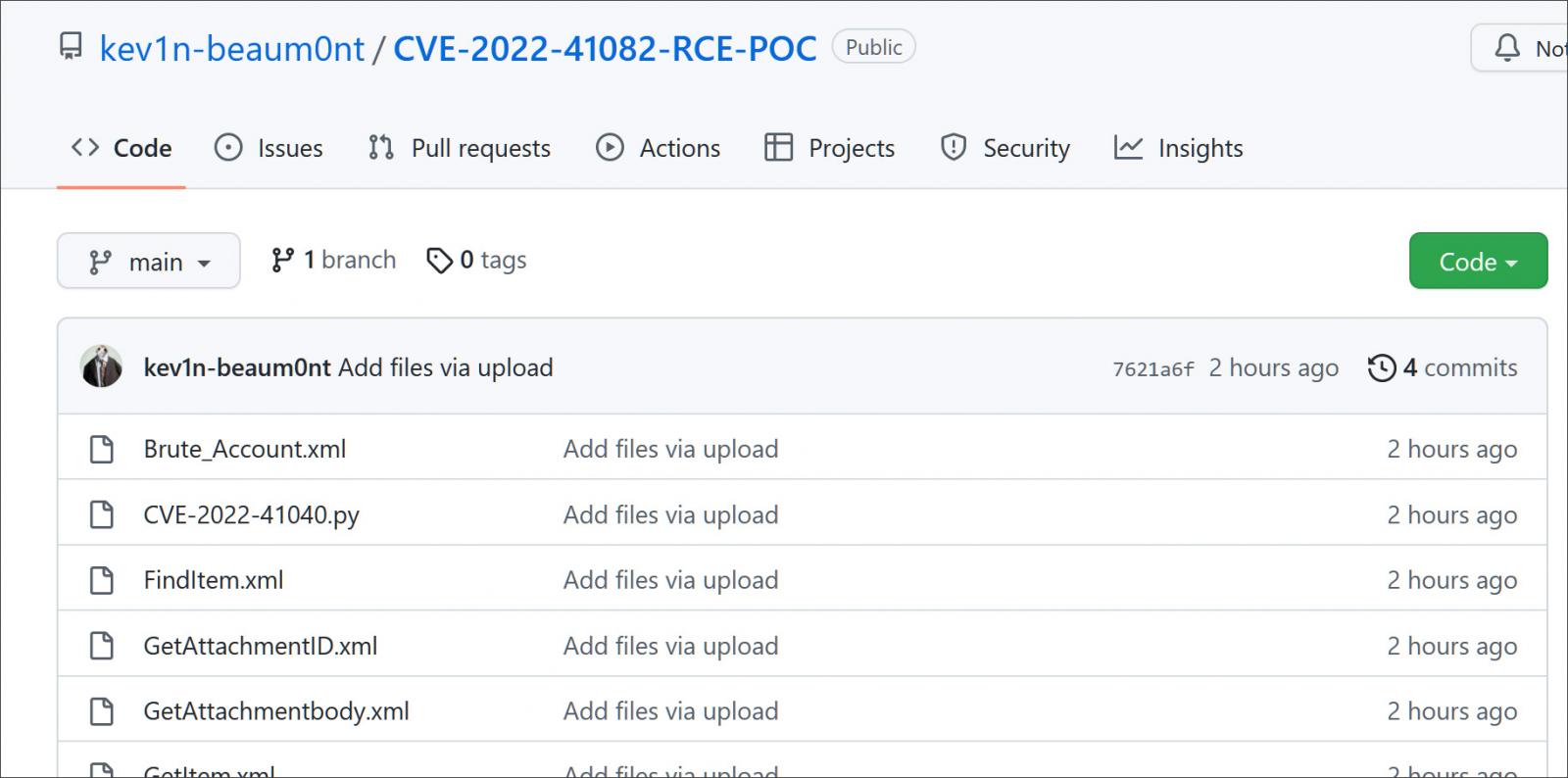

この嵐の前の小康状態を利用するために、詐欺師は GitHub リポジトリの作成を開始し、Exchange CVE-2022-41040 および CVE-2022-41082 の脆弱性に対する偽の概念実証エクスプロイトを販売しようと試みています。

ハントレス ラボのジョン ハモンドは、 これらの詐欺師を追跡しており、現在削除されている 5 つのアカウントが偽のエクスプロイトを販売しようとしているのを発見しました。これらのアカウントは、「jml4da」、「TimWallbey」、「Liu Zhao Khin (0daylabin)」、「R007er」、および「spher0x」という名前でした。

Paulo Pacheco によって発見された別の詐欺アカウントは、Exchange の新しい脆弱性と利用可能な軽減策を文書化している有名なセキュリティ研究者/専門家である Kevin Beaumont (別名GossTheDog ) になりすました。

ソース: BleepingComputer

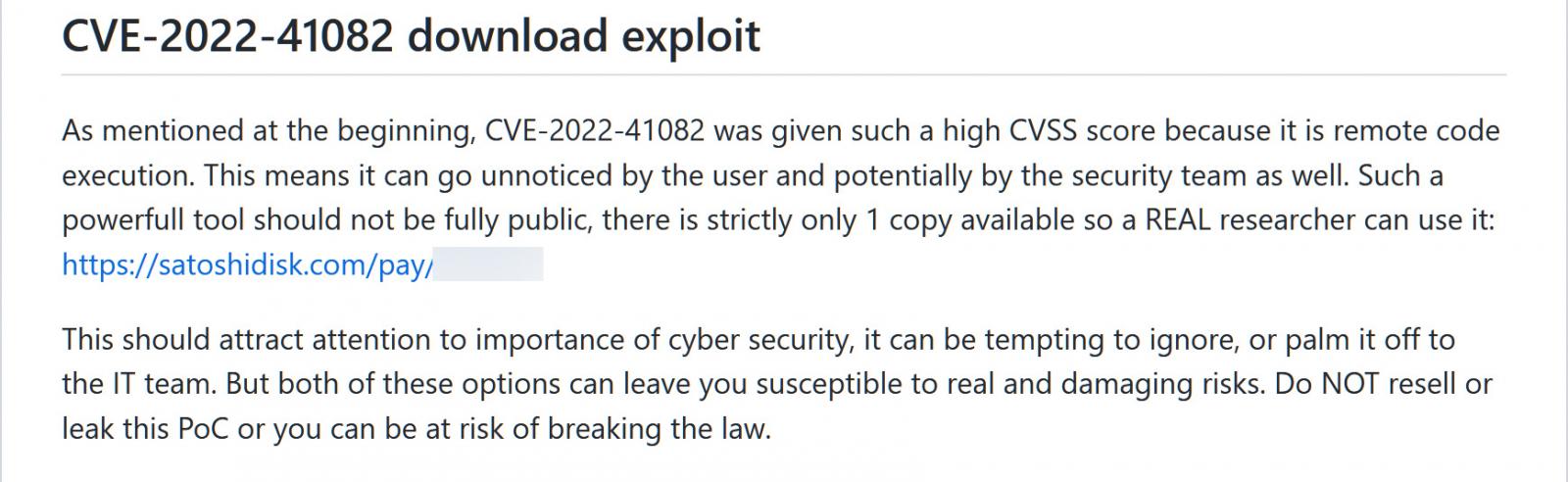

リポジトリ自体には重要なものは何も含まれていませんが、README.md には、新しい脆弱性について現在わかっていることが記載されており、その後、ゼロデイの PoC エクスプロイトの 1 つのコピーをどのように販売しているかについての売り込みが続きます。

「これは、ユーザーだけでなく、潜在的にセキュリティ チームも気付かない可能性があることを意味します。このような強力なツールは完全に公開されるべきではありません。実際の研究者が使用できるように、利用可能なコピーは厳密に 1 つだけです: https://satoshidisk. com/pay/xxx」と入力すると、詐欺リポジトリ内のテキストが読み取られます。

ソース: BleepingComputer

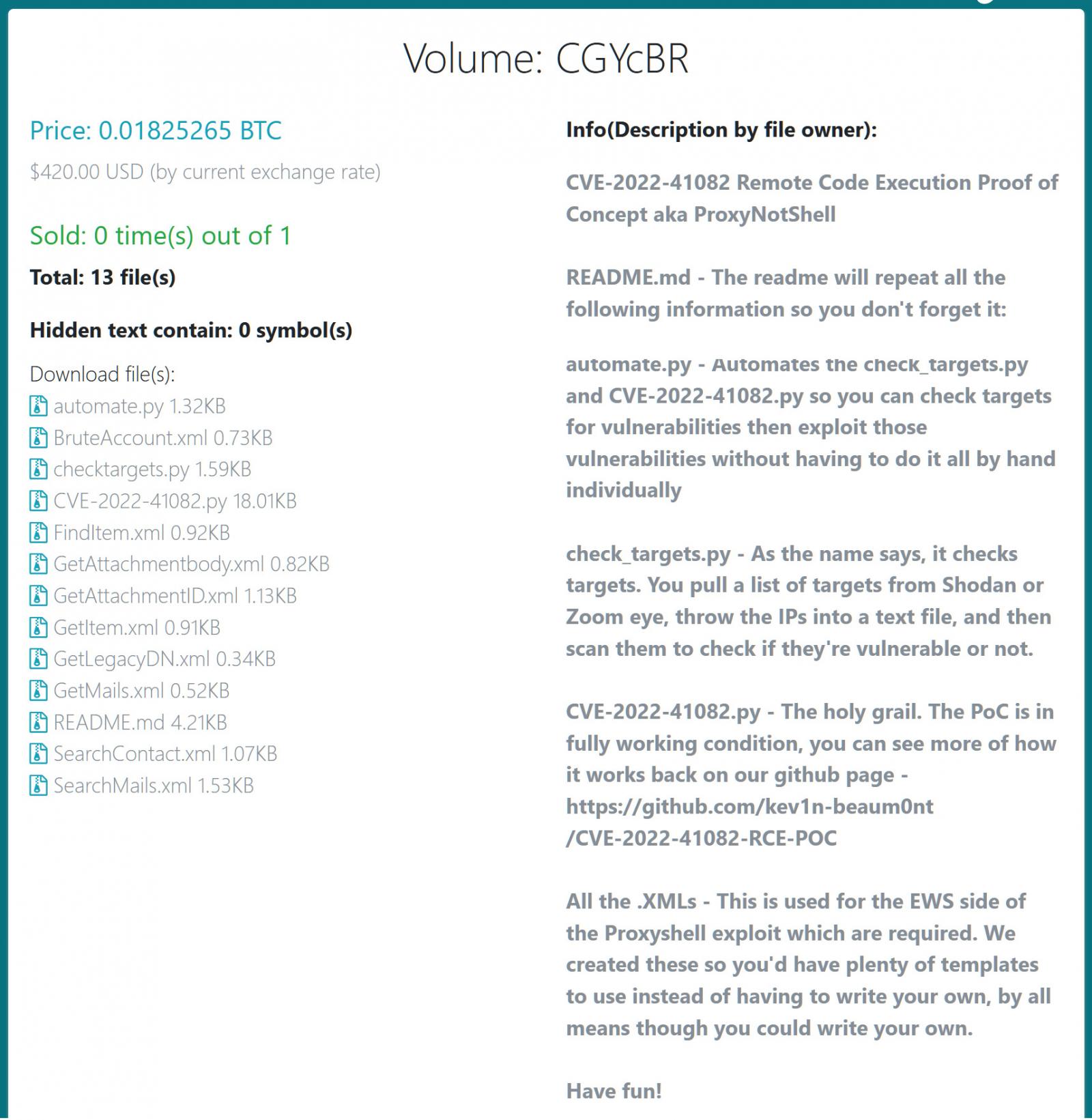

README ファイルには、詐欺師が約 420.00 ドル相当の 0.01825265 ビットコインで偽のエクスプロイトを販売しようとしている SatoshiDisk ページへのリンクが含まれています。

ソース: BleepingComputer

これらの脆弱性は 400 ドルをはるかに超える価値があり、 Zerodium は Microsoft Exchange のゼロデイ リモート コード実行に対して少なくとも 250,000 ドルを提供しています。

言うまでもなく、これは単なる詐欺であり、ビットコインを送っても何も受け取れない可能性があります.

さらに、すべての情報がすでに入手可能であるため、バグのエクスプロイトを特定することは、 特に関心のある組織を侵害するインセンティブを持つ国家支援のハッカーなど、より高度な脅威アクターにとってはそれほど難しくないでしょう.

Comments