Horizon3 のセキュリティ研究者は、VMware vRealize Log Insight 脆弱性チェーンの概念実証 (PoC) コードをリリースしました。これにより、攻撃者はパッチが適用されていないアプライアンスでリモート コードを実行できるようになります。

VMware は先週、vRealize ログ分析ツールの4 つのセキュリティ脆弱性にパッチを適用しました。うち 2 つは重大であり、リモートの攻撃者が侵害されたデバイスでコードを実行できるようにします。

両方とも、 CVSS 基本スコア 9.8/10 で重大な重大度としてタグ付けされており、ユーザーの操作を必要としない複雑さの低い攻撃の一部として悪用される可能性があります。

1 つ目 (CVE-2022-31706) はディレクトリ トラバーサルのバグで、2 つ目 (CVE-2022-31704) はアクセス制御の破損です。それらを悪用して、影響を受けるアプライアンスのオペレーティング システムに悪意を持って作成されたファイルを挿入する可能性があります。

VMware は、サービス拒否状態をトリガーするデシリアライゼーションの脆弱性 (CVE-2022-31710) と、攻撃者が機密セッションおよびアプリケーション情報へのアクセスに使用できる情報漏えいバグ (CVE-2022-31711) も修正しました。

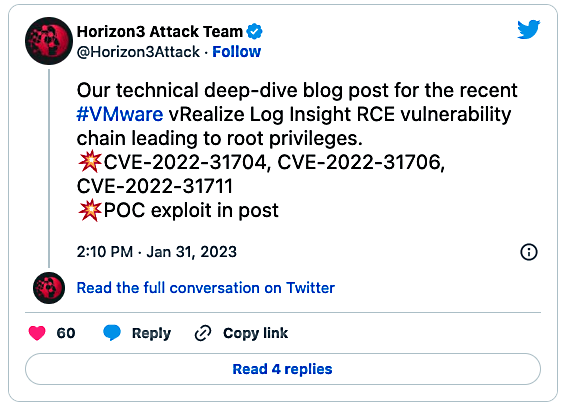

Horizon3 は金曜日にブログ投稿を公開し、そのうちの 3 つが脅威の攻撃者によって連鎖され、侵害された VMware vRealize アプライアンスで root としてリモートでコードを実行される可能性がある方法に関する追加情報が含まれていました。

研究者はまた、ネットワーク防御者がネットワーク内のエクスプロイトを検出するために使用できる侵害の痕跡 (IOC) のリストをリリースしました。これは、このバグ チェーンを対象とするものをリリースする予定であることを1 日前に警告した後です。

本日、Horizon3 は PoC エクスプロイトを公開し、RCE エクスプロイトは「さまざまな Thrift RPC エンドポイントを悪用して任意のファイル書き込みを実行する」と説明しました。

「この脆弱性は簡単に悪用できますが、攻撃者は悪意のあるペイロードを提供するためのインフラストラクチャをセットアップする必要があります」と研究者は述べています。

「さらに、この製品がインターネットにさらされる可能性は低いため、攻撃者はすでにネットワーク上の別の場所に足場を築いている可能性があります。この脆弱性により、root としてのリモート コード実行が可能になり、基本的に攻撃者はシステムを完全に制御できるようになります。」

Shodan のデータによると、インターネット上で公開されているインスタンスは数十しかありませんが、VMware vRealize Log Insight アプライアンスが組織のネットワーク内からアクセスできるように設計されていることを考えると、これは当然のことです。

ただし、攻撃者がすでに侵害されているネットワークの脆弱性を悪用してラテラル ムーブメントを行うことは珍しくなく、脆弱な VMware アプライアンスを貴重な内部ターゲットにしています。

このエクスプロイト チェーンを利用した攻撃の公開報告はなく、実際に悪用しようとする試みもありませんが、機知に富んだ意欲的な攻撃者は、Horizon3 の RCE エクスプロイトを採用するか、独自のカスタム バージョンを作成するために迅速に行動する可能性があります。

昨年、Horizon3 の研究者はCVE-2022-22972のエクスプロイトもリリースしました。これは、複数の VMware 製品に影響を及ぼし、悪意のあるアクターがパッチが適用されていないインスタンスの管理者権限を取得できるようにする重大な認証バイパス セキュリティの欠陥です。

Comments