インターネットに公開された GoAnywhere MFT 管理コンソールに影響を与える、活発に悪用されているゼロデイ脆弱性に対するエクスプロイト コードがリリースされました。

GoAnywhere MFT は、組織がパートナーと安全にファイルを転送し、共有ファイルにアクセスしたユーザーの監査ログを保持できるように設計された、Web ベースのマネージド ファイル転送ツールです。

その開発者は、広く悪用されているCobalt Strike脅威エミュレーション ツールの背後にある組織である Fortra (以前は HelpSystems として知られていた) です。

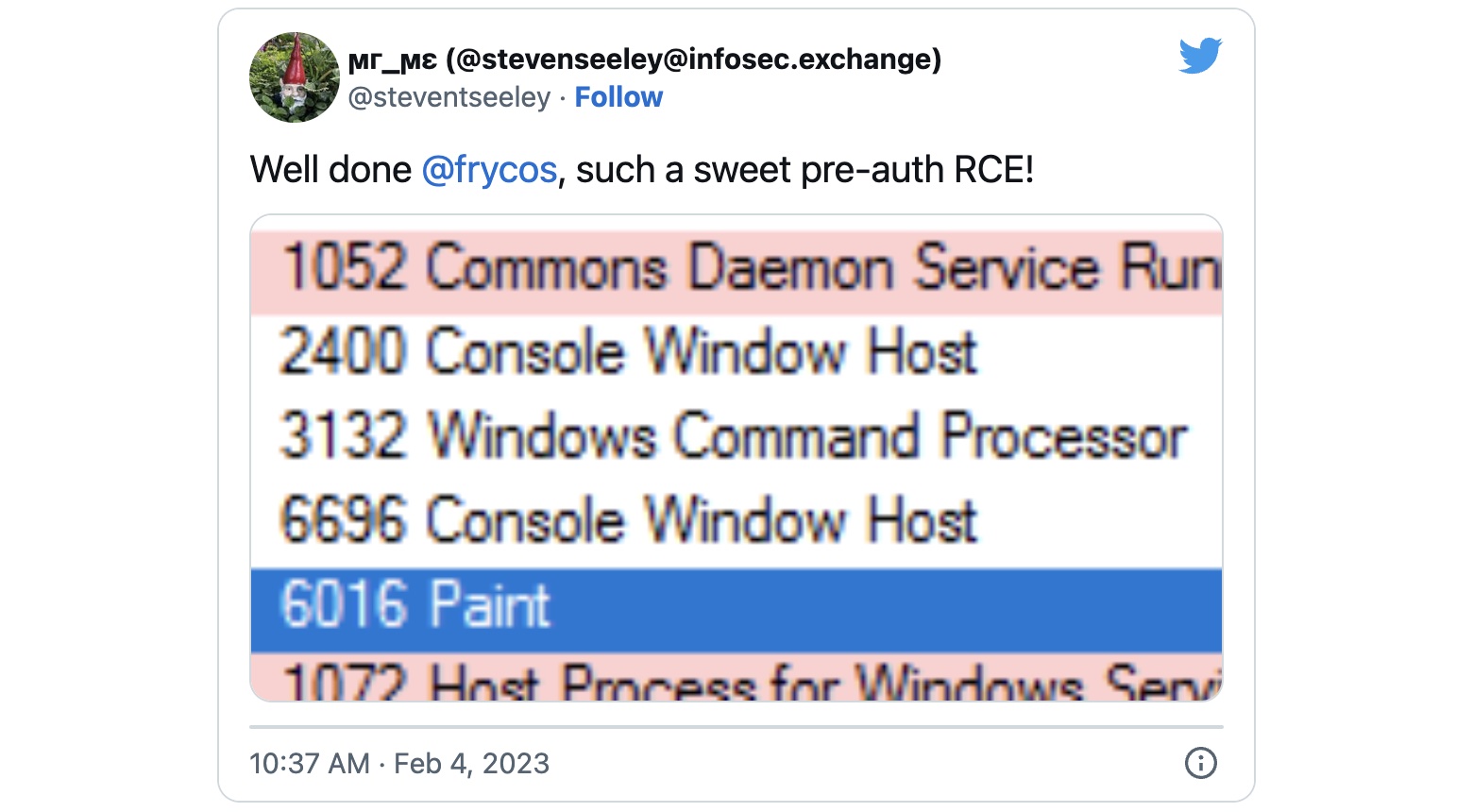

月曜日、IT セキュリティ コンサルティング会社 Code White のセキュリティ研究者であるFlorian Hauserは、技術的な詳細と、脆弱な GoAnywhere MFT サーバーで認証されていないリモート コード実行を実行する概念実証のエクスプロイト コードをリリースしました。

「最初にクライアントを保護するために、同じ日に数時間以内に有効なPoC (ツイートのハッシュと時間を比較する) をチームメイトに提供できました」と Hauser 氏は言います。

Fortra は、「このエクスプロイトの攻撃ベクトルには、アプリケーションの管理コンソールへのアクセスが必要であり、ほとんどの場合、プライベート企業のネットワーク内から、VPN を介して、または許可リストに登録された IP アドレス (クラウドで実行する場合) からのみアクセスできます。 Azure や AWS などの環境)。」

ただし、Shodan のスキャンでは、 1,000 近くの GoAnywhere インスタンスがインターネット上に公開されていることが示されていますが、ポート 8000 と 8001 (脆弱な管理コンソールで使用されているもの) には 140 を少し超えるインスタンスがあります。

軽減可能

同社は、攻撃に悪用されたこのリモート事前認証 RCE セキュリティの欠陥をまだ公に認めておらず ( アドバイザリを読むには、まず無料のアカウントを作成する必要があります)、脆弱性に対処するためのセキュリティ更新プログラムをリリースしていないため、すべてのインストールが公開されたままになっています。攻撃を受けやすい。

ただし、プライベート アドバイザリは、侵害されたシステムのログに表示される特定のスタック トレースなど、侵害の兆候を示します。

「このスタック トレースがログに記録されている場合、このシステムが攻撃の対象であった可能性が非常に高いです」と Fortra 氏は言います。

また、アクセス制御を実装して、信頼できるソースからのみ GoAnywhere MFT 管理インターフェイスへのアクセスを許可するか、ライセンス サービスを無効にすることを含む緩和アドバイスも含まれています。

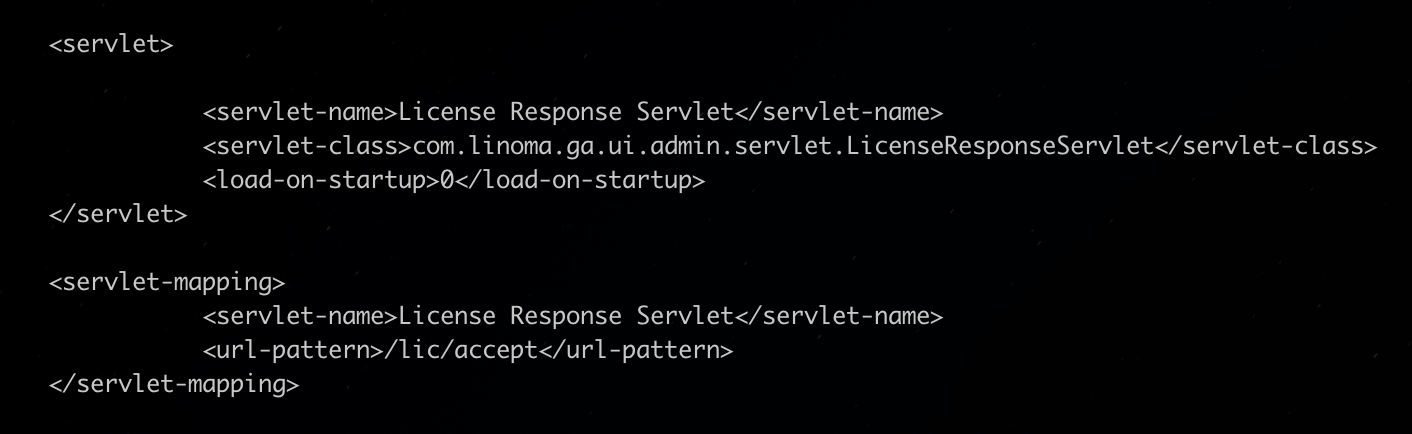

ライセンス サーバーを無効にするには、管理者は web.xml ファイル内の License Response Servlet のサーブレットおよびサーブレット マッピング構成をコメント アウトまたは削除して、脆弱なエンドポイントを無効にする必要があります。新しい構成を適用するには、再起動が必要です。

「環境内のデータがアクセスまたはエクスポートされた可能性があるため、環境内の他のシステムの資格情報を保存しているかどうかを判断し、それらの資格情報が取り消されていることを確認する必要があります」と Fortra は土曜日に発行された更新で追加しました。

「これには、GoAnywhere が統合されている外部システムへのアクセスに使用されるパスワードとキーが含まれます。

「これらの外部システムからすべての資格情報が取り消されていることを確認し、それらのシステムに関連する関連するアクセス ログを確認します。これには、システム内のファイルの暗号化に使用されるパスワードとキーも含まれます。」

Fortra はまた、攻撃の疑いまたは証拠がある環境で緩和した後、次の対策を講じることを推奨しています。

- マスター暗号化キーをローテーションします。

- すべての外部取引先/システムの資格情報 (キーおよび/またはパスワード) をリセットします。

- 監査ログを確認し、疑わしい管理者アカウントや Web ユーザー アカウントを削除します

- さらにサポートが必要な場合は、ポータル https://my.goanywhere.com/ からサポートに連絡するか、goanywhere.support@helpsystems.com にメールを送信するか、402-944-4242 に電話してください。

Comments