元コンティ ランサムウェア メンバーは、FIN7 脅威アクターと協力して、企業ネットワークへの攻撃で「ドミノ」という名前の新しいマルウェア ファミリを配布しました。

Domino は比較的新しいマルウェア ファミリで、「Domino バックドア」という名前の 2 つのコンポーネントで構成されるバックドアです。バックドアは、情報を盗むマルウェア DLL を別のプロセスのメモリに挿入する「Domino Loader」をドロップします。

IBM のセキュリティ インテリジェンス研究者は、2023 年 2 月以降、攻撃で新しいマルウェアを利用している元 Conti および TrickBot メンバーを追跡してきました。

しかし、金曜日に発表された新しい IBM レポートは、 Domino マルウェアの実際の開発を FIN7 ハッキング グループ (さまざまなマルウェア、BlackBasta および DarkSide ランサムウェア操作に関連するサイバー犯罪組織) に関連付けています。

ドミノ マルウェア攻撃

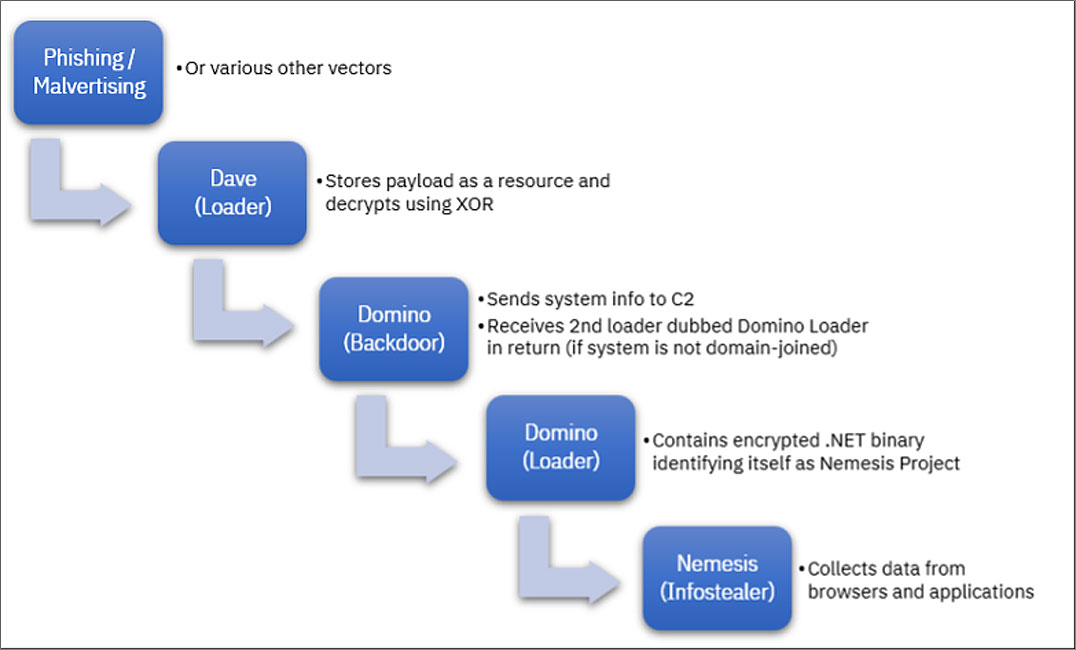

2022 年の秋以降、IBM の研究者は、元 Conti ランサムウェアおよび TrickBot メンバーにリンクされている「Dave Loader」という名前のマルウェア ローダーを使用して攻撃を追跡してきました。

このローダーは、「206546002」の透かしを利用する Cobalt Strike ビーコンを展開していることが確認されました。これは、 RoyalおよびPlay ランサムウェア オペレーションの元 Conti メンバーによる攻撃で観察されました。

IBM によると、Dave Loader は、2022 年 6 月に Conti ランサムウェア オペレーションによってほぼ独占的に使用され、その後、BlackBasta および Quantum ランサムウェア ギャングによって使用された Emotet を展開しているのも確認されています。

しかし、IBM は最近、Dave Loader が新しい Domino マルウェア ファミリをインストールしているのを確認したと述べています。

最も一般的なのは、Dave Loader が「Domino Backdoor」を投下し、「Domino Loader」をインストールすることです。

Domino バックドアは、実行中のプロセス、ユーザー名、コンピューター名などのシステム情報を列挙し、攻撃者のコマンド アンド コントロール サーバーに送り返す 64 ビット DLL です。バックドアは、実行するコマンドやインストールする追加のペイロードも受け取ります。

バックドアは、「Nemesis Project」と呼ばれる組み込みの .NET 情報スティーラーをインストールする追加のローダーである Domino Loader をダウンロードすることが確認されました。 Cobalt Strike ビーコンを設置して持続性を高めることもできます。

IBM の研究者である Charlotte Hammond と Ole は、「Domino バックドアは、ドメインに参加しているシステムの別の C2 アドレスに接続するように設計されており、Cobalt Strike などのより有能なバックドアが Project Nemesis ではなく、より価値の高いターゲットにダウンロードされることを示唆しています」と説明しています。ヴィラセン。

出典:IBM

Project Nemesis は、ブラウザやアプリケーションに保存されている資格情報、暗号通貨のウォレット、およびブラウザの履歴を収集できる、標準的な情報を盗むマルウェアです。

元コンティメンバーがFIN7と組む

攻撃者、特にランサムウェアを利用する攻撃者は、通常、他の脅威グループと協力してマルウェアを配布し、企業ネットワークへの初期アクセスを行います。

たとえば、TrickBot、Emotet、BazarBackdoor、 QBot (QakBot)には、REvil、Maze、Egregor、BlackBasta、Ryuk、Conti などのランサムウェア操作への初期アクセスを提供してきた長い歴史があります。

時間が経つにつれて、マルウェア開発者とランサムウェア ギャングの間の境界線が曖昧になり、2 つの操作を区別することが難しくなりました。

Conti サイバー犯罪シンジケートの形成により、ランサムウェア操作がTrickBot と BazarBackdoor の両方の開発を自らの操作のために制御するようになったため、これらの線はさらに薄れました。

さらに、 Conti がシャットダウンした後、 ランサムウェアの活動はより小さなセルに分裂し、 Royal 、Play、 Quantum/Zeon/Dagon 、BlackBasta、LockBit などを含むランサムウェア空間全体にメンバーが移動しました。

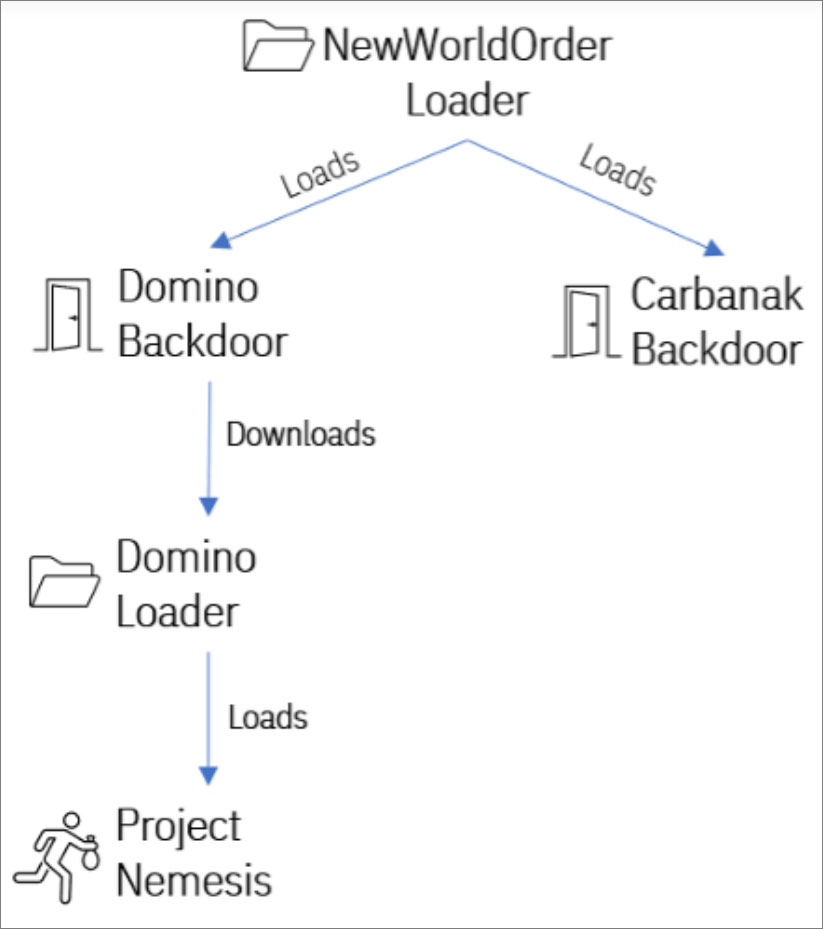

IBM は、FIN7 に関連するエクスプロイト後のツールキットである Lizar (別名 Tirion および DiceLoader) と多くのコードが重複しているため、Domino マルウェア ファミリは FIN7 に起因すると考えています。

さらに、IBM は、通常 FIN7 の Carbanak 攻撃で使用される「NewWorldOrder」という名前のローダーが最近、Domino マルウェアをプッシュするために使用されたことを発見しました。

出典:IBM

そのため、紛らわしい合弁事業で、Dave Loader (TrickBot/Conti) が Domino (FIN7) マルウェアをプッシュし、これが元 Conti メンバーのランサムウェア活動に関連すると考えられる Project Nemesis または Cobalt Strike ビーコンを展開します。

つまり、防御側は、ネットワークへのリモート アクセスを可能にするマルウェアを含む、複雑な脅威アクターのネットワークに対処する必要があります。

Comments