序文

Mandiant は、進行中の戦争中にウクライナのエンティティを標的とした悪意のある活動のサンプルに関する洞察とコンテキストを提供するために、次のブログを公開しています。 UNC1151 と疑わしい UNC2589 の操作に注目し、マルウェアの感染チェーンにつながる悪意のあるドキュメントによるフィッシングを利用しています。これらの操作で使用されるインジケーターは、US CYBERCOMMAND によってリリースされています。

UA CERT は、これらの操作のいくつかについても公開しています。 UA CERT レポートへのリンクは、このブログ全体で見つけることができます。

脅威の詳細

ロシアの侵略が始まって以来、ウクライナの公的および私的組織が複数のサイバースパイグループの標的になっています。このブログでは、UNC2589 からの 2 つの操作と、UNC1151 に関連すると思われるクラスターからの操作について詳しく説明しています。これらのグループには異なるスポンサーと目的がありますが、ここで詳述されている操作は、被害者にスピア フィッシングの添付ファイルを開くように仕向けるために、公共の安全に関するルアー ドキュメントを使用することで統一されています。

緊急またはタイムリーなテーマのスピア フィッシングは、受信者がそれらを開く可能性を高める可能性があり、公共の安全と人道上の緊急事態に関連する文書は、ロシアの侵略後のウクライナの住民にとって特に高い関心を持っています。これらの作戦は、関心のあるネットワークへのアクセスを得るために設計されましたが、計画された後続の活動についての洞察はありません。これらの侵入の試みで使用されるマルウェアは、さまざまな操作を可能にし、これらのグループは以前にスパイ活動、情報操作、および破壊的な攻撃を行ってきました.

以下に詳述する侵入の試みは戦術を共有していますが、これらは 2 つの別々のサイバー スパイ グループによるものです。

- UNC1151は、Mandiant が評価するグループであり、ベラルーシが後援しており、侵入によって得られたアクセスと情報を頻繁に使用して、「ゴーストライター」として追跡される情報操作をサポートしています。 Mandiantは昨年、UNC1151 に関する評価を詳述したブログをリリースし、ベラルーシ政府がロシアの侵略を可能にしたのと並行して、ロシアの侵略が始まって以来、ウクライナを標的とする活動を積極的に続けています。

- UNC2589は、ロシア政府の利益を支援するために行動していると考えられており、ウクライナで大規模なスパイ収集を行っています。特に、UNC2589 は、1 月 14日に発生したウクライナの資格に対する PAYWIPE (WHISPERGATE) による破壊的な攻撃の背後にあると考えられます。破壊的な攻撃の後、UNC2589 は主にウクライナを標的にしましたが、北アメリカとヨーロッパの NATO 加盟国に対しても活動を続けています。

以下で説明する活動は、破壊的でスパイ活動を目的とした作戦でウクライナを標的にした大規模なサイバー作戦のほんの一部にすぎません。

可能性が高い UNC2589 操作

アクターの概要

UNC2589 は、Mandiant が 2021 年初頭から追跡しているサイバー スパイ活動のクラスターであり、早ければ 2020 年後半に活動していた可能性があります。アメリカ。私たちは、UNC2589 がロシア政府の目標を支持するように機能していると考えていますが、それを決定的に関連付ける証拠は発見していません。

UNC2589 はスピア フィッシング キャンペーンを使用します。これは、攻撃者が制御する正当なアカウントと侵害された正当なアカウントの両方から転送された電子メールを装う可能性があります。 UNC2589 が利用するルアーのテーマには、COVID-19、ウクライナでの戦争、政府関連のテーマ、地域のテーマ、さらにはビットコインなどの一般的なテーマが含まれます。フィッシング操作のペイロードには、悪意のあるマクロ ドキュメント、CPL ダウンローダー、ZIP ファイル、またはその他のアーカイブが含まれます。 UNC2589 は、アクターが制御するドメイン、主にロシアにある IP アドレス、Discord チャネルなど、さまざまなインフラストラクチャも使用しています。

UNC2589 をサイバー スパイ活動のクラスターとして追跡していますが、1 月 14 日に発生した、PAYWIPE (WHISPERGATE) を使用したウクライナへの破壊的な攻撃は、UNC2589 によるものであると考えています。 UNC2589 は、将来、破壊的または破壊的なサイバー攻撃に関与できる可能性があると考えています。

マルウェアの概要

GRIMPLANTは GO で記述されたバックドアであり、Google RPC を使用して、コマンドライン引数から読み取った Base64 でエンコードされ、AESCTS で暗号化された C&C に到達します。 GRIMPLANT は、C&C にアップロードするシステム調査を実施し、被害者のデバイスで C&C から提供されたコマンドを実行できます。

GRAPHSTEELは、Github の公開プロジェクトgoLazagneを修正して兵器化したバージョンのように見えるインフォスティーラーです。 GRAPHSTEEL は、ブラウザの認証情報を含む被害マシンの調査を収集し、ドライブ D ~ Z を列挙し、ファイルを C&C にアップロードします。

UNC2589 キャンペーンの可能性が高く、避難をテーマにしたルアーを利用

感染ベクター

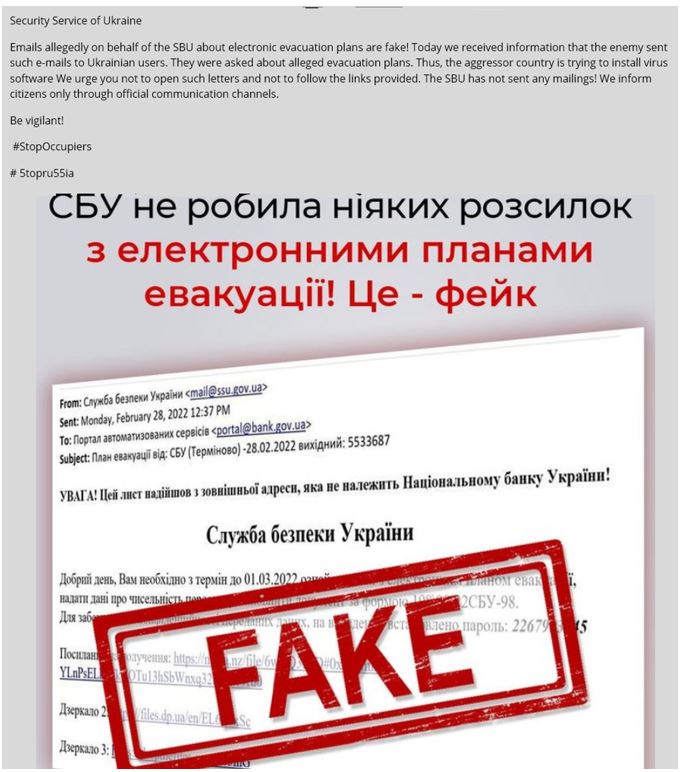

Mandiant は、2022 年 2 月下旬のフィッシング キャンペーンで UNC2589 がウクライナのエンティティを標的にするために使用したと思われる、避難計画をテーマにしたルアーを含む悪意のあるドキュメントを分析しました。実行されると、リモート ユーティリティ ユーティリティは、同じくウクライナを標的とした以前の UNC2589 操作で使用された C&C に到達します。

感染経路は現時点では不明ですが、悪意のあるファイルがフィッシング メールで配信された可能性があると考えられます。 Remote Utilities はベンダーから UPX で圧縮された SFX RAR に含まれており、攻撃者がデフォルトを変更したようには見えないことに注意することが重要です。ただし、攻撃者は、SFX RAR を使用してデフォルトの UPX でパックされた SFX エクストラクタをドロップして実行する前に、パスワードで保護されたアーカイブの複数のレイヤーを使用したようです。おとり文書はすべて、ウクライナの SBU に由来するとされる「避難計画」に言及しています。

- 避難計画(2022年2月28日(土)発令番号009363677833承認).rar_pass_123.zip(MD5: cd8834da2cfb0285fa75decf6c67d049 )

- パスワードで保護された ZIP ファイル

- パスワード: 123

- 避難計画 (2022 年 2 月 28 日に命令番号 009363677833 でウクライナのセキュリティ サービスによって承認された).rar (MD5: 3cd599654aff2e432ae3390d33c64f5e)

- RAR SFX を含む RAR と RAR パスワード付きのテキスト ファイル

- コード dostupu.txt (MD5: 144ccb808e2d2e1f0119ea2a8f7490bc)

- RAR パスワードを含むテキスト ファイル

- パスワード: 2267903645

- 2b0338c9f3f46955cfd2dc97c02bd554 (申請書/x-rar) 避難計画 (2022 年 2 月 28 日 (土) 命令番号 009363677833 で承認) part1.rar

- パスワードで保護された SFX RAR

- パスワード: 2267903645

- 内容: 避難計画 (2022 年 2 月 28 日 SBU 承認、注文番号 009363677833).exe (MD5: ea47d88d73fecb1fad1e737f1b373d7f)

- 97e16c0b770dbbe4fa94cebac92082b7 (申請書/x-rar) 避難計画 (2022 年 2 月 28 日 (土) 注文番号 009363677833 で承認) part2.rar

- パスワードで保護された SFX RAR

- パスワード: 2267903645

- 内容: 避難計画 (2022 年 2 月 28 日 SBU 承認、注文番号 009363677833).exe (MD5: ea47d88d73fecb1fad1e737f1b373d7f)

- 避難計画(2022 年 2 月 28 日 SBU 承認、注文番号 009363677833).exe (MD5: ea47d88d73fecb1fad1e737f1b373d7f)

- 翻訳: 避難計画 (注文番号 009363677833 で SBU 28.02.2022 によって承認された).exe

- UPX パックの SFX エクストラクタ。おそらくリモートユーティリティのデフォルト

- アンパック: MD5: a236cb7f2b0e34619039788de7f7760b

- C:Program Files (x86)Remote Utilities – Host rutserv.exe (MD5: 2bb5d5aa07fa2c8e9874c117c8fa51d6)

- RemoteUtils ユーティリティ

実行

圧縮された SFX RAR を実行すると、Remote Utilities 実行可能ファイルがインストールされます。 Remote Utilities の実行可能ファイルは、TCP を介して事前設定された C&C に繰り返しアクセスします。

- 111.90.151.182:5651

- 111.90.151.182:8080

- 111.90.151.182:5555

- 111.90.151.182:4899

Remote Utilities 自体は悪意のあるものではありませんが、攻撃者によって悪意を持って使用される可能性があります。このユーティリティにより、攻撃者は次のことができるようになります。

- C&C へのファイルのダウンロードとアップロード

- ファイルをリモートで実行する

- スタートアップ サービスを介して持続性を設定する

永続化方法

Remote Utilities を使用すると、攻撃者はスタートアップ サービスを作成して持続性を設定できます。

UNC2589 は賃金とウイルス対策をテーマにしたルアーを使用している可能性が高い

感染ベクター

Mandiant Intelligence は、2022 年 3 月 27 日に、GRIMPLANT および GRAPHSTEEL マルウェアを使用して、ウクライナのエンティティを標的とした UNC2589 関連の可能性が高いフィッシング キャンペーンを発見しました。ウクライナの CERTは以前、UAC-0056 について報告しました。ウクライナのエンティティに対する BEACON マルウェア。

このマルウェアは、フィッシング メールを介して配信されました。攻撃者は、3 月 27 日にフィッシング メールを送信するために、侵害された関連組織の正当なアカウントを使用しました。

フィッシング メールには、マクロを含む XLS ドキュメントが添付されていました。

- Заборгованість по зарплаті.xls (MD5: da305627acf63792acb02afaf83d94d1)

- ウクライナ語からの機械翻訳: 賃金未払い

- タイムスタンプ: 2022-03-21 09:37:30

- 正当な使用のために Excel 用の無害なマクロを作成する会社、ExcelVBA.ru の正当なマクロが含まれています。

ドキュメント内のマクロは、ビジネス用のマクロを設計する会社である ExcelVBA.ru によって設計されました。ただし、この場合、マクロは悪意のあるペイロードを被害者のマシンにドロップするために使用されました。同社の Web サイトでは、マクロを自由に利用できるようにしているため、マクロがこの活動に関係しているという兆候も、それを認識している兆候さえありません。

- Base-Update.exe (MD5: 06124da5b4d6ef31dbfd7a6094fc52a6)

- Go で書かれたダウンローダ

- コンパイル時間: 1970-01-01 00:00:00

- C&C: 194.31.98.124:443

注: Go バイナリの Base-Update.exe には、 symbols strippedがありません。このプロジェクトのメインの Go モジュールのシンボルは「エレファント」と呼ばれます。

UA CERT によって以前に文書化されたダウンローダとは異なり、Mandiant Threat Intelligence は、これらのダウンローダが検出を回避するために攻撃者によって変更された可能性が高いと考えています。攻撃者が利用した新しい手法の 1 つは、特定の文字列の実行時復号化でした。

実行

Base-Update.exe が実行されると、ダウンロード、Base64 デコード、および http://194.31.98.124:443/i から Go で記述されたもう 1 つのダウンロード ダウンローダーが実行されます。引数は –a 0CyCcrhI/6B5wKE8XLOd+w= = :

- %TEMP%java-sdk.exe (MD5: 36ff9ec87c458d6d76b2afbd5120dfae)

- Go で書かれたダウンローダ

- Base64 エンコード – MD5: 2f14b3d5ab01568e2707925783f8eafe

- コンパイル時間: 1970-01-01 00:00:00

- C&C: 194.31.98.124:443

Java-sdk.exe は、Run レジストリ キーを設定することで、それ自体の永続性を設定します。次に、Base64 でエンコードされた 2 つの追加ファイル GRIMPLANT と GRAPHSTEEL をダウンロード、デコード、実行します。

- oracle-java.exe (MD5: 4a5de4784a6005aa8a19fb0889f1947a)

- GRIMPLANT バックドア

- Base64 エンコード – MD5: 2a843511cdb8f5604cb3fafe244ef5f2

- コンパイル時間: 1970-01-01 00:00:00

- C&C: http://194.31.98.124:80

- microsoft-cortana.exe (MD5: 6b413beb61e46241481f556bb5cdb69c)

- GRAPHSTEELインフォスティーラー

- Base64 エンコード – MD5: a0c4ddf9c6f95d7046be8a2e0f875935

- コンパイル時間: 2022-03-20 14:24:42

- C&C: ws://194.31.98.124:443/c

GRIMPLANT 処刑

GRIMPLANT を実行すると、設定された C&C がコマンド ラインから読み取られます。設定された C&C は Base64 でエンコードされ、AESCTS で暗号化されているため、GRIMPLANT は 194.31.98.124 と通信します。

GRIMPLANT は基本的なシステム調査を実施し、以下を照会します。

- コンピュータネーム

- ユーザー名

- ホームディレクトリ

- IP アドレス (Ipify API 経由)

- ホスト名

- OS

- CPU の数

その後、GRIMPLANT はシステム調査を C&C にアップロードします。 GRIMPLANT は TLS を使用して Google RPC 経由で C&C と通信することに注意してください。 GRIMPLANT は、C&C から受け取った PowerShell コマンドを処理し、コマンドの結果を C&C に送り返します。 GRAPHSTEEL とは異なり、GRIMPLANT は C&C 通信に追加の暗号化レイヤーを使用しません。

GRAPHSTEEL 実行

GRAPHSTEEL を実行すると、ホストとユーザー情報のシステム調査を行い、ipify API にアクセスして IP アドレスを特定します。次に、AESCTS は調査対象の被害者情報を暗号化して C&C にアップロードします。 C&C からの応答を受け取ると、GRAPHSTEEL は次のようなブラウザー資格情報の収集に進みます。

- クロム

- インターネットエクスプローラ

- ファイアフォックス

- サンダーバード

GRAPHSTEEL は、Mozilla Thunderbird からのメール データの収集、Filezilla からのデータの抽出、ターゲット マシンで保護されていない SSH キーの検索、Putty へのクエリによる公開キーへのアクセス、MobaXterm 構成の読み取りも試みます。

この情報を収集した後、情報を暗号化して C&C にアップロードします。次に、GRAPHSTEEL はドライブ DZ と各ドライブ内のファイルを列挙します。 GRAPHSTEEL は、それぞれの固有のファイルの内容を読み取り、それらを C&C にアップロードします。

注: GRAPHSTEEL プロジェクトにもシンボルが削除されておらず、メインの Go パッケージは「elephant」と呼ばれています。

永続化方法

このマルウェアは、次の Run レジストリ キーを設定することにより、被害者のシステム上で持続性を維持します。

キー: HKCUSoftwareMicrosoftWindowsCurrentVersionRunjava-sdk

値: %TEMP%java-sdk.exe -a

関連サンプル

この活動は、GRIMPLANT および GRAPHSTEEL マルウェアを利用したキャンペーンについて UA CERT によって以前に報告された活動に関連しています。特に、2 つのキャンペーンはマルウェアの重複とファイル名の重複を共有していますが、インフラストラクチャの重複はありません。さらに、UA CERT によって報告されたものを含む他の UNC2589 キャンペーンとは異なり、この新しい操作は Discord を使用してマルウェアをホストしません。

- アンチウイルス保護に関する指示.doc (MD5: ca9290709843584aecbd6564fb978bd6)

- ルアードキュメント

- C&C: https://forkscenter.fr/BitdefenderWindowsUpdatePackage.exe

- ユーザーガイド.doc (MD5: cf204319f7397a6a31ecf76c9531a549)

- ルアードキュメント

- C&C: https://forkscenter.fr/BitdefenderWindowsUpdatePackage.exe

- bitdefenderwindowsupdatepackage.exe (MD5: b8b7a10dcc0dad157191620b5d4e5312)

- alt.exe のドロッパー

- https://forkscenter.fr/BitdefenderWindowsUpdatePackage.exe からダウンロード

- alt.exe (MD5: 2fdf9f3a25e039a41e743e19550d4040)

- Themida パック ダウンローダー

- C&C:

- https://cdn.discordapp.com/attachments/947916997713358890/949948174636830761/one.exe

- https://cdn.discordapp.com/attachments/947916997713358890/949948174838165524/dropper.exe

- one.exe (MD5: aa5e8268e741346c76ebfd1f27941a14)

- ダウンローダーと BEACON ローダー

- https://forkscenter.fr/Sdghrt_umrj6/wisw.exe から wisw.exe をダウンロードします。

- ビーコン シェルコード MD5: e56555162c559a55021b879147b0791f

- C&C:

- https://nirsoft.me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/

- https://nirsoft.me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/

- C&C:

- wisw.exe (MD5: 9ad4a2dfd4cb49ef55f2acd320659b83 )

- Themida パック ダウンローダー

- https://forkscenter.fr/Sdghrt_umrj6/wisw.exe からダウンロード

- C&C: https://cdn.discordapp.com/attachments/947916997713358890/949978571680673802/cesdf.exe

- ドロッパー.exe (MD5: 15c525b74b7251cfa1f7c471975f3f95)

- ダウンローダーに行く

- C&C: https://45.84.0.116/i

- java-sdk.exe (MD5: c8bf238641621212901517570e96fae7 )

- ダウンローダーに行く

- https://45.84.0.116/i から Base64 でエンコードされたテキストとしてダウンロード

- C&C:

- http://45.84.0.116:443/m

- http://45.84.0.116:443/p

- oracle-java.exe (MD5: 4f11abdb96be36e3806bada5b8b2b8f8 )

- GRIMPLANT マルウェア

- http://45.84.0.116:443/m から Base64 でエンコードされたテキストとしてダウンロード

- microsoft-cortana.exe (MD5: 9ea3aaaeb15a074cd617ee1dfdda2c26 )

- GRAPHSTEEL マルウェア

http://45.84.0.116:443/p から Base64 でエンコードされたテキストとしてダウンロード

UNC1151 操作

アクターの概要

UNC1151 は、ベラルーシ政府と関係のあるサイバー スパイ活動のクラスターです。 (詳細については、以前に公開された UNC1151 に関するブログを参照してください)。 UNC1151 は、Ghostwriter 情報操作キャンペーンに対するテクニカル サポートも提供します。 UNC1151 またはゴーストライターの活動へのロシアの関与を排除することはできませんが、ロシアの APT と UNC1151 との間の何らかの協力の証拠はまだ特定されていません。

UNC1151 は主に、ウクライナ、リトアニア、ラトビア、ポーランド、およびドイツに焦点を当てた政府およびメディア組織を標的としています。 UNC1151 は、2 月にロシアがウクライナに侵攻して以来、主にウクライナとポーランドを標的として活動してきました。

マルウェアの概要

BEACONは、Cobalt Strike フレームワークの一部である C/C++ で記述されたバックドアです。サポートされているバックドア コマンドには、シェル コマンドの実行、ファイル転送、ファイルの実行、およびファイル管理が含まれます。 BEACON は、キーストロークやスクリーンショットをキャプチャしたり、プロキシ サーバーとして機能したりすることもできます。 BEACON は、システム クレデンシャルの収集、ポート スキャン、およびネットワーク上のシステムの列挙を行うこともできます。 BEACON は、HTTP または DNS を介して C&C サーバーと通信します。

MICROBACKDOORは、2021 年 5 月からGitHubで利用できるクライアント バックドアおよびサーバー側ツールです。MICROBACKDOOR は、「Cr4sh」(別名 Dmytro Oleksiuk) によって開発されました。彼は、BlackEnergy などのロシアの APT によって使用される他の注目すべきマルウェアも開発しています。 MICROBACKDOOR は、ファイルのアップロードとダウンロード、コマンドの実行、自身の更新、スクリーンショットの撮影を行うことができます。また、トラフィックをルーティングするための HTTP、Socks4、および Socks5 プロキシもサポートしています。

注: このレポートで UNC1151 が使用する MICROBACKDOOR のバージョンは、攻撃者によって変更され、スクリーンショット機能が含まれています。スクリーンショット機能は、Github で入手できる MICROBACKDOOR のバージョンにはありません。

UNC1151 シェルタリングをテーマにしたルアーを使用

感染ベクター

2022 年 3 月初旬、Mandiant Threat Intelligence は、MICROBACKDOOR と「何をすべきか?一斉射撃システムによる砲撃中」(翻訳:「何をすべきか?一斉射撃システムによる砲撃中」)。 MICROBACKDOOR は、 2021 年 5 月からGitHubで利用可能になり、「Cr4sh」(別名 Dmytro Oleksiuk) によって開発された、クライアント バックドアおよびサーバー側 (コマンド アンド コントロール) ツールです。

ペイロードを配信するために、攻撃者は CHM ファイルを含む ZIP を使用しました。

- довідка.zip (MD5: e34d6387d3ab063b0d926ac1fca8c4c4)

- 翻訳: Certificate.zip

- dovidka.chm (MD5: 2556a9e1d5e9874171f51620e5c5e09a)

- 難読化された VBS が含まれています

実行

パス C:UsersPublicFavoritesdesktop.ini に desktop.ini が存在しない場合 (バックドアがまだインストールされていないことを示します)、dovidka.chm 内の VBS コードは、デコードされた次のペイロードを C: にドロップします。ユーザーパブリックignit.vbs。次に、コードはフォルダー C:UsersPublicFavorites を作成し、C:UsersPublicignit.vbs を実行します。

- C:UsersPublicignit.vbs (MD5: bd65d0d59f6127b28f0af8a7f2619588)

- 悪意のある VBS ランチャー

図 4に示されている VBS ファイル ignit.vbs は、次の 3 つのファイルをドロップします。

- %STARTUP%Windows Prefetch.lNk (MD5: 8fc42ee971ab296f921bb05633f6b4a6 )

- スタートアップ フォルダーを介してペイロードの永続性を実現するために使用される LNK

- 注: 通常とは異なる大文字はハードコーディングされています

- C:UsersPublicFavoritesdesktop.ini (MD5: a9dcaf1c709f96bc125c8d1262bac4b6)

- ペイロードを起動するヘルパー ファイル、core.dll

- C:UsersPublicLibrariescore.dll (MD5: d2a795af12e937eb8a89d470a96f15a5)

- 後続のペイロード

- コンパイル タイムスタンプ: 2022-01-31T15:00:46.000+0000

- メモリにロード:

- 047fbbb380cbf9cd263c482b70ddb26f

起動後に LNK を介して、または VBS を介して直接、コマンド ライン「wscript.exe //B //E:vbs C:UsersPublicFavoritesdesktop.ini」が実行され、上記のサンプル。最後に、ファイル C:UsersPublicignit.vbs は実行後に削除されます。

「desktop.ini」を使用して regasm.exe を呼び出し、エラー コードを返すことなく、C:UsersPublicLibrariescore.dll にあるペイロードを隠しウィンドウとして起動します。

このファイルの内容全体は次のとおりです。

|

fso = CreateObject(“Scripting.FileSystemObject”) を設定します。 |

ファイル C:UsersPublicLibrariescore.dll は、Confuser に関連している可能性のある未知の難読化ツールが詰め込まれた悪意のある .NET ファイルです。このサンプルは、追加の悪意のあるペイロードをメモリにドロップして実行します。

- client.dll (MD5:047fbbb380cbf9cd263c482b70ddb26f)

- 説明: MICROBACKDOOR バックドア

- C&C: xbeta.online:8443

ペイロード (MD5: 047fbbb380cbf9cd263c482b70ddb26f) は MICROBACKDOOR のサンプルです。このバックドア マルウェアには、ファイルの操作 (list/get/put)、コマンドの実行、自身の自動更新、スクリーンショットの撮影などの機能があります。このファミリは、HTTP、Socks4、および Socks5 プロキシもサポートしてトラフィックをルーティングします。

MICROBACKDOOR は、 cr4sh、別名 Dmytro Oleksiuk によって書かれたオープン ソースプロジェクトです。以前に UNC1151 によって使用された他の MICROBACKDOOR サンプルと同様に、このサンプルにはスクリーンショット機能が追加されているようです。

実行されると、MICROBACKDOOR ペイロードは「xbeta.online:8443」に到達します。 10 秒ごとにデータのパケットを送信します。

付録

MITRE ATT&CK フレームワーク

UNC2589

T1003: OS 資格情報のダンプ

T1027: 難読化されたファイルまたは情報

T1027.002: ソフトウェア パッキング

T1055: プロセス インジェクション

T1059: コマンドおよびスクリプト インタープリター

T1059.005: Visual Basic

T1070.006: タイムスタンプ

T1071.001: Web プロトコル

T1082: システム情報の検出

T1083: ファイルとディレクトリの検出

T1114.001: ローカル電子メール コレクション

T1140: ファイルまたは情報の難読化解除/デコード

T1497.001: システムチェック

T1547.001: レジストリ実行キー/スタートアップ フォルダ

T1552.001: ファイル内の資格情報

T1555.003: Web ブラウザからの資格情報

T1560: 収集されたデータのアーカイブ

T1560.001: ユーティリティによるアーカイブ

T1566.001: スピアフィッシング添付ファイル

T1573.001: 対称暗号

T1573.002: 非対称暗号

T1622: デバッガの回避

UNC1151

T1012: レジストリのクエリ

T1016: システム ネットワーク構成の検出

T1027: 難読化されたファイルまたは情報

T1033: システム所有者/ユーザーの発見

T1055: プロセス インジェクション

T1059: コマンドおよびスクリプト インタープリター

T1070.006: タイムスタンプ

T1071.001: Web プロトコル

T1082: システム情報の検出

T1083: ファイルとディレクトリの検出

T1087: アカウントの検出

T1095: 非アプリケーション層プロトコル

T1140: ファイルまたは情報の難読化解除/デコード

T1547.009: ショートカットの変更

T1573.002: 非対称暗号

T1620: リフレクティブ コードの読み込み

T1622: デバッガの回避

検出ルール

ルール MTI_HUNTING_Crypto_GRIMPLANT_GRAPHSTEEL

{

メタ:

著者 = 「Mandiant 脅威インテリジェンス」

descr = “GRIMPLANT/GRAPHSTEEL C2 復号化のための暗号鍵を見つける”

disclaimer = “このルールはハンティングを目的としており、実稼働環境での実行はテストされていません。”

文字列:

$ = {f1 d2 19 60 d8 eb 2f dd f2 53 8d 29 a5 fd 50 b5}

$ = {f6 4a 3f 9b f0 6f 2a 3c 4c 95 04 38 c9 a7 f7 8e}

$ = “暗号文が十分に大きくありません。1 ブロック サイズ未満です。ブロックサイズ:%v; 暗号文:%v”

調子:

それらのすべて

}

ルール MTI_Hunt_APT_Modified_MICROBACKDOOR_Strings

{

メタ:

description = “スクリーンショット機能を使用して、変更された MICROBACKDOOR サンプルで見つかった文字列を検出します”

disclaimer = “このルールはハンティングを目的としており、実稼働環境での実行はテストされていません”

文字列:

$a = “エラー: 不明なコマンド”

$b = “プロキシサーバー”

$c = “スクリーンショット”

$d = “uninst”

$e = “シェル”

$f = “client.dll”

$g = “タイムアウトが発生しました”

調子:

それらのすべて

}

参照: https://www.mandiant.com/resources/blog/spear-phish-ukrainian-entities

Comments