ハッカーは、サイバーセキュリティ企業 Emsisoft になりすました偽のコード署名証明書を使用して、セキュリティ製品を使用している顧客を標的にし、防御を回避しようとしています。

コード署名証明書は、発行者が署名してからソフトウェアが改ざんされていないことをユーザー、ソフトウェア、およびオペレーティング システムが検証できるように、アプリケーションに署名するために使用されるデジタル署名です。

攻撃者は、信頼できるエンティティに関連付けられているように見える名前の偽の証明書を作成することで、これを利用しようとしますが、実際には有効な証明書ではありません。

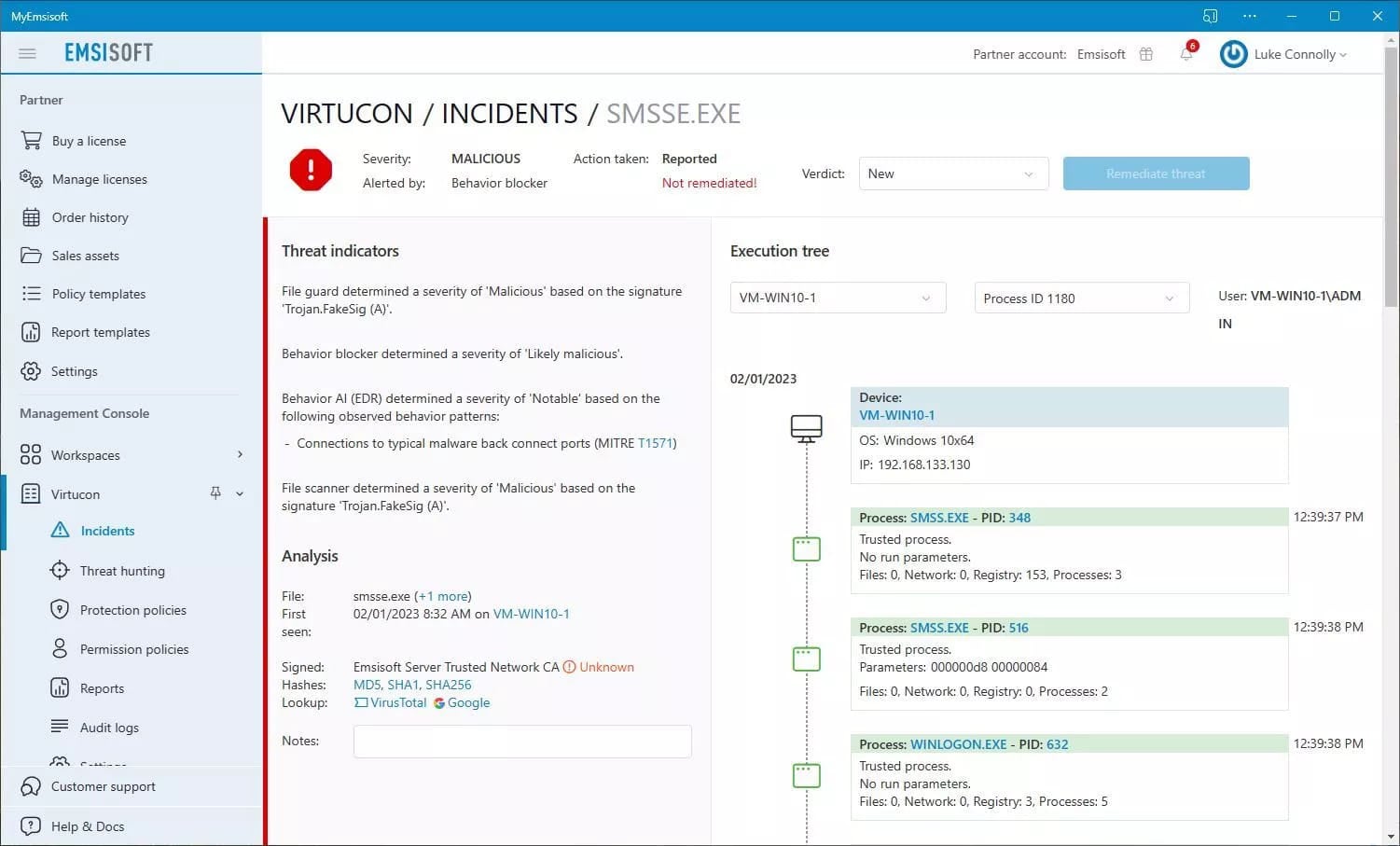

新しいセキュリティ アドバイザリで、Emsisoft は、偽装された Emsisoft 証明書によって署名された実行可能ファイルを使用して、顧客の 1 人がハッカーの標的になったと警告しました。同社は、これは顧客をだまして検出が誤検知であると思わせ、プログラムを実行できるようにするために行われたと考えています。

Emsisoft はセキュリティ アドバイザリで、「最近、Emsisoft が所有していると思われる偽のコード署名証明書が、当社の顧客に対する標的型攻撃を難読化するために使用されたというインシデントを確認しました。

「問題の組織は当社の製品を使用しており、攻撃者の目的は、攻撃者がインストールして使用することを意図したアプリケーションを、その検出を偽陽性のように見せることによって、その組織に許可させることでした。」

攻撃は失敗し、Emsisoft のセキュリティ ソフトウェアは無効な署名のためにファイルをブロックしましたが、同社は同様の攻撃に対して警戒を怠らないよう顧客に警告しています。

リモート アクセスのための Emsisoft のスプーフィング

Emsisoft によると、攻撃者は RDP のブルート フォース攻撃を介して、または標的の組織の従業員に属する盗まれた資格情報を使用して、侵害されたデバイスへの最初のアクセスを取得した可能性があります。

エンドポイントにアクセスした後、攻撃者は MeshCentral のインストールを試みました。MeshCentral は、正当な目的で使用されるため、セキュリティ製品によって通常信頼されているオープンソースのリモート アクセス アプリケーションです。

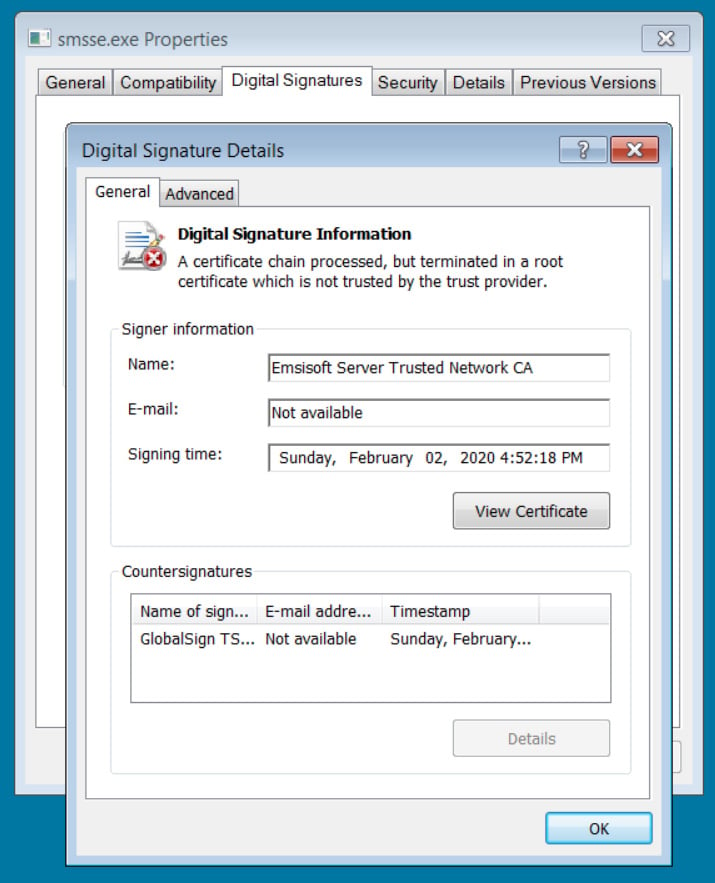

ただし、この MeshCentral 実行可能ファイルは、「Emsisoft Server Trusted Network CA」からのものであると主張する偽の Emsisoft 証明書で署名されています。

Emsisoft は実行可能ファイルの詳細を共有していませんが、以下に示すように、「smsse.exe」[ VirusTotal ] という名前であることを発見しました。

ソース:

Emsisoft のセキュリティ製品がファイルをスキャンすると、署名が無効なため「不明」とマークされ、ファイルが隔離されました。

ただし、従業員がこの警告をデジタル署名名による誤検知として処理した場合、アプリケーションの実行を許可し、攻撃者がデバイスへのフル アクセスを取得できる可能性があります。

このリモート アクセスは、保護の無効化、ネットワーク内での横方向の拡散、機密データの盗難、ランサムウェアの展開に使用される可能性があります。

Emsisoft は、ファイルに悪意がないことを確認した後にのみ実行可能ファイルを信頼すべきであり、無効な署名で実行可能ファイルを実行することを許可する前にセキュリティ ベンダーに連絡するよう警告しています。

「このインシデントは、組織が複数の保護層を持つ必要があることを示しています。そのため、1 つの層で攻撃をブロックできなかった場合でも、別の層でブロックできます」と Emsisoft は説明します。

同社はまた、システム管理者が Emsisoft 製品にパスワードを設定して、今回の試みのような違反が発生した場合に、Emsisoft 製品が改ざんされたり無効になったりしないようにすることを提案しています。

Comments