Emotet マルウェア オペレーションは、3 か月の中断の後、火曜日の朝に再び悪意のある電子メールをスパム送信し、ネットワークを再構築して世界中のデバイスに感染させています。

Emotet は、悪意のある Microsoft Word および Excel ドキュメントの添付ファイルを含む電子メールを介して配布される悪名高いマルウェアです。ユーザーがこれらのドキュメントを開いてマクロを有効にすると、Emotet DLL がダウンロードされ、メモリに読み込まれます。

Emotet が読み込まれると、マルウェアは静かに座って、リモート コマンド アンド コントロール サーバーからの指示を待ちます。

最終的に、マルウェアは、将来の Emotet キャンペーンで使用するために被害者の電子メールと連絡先を盗んだり、 Cobalt Strikeなどの追加のペイロードをダウンロードしたり、一般的にランサムウェア攻撃につながる他のマルウェアをダウンロードしたりします。

Emotet はこれまで最も拡散されたマルウェアであると考えられていましたが、2022 年 11 月に最後に確認されたスパム操作を最後に、徐々に速度が低下しました。しかし、それでも、スパム送信は 2 週間しか続きませんでした。

Emotet が 2023 年に復活

今日、サイバーセキュリティ企業のCofenseと Emotet 追跡グループの Cryptolaemus は、Emotet ボットネットが再びメールの送信を再開したと警告しました。

「1200UTC の時点で、Ivan はついに E4 にスパムを送信するようになりました。500MB を超える非常に大きな Red Dawn テンプレートが入ってくるのを確認しています。現在、適切なスパムの流れが見られます。ペイロード URL と醜いマクロのセプテットです」とCryptolaemus はツイートしました。

Cofense はまた、スパム キャンペーンが午前 7:00 ET に開始され、現在の量が少ないままであることを確認しました。

「私たちが最初に目にした電子メールは東部標準時の午前 7 時ごろでした。彼らは引き続き再構築して新しい資格情報を収集し、活用してターゲットにするためのアドレス帳を収集しているため、現時点では量が少ないままです」と Cofense 氏は語った。

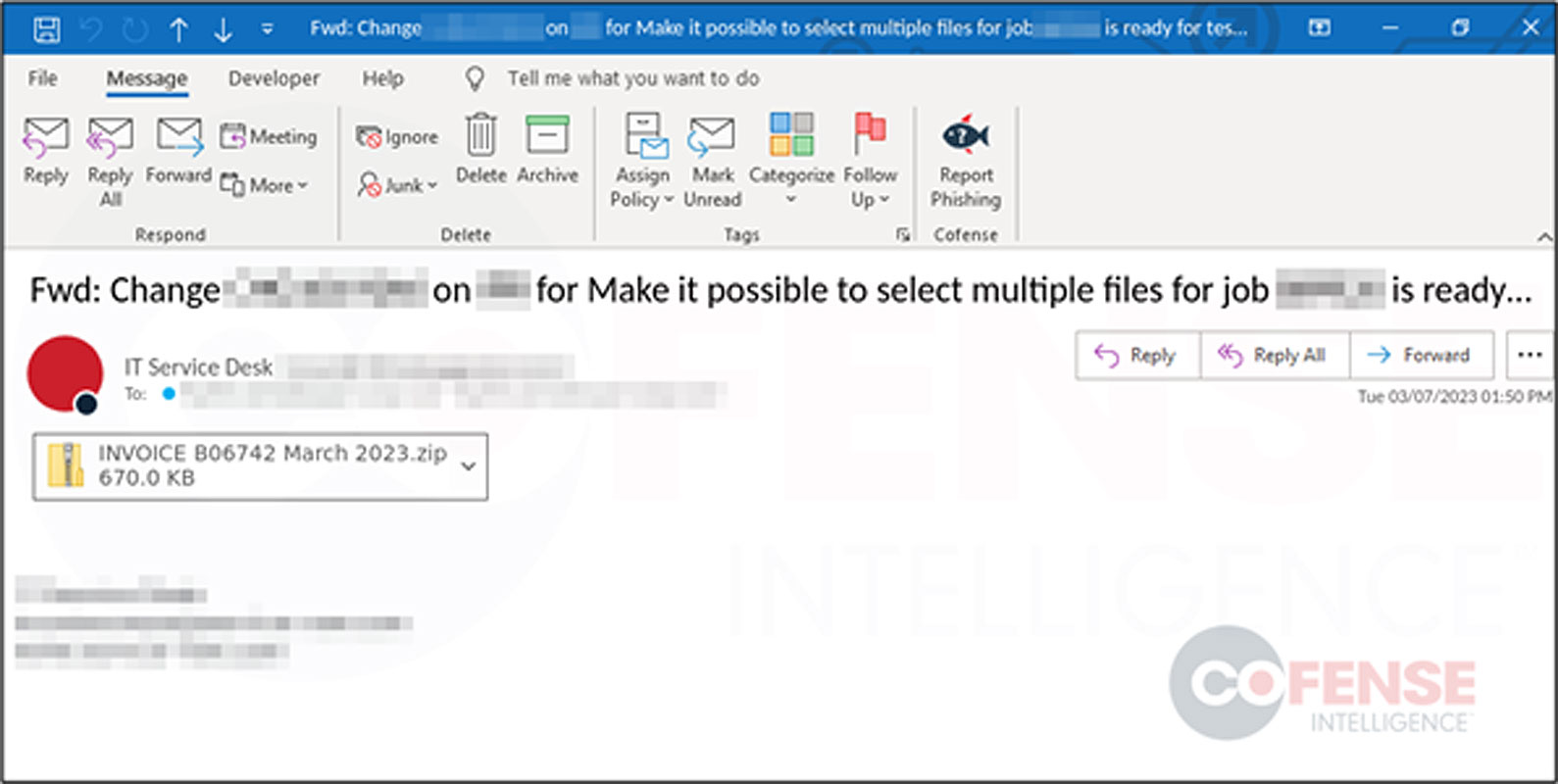

攻撃者は、以前のキャンペーンのようにチェーン返信メールを使用する代わりに、以下に示すように、請求書を装ったメールを利用しています。

出典:コフェンス

これらの電子メールには、サイズが 500 MB を超える膨張した Word ドキュメントを含む ZIP アーカイブが添付されています。それらは、ウイルス対策ソリューションがそれらをスキャンして悪意のあるものとして検出するのを難しくするために膨らんでいます.

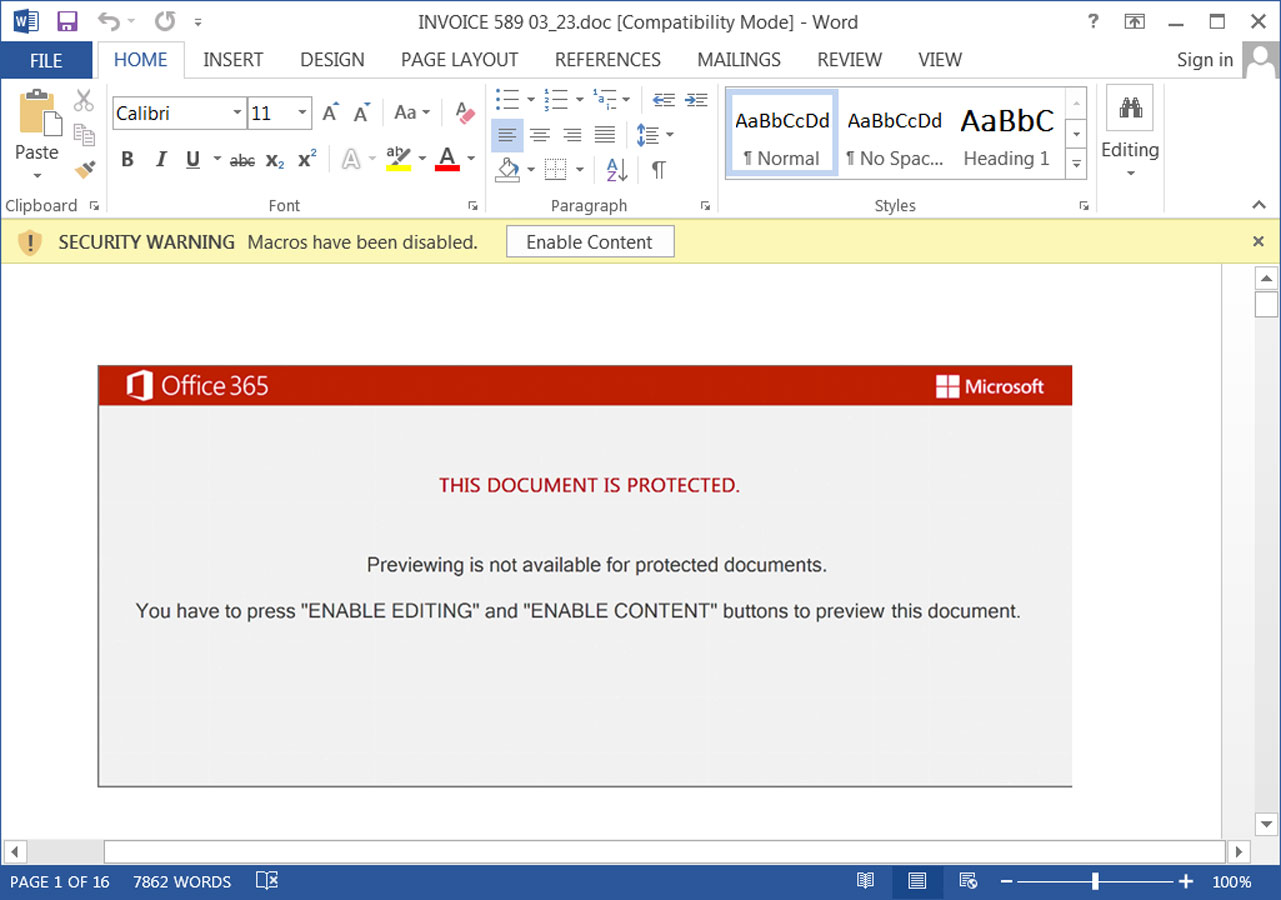

これらの Microsoft Word ドキュメントは、Emotet の「 Red Dawn 」ドキュメント テンプレートを使用しており、ドキュメントのコンテンツを有効にして正しく表示するようユーザーに促しています。

ソース:

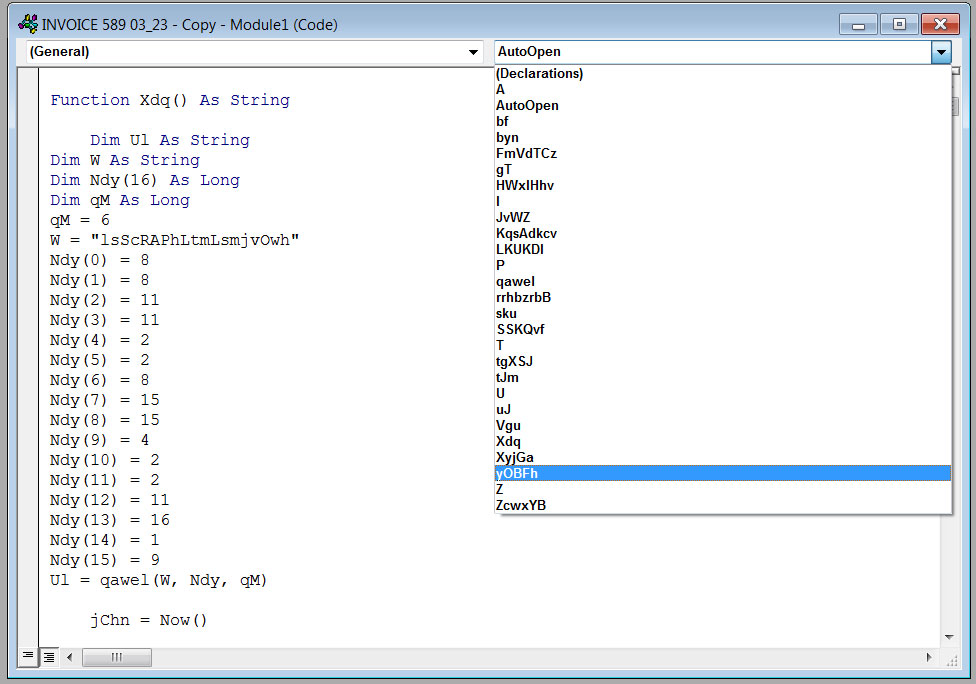

これらのドキュメントには、侵害されたサイトから Emotet ローダーを DLL としてダウンロードする大量のマクロが含まれており、その多くはハッキングされた WordPress ブログです。

ソース:

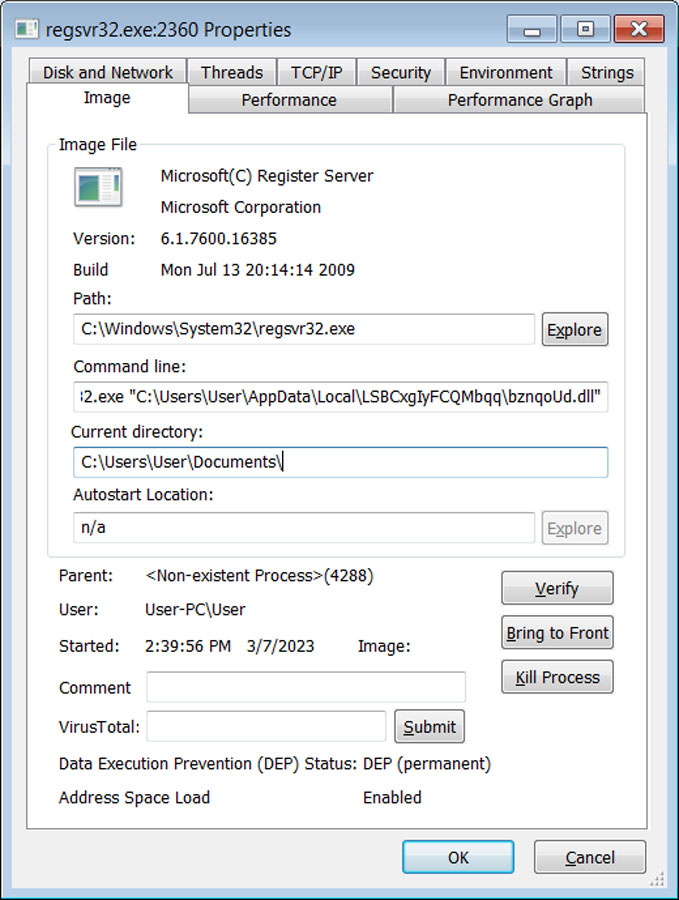

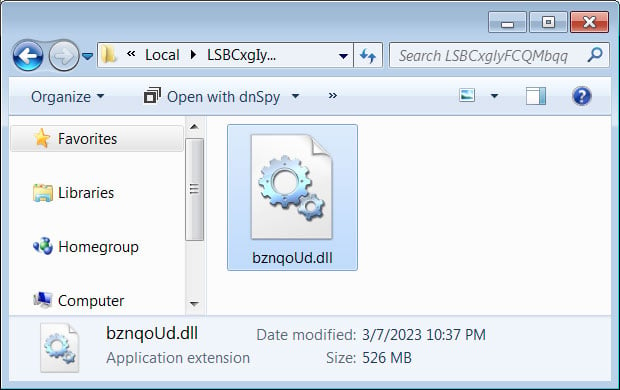

ダウンロードすると、Emotet は %LocalAppData% の下のランダムな名前のフォルダーに保存され、regsvr32.exe を使用して起動されます。

ソース:

Word 文書と同様に、Emotet DLL は 526MB に膨れ上がり、ウイルス対策ソフトウェアによる悪意のあるものとして検出されにくくなっています。

この回避技術は成功を示しています。VirusTotal スキャンでは、64 のエンジンのうち 1 つのセキュリティ ベンダーのみがマルウェアを検出し、そのベンダーはマルウェアが膨張したことのみを検出しています。

ソース:

実行されると、マルウェアはバックグラウンドで実行され、コマンドを待機します。これにより、デバイスにさらにペイロードがインストールされる可能性があります。

ペイロードにより、他の攻撃者がデバイスにリモートでアクセスできるようになり、侵害されたネットワークでさらに拡散するために使用されます。

これらの攻撃は、通常、侵害されたネットワークに対するデータの盗難や本格的なランサムウェア攻撃につながります。

Cofense によると、現在追加のペイロードが投下されたことは確認されておらず、マルウェアは将来のスパム キャンペーンのためにデータを収集しているだけです。

最近の Microsoft の変更により、1 日が節約されます

Emotet はネットワークを再構築していますが、Microsoft による最近の変更により、現在の方法ではあまり成功しない可能性があります。

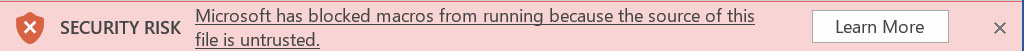

2022 年 7 月、 Microsoft は最終的に、インターネットからダウンロードした Microsoft Office ドキュメントのマクロを既定で無効にしました。

この変更により、Emotet ドキュメントを開くユーザーには、ファイルのソースが信頼されていないためマクロが無効になっているというメッセージが表示されます。

ソース:

ANALYGENCE の上級脆弱性アナリストであるWill Dormann 氏は、この変更は電子メールから保存された添付ファイルにも影響すると語っています。

Emotet の電子メールを受信するほとんどのユーザーは、この機能により、マクロを有効にするための共同作業を行わない限り、誤ってマクロを有効にすることを防ぐことができます。

この変化により、他の攻撃者は Word や Excel ドキュメントから離れ、 Microsoft OneNote 、ISO イメージ、JS ファイルなどの他のファイル形式を悪用するようになりました。

この最初のキャンペーンが意図したとおりに進まなかった後、Emotet が別の種類の添付ファイルに移行したとしても驚くことではありません。

Comments