Microsoft Defender for Endpoint のブロック モードでのエンドポイントの検出と応答 (EDR) の一般提供を発表できることをうれしく思います。ブロック モードの EDR は、EDR 検出を、悪意のある動作、マルウェア、およびアーティファクトのリアルタイム ブロックに変えます。 Microsoft Defender for Endpoint の業界をリードする可視性と検出機能、および Microsoft Defender ウイルス対策の組み込みのブロック機能を使用して、主要なウイルス対策が脅威を見逃す場合に、侵害後の保護の追加レイヤーを提供します。

ブロック モードの EDR は、Microsoft Defender for Endpoint の動作ブロックおよび封じ込め機能を拡張し、攻撃者がデバイス、ひいてはネットワークに足場を築くことを可能にする攻撃チェーンを阻止します。悪意のある動作やマルウェアがブロックされるたびに、ブロック内の EDR が Microsoft Defender セキュリティ センターでアラートを生成し、セキュリティ チームが追加の調査とハンティングを実行して、攻撃を包括的に解決できるようにします。

8 月にパブリック プレビューが利用可能になって以来、ブロック モードの EDR は、特に Microsoft Defender ウイルス対策が主要なウイルス対策ではない場合に、さまざまな脅威を阻止するのに役立ちました。以下では、ブロック モードの EDR によって阻止された多くの攻撃の 1 つ、IcedID キャンペーンについて説明します。このインシデントでは、組織の Microsoft 以外のウイルス対策ソリューションはマルウェアを検出できませんでしたが、Microsoft Defender for Endpoint が悪意のある動作を検出しました。ブロック モードの EDR は、情報を盗む IcedID マルウェアの展開につながる、プロセス ハロウイングやステガノグラフィーなどの回避的な攻撃手法を含む、一連の悪意のあるアクティビティからデバイスを保護しました。

図 1.ブロックモードの EDR によって阻止された IcedID 攻撃チェーン

ブロックモードの EDR が IcedID 攻撃を阻止した方法

10 月 13 日、攻撃者は IcedID マルウェアを配布する新しいキャンペーンを開始しました。 IcedID は、メモリに残り、銀行ドメインや金融 Web サイトへのトラフィックを監視し、機密の金融情報を盗むバンキング トロイの木馬です。同じ目的で、トラフィックを悪意のあるサイトにリダイレクトするようにサイト コンテンツを変更することも確認されています。

過去の多くの IcedID キャンペーンと同様に、この攻撃は悪意のある添付ファイル (この場合はパスワードで保護されたアーカイブ ファイル) を含む電子メールから始まりました。電子メールは偽の返信技術を使用しており、アーカイブ ファイルへのパスワードが含まれていました。

図 2. IcedID キャンペーンで使用されたスピア フィッシング メール

アーカイブ ファイルには、悪意のある難読化されたマクロ コードを含むドキュメントが含まれていました。有効にすると、悪意のあるマクロはリモート サイトに接続して IcedID ローダーをダウンロードしようとします。これにより、メインの IcedID マルウェアがダウンロードされて実行されます。

図 3. 悪意のあるマクロを含むドキュメント

Microsoft によって Defender Endpoint が保護され、Microsoft Defender ウイルス対策がプライマリ ウイルス対策として保護されている顧客環境では、攻撃はブロックされました。 Microsoft Defender for Endpoint は、マルウェア対策スキャン インターフェイス (AMSI)と特殊な機械学習分類子をクライアントとクラウドで使用して、悪意のあるマクロの動作を検出します。

Microsoft Defender ウイルス対策を使用していない 1 つの環境では、主要なウイルス対策ソリューションがキャンペーンに失敗したため、ユーザーがドキュメントを開いてマクロを有効にすると、悪意のあるコードがコマンド アンド コントロール (C2) サーバーへの接続を開始しました。ただし、Microsoft Defender for Endpoint の EDR 機能は、悪意のあるマクロの動作を検出しました。

環境で有効化されたブロック モードの EDR は、悪意のあるドキュメントを起動して即座にブロックし、IcedID マルウェアのインストールにつながる可能性のある回避的な攻撃者の一連の活動を防ぎました。

図 4. ブロックされた IcedID マルウェアに関する Microsoft Defender セキュリティ センターのアラート

あり得た攻撃

この IcedID キャンペーンは、特に攻撃の初期段階で悪意のある動作と攻撃をリアルタイムでブロックすることが、脅威の影響を完全に防ぐために重要である理由を示しています。デバイスにアクセスした後、攻撃者は高度なツールを持ち込み、高度な技術を利用してシステムを密かに操作します。

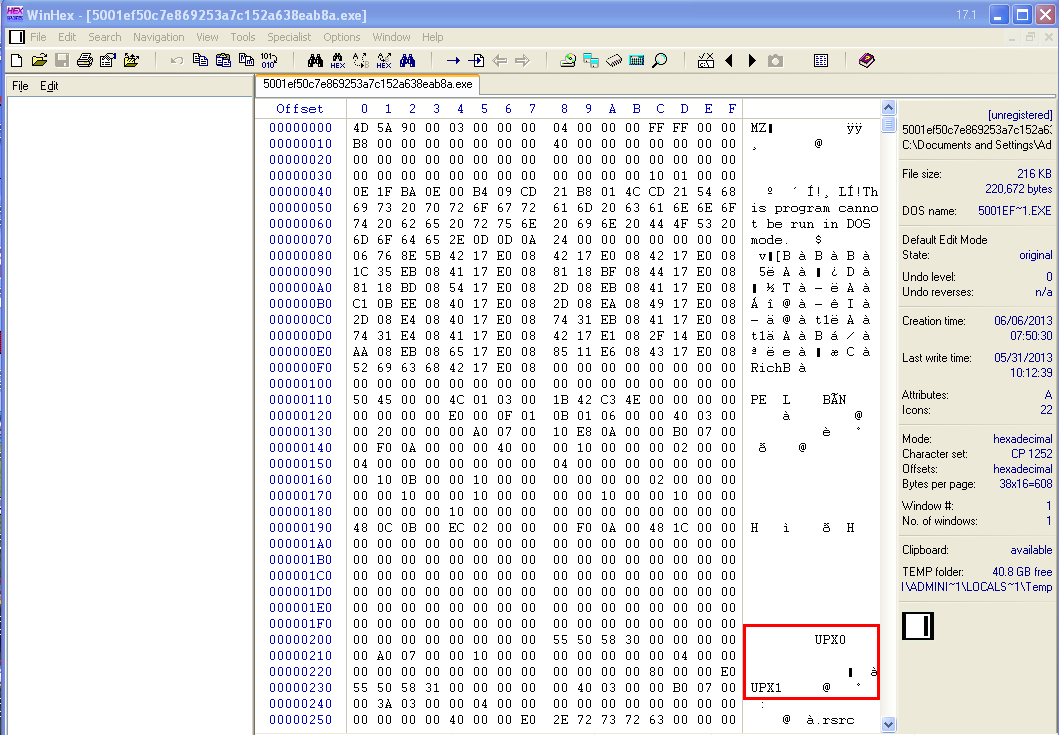

たとえば、IcedID マクロの実行がブロックされていない場合、 hxxp://h4dv4c1w[.]com/ryfu/bary[.]php?l=konu13[.]cabから CAB ファイルを装った DLL ファイルをダウンロードします。 .この DLL ファイルは[random].txtとして保存され、 regsvr32.exeを使用して実行されます。次に、DLL は、マルウェア コードを含む暗号化された PNG ファイルであるjazzcity.topをダウンロードします。画像ファイルに悪意のあるコードを隠すこの手法は、ステガノグラフィと呼ばれ、攻撃者が検出を回避するために使用します。

復号化されると、PNG ファイルはmsiexec.exeプロセスを作成し、ステルスなクロスプロセス インジェクション手法であるプロセスハロウイングを使用して、悪意のあるコードを挿入します。空洞化されたmsiexec.exeプロセスは、復号化された IcedID マルウェアであるjoavript.dllファイルを作成します。

図 5. IcedID マルウェアの検出に関する Microsoft Defender セキュリティ センターのアラート

メモリ内では、IcedID マルウェアはブラウザとバンキング サイトの間の仲介者として機能します。これは、自己署名証明書を作成し、ブラウザーをフックしてこの証明書を受け入れることによって行われます。これにより、IcedID はオンライン バンキング サイトへの HTTPS トラフィックを監視し、情報を操作して盗むことができます。

ブロック モードの EDR: EDR の可視性をリアルタイム ブロッキングに変換する

Microsoft Defender for Endpoint は、ブロック モードのエンドポイントおよび検出応答 (EDR) が一般提供されるようになり、攻撃がプライマリ ウイルス対策ソリューションをすり抜けた場合に、別の侵害後の保護レイヤーを提供します。動作ブロックおよび封じ込め機能の拡張であるブロック モードの EDR は、悪意のある動作、マルウェアの埋め込み、およびその他のアーティファクトを検出すると、攻撃を未然に防ぎます。脅威が実行され始めた場合でも、悪意のある動作をリアルタイムで停止してブロックし、攻撃が進行して最終的な結果を達成することを確実に防止します。

ブロック モードの EDR は、Microsoft Defender セキュリティ センターの詳細設定で有効にすることができます。この機能を有効にしていない組織も、脅威と脆弱性の管理機能を介してセキュリティに関する推奨事項を取得します。詳細については、 EDR in block mode documentation を参照してください。

図 6. Microsoft Defender セキュリティ センターの高度な機能でブロック モードで EDR を有効にする

ブロック モードの EDR は、Microsoft Defender for Endpoint によって提供される包括的なエンドポイント保護の一部であり、予防的な保護、侵害後の検出、自動調査、および応答を提供します。 Microsoft Defender for Endpoint を使用して組織をセキュリティで保護する方法について説明します。

私たちに話してください

この話に関する質問、懸念、または洞察はありますか? Microsoft 365 Defender 技術コミュニティでのディスカッションに参加してください。

Microsoft セキュリティ インテリジェンスのブログ投稿をすべてお読みください。

Twitter @MsftSecIntelでフォローしてください。

参照: https://www.microsoft.com/en-us/security/blog/2020/12/09/edr-in-block-mode-stops-icedid-cold/

Comments