Dropbox は、攻撃者がフィッシング攻撃で盗まれた従業員の資格情報を使用して GitHub アカウントの 1 つにアクセスした後、130 のコード リポジトリを盗んだ後、セキュリティ違反を明らかにしました。

同社は、アラートが送信される 1 日前に開始された疑わしいアクティビティについて GitHub が 10 月 14 日に通知したときに、攻撃者がアカウントに侵入したことを発見しました。

「これまでの調査で、この攻撃者がアクセスしたコードには、Dropbox の開発者が使用する資格情報 (主に API キー) が含まれていたことが判明しました」と Dropbox は火曜日に明らかにしました。

「コードとその周りのデータも含まれていました Dropbox の従業員、現在および過去の顧客、セールス リード、ベンダーに属する数千の名前とメール アドレス (文脈上、Dropbox には 7 億人以上の登録ユーザーがいます)。」

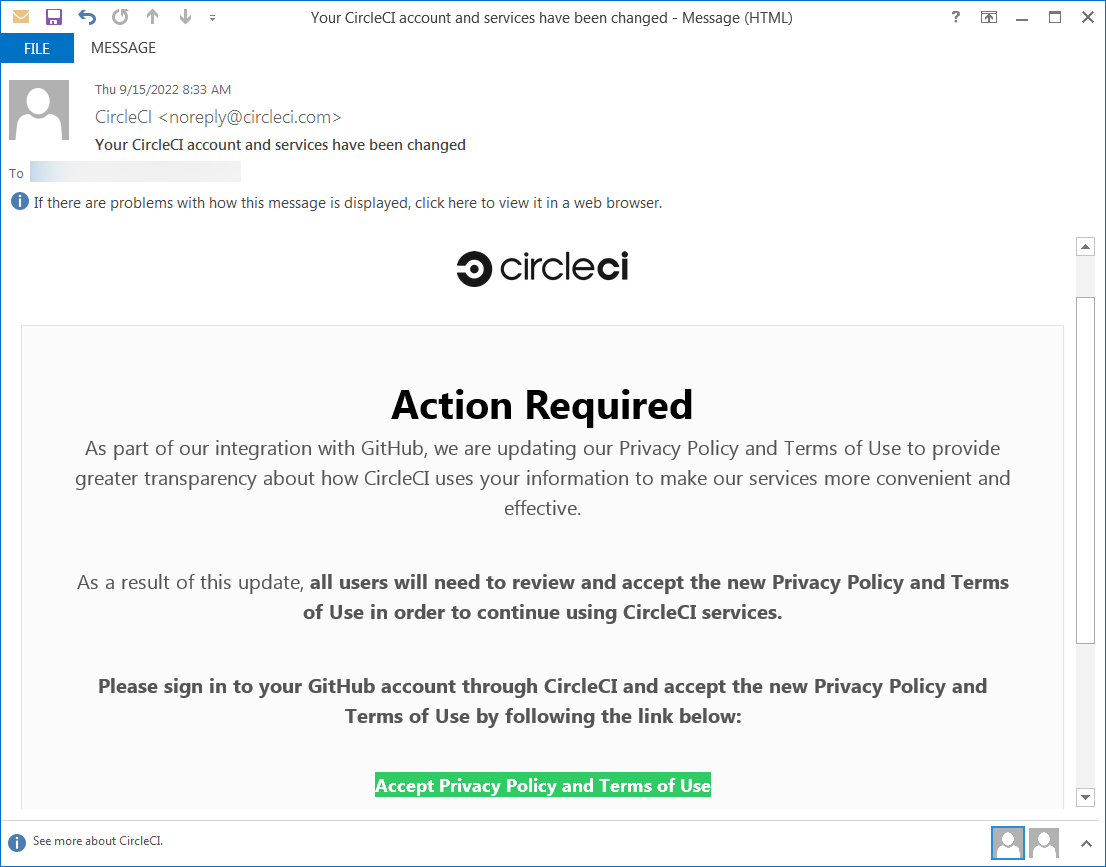

侵害の成功は、CircleCI 継続的インテグレーションおよびデリバリー プラットフォームになりすました電子メールを使用して複数の Dropbox 従業員を標的とし、GitHub のユーザー名とパスワードの入力を求めるフィッシング ランディング ページにリダイレクトするフィッシング攻撃によるものでした。

同じフィッシング ページで、従業員は「ハードウェア認証キーを使用してワンタイム パスワード (OTP) を渡す」よう求められました。

130 のコード リポジトリが盗まれた

Dropboxers の資格情報を盗んだ後、攻撃者は Dropbox の GitHub 組織の 1 つにアクセスし、130 のコード リポジトリを盗みました。

「これらのリポジトリには、Dropbox で使用するためにわずかに変更されたサードパーティ ライブラリの独自のコピー、内部プロトタイプ、およびセキュリティ チームが使用するいくつかのツールと構成ファイルが含まれていました」と同社は付け加えました。

「重要なのは、コア アプリやインフラストラクチャのコードが含まれていなかったことです。これらのリポジトリへのアクセスはさらに制限され、厳密に管理されています。」

Dropbox は、攻撃者が顧客のアカウント、パスワード、または支払い情報にアクセスしたことはなく、そのコア アプリとインフラストラクチャはこの違反の結果として影響を受けなかったと付け加えました。

このインシデントに対応して、Dropbox は WebAuthn とハードウェア トークンまたは生体認証要素を使用して環境全体を保護することに取り組んでいます。

9 月には、他の GitHub ユーザーも同様の攻撃の標的となり、CircleCI プラットフォームになりすまして、GitHub アカウントにサインインし、ユーザー規約とプライバシー ポリシーの更新に同意してサービスを使い続けるよう求めました。

「GitHub 自体は影響を受けませんでしたが、キャンペーンは多くの被害組織に影響を与えました」と GitHub は当時の勧告で述べています。

GitHub は、侵害のほぼ直後に、プライベート リポジトリからのコンテンツの流出を検出したと述べました。攻撃者は、VPN またはプロキシ サービスを使用して追跡をより困難にしています。

Comments