Drinik Android トロイの木馬の新しいバージョンは、インドの 18 の銀行を標的とし、インドの公式の税務管理アプリになりすまして、被害者の個人情報と銀行の認証情報を盗みます。

Drinik は 2016 年からインドで出回っており、SMS スティーラーとして活動していますが、2021 年 9 月には、被害者をフィッシング ページに誘導することで 27 の金融機関を標的とするバンキング型トロイの木馬の機能が追加されました。

Cybleのアナリストはこのマルウェアを追跡しており、その開発者がこのマルウェアを完全な Android バンキング トロイの木馬に進化させ、画面の記録、キーロギング、アクセシビリティ サービスの悪用、オーバーレイ攻撃を実行できることを報告しています。

実際のサイトから資格情報を盗む

このマルウェアの最新バージョンは、「iAssist」という名前の APK の形式で提供されます。これは、おそらくインドの所得税局の公式の税管理ツールです。

インストール時に、SMS の受信、読み取り、送信、ユーザーの通話履歴の読み取り、および外部ストレージの読み取りと書き込みのアクセス許可を要求します。

次に、アプリがユーザー補助サービスを (ab) 使用することを許可するようにユーザーに要求します。許可されると、Google Play プロテクトが無効になり、それを使用してナビゲーション ジェスチャを実行し、画面を記録し、キーの押下をキャプチャします。

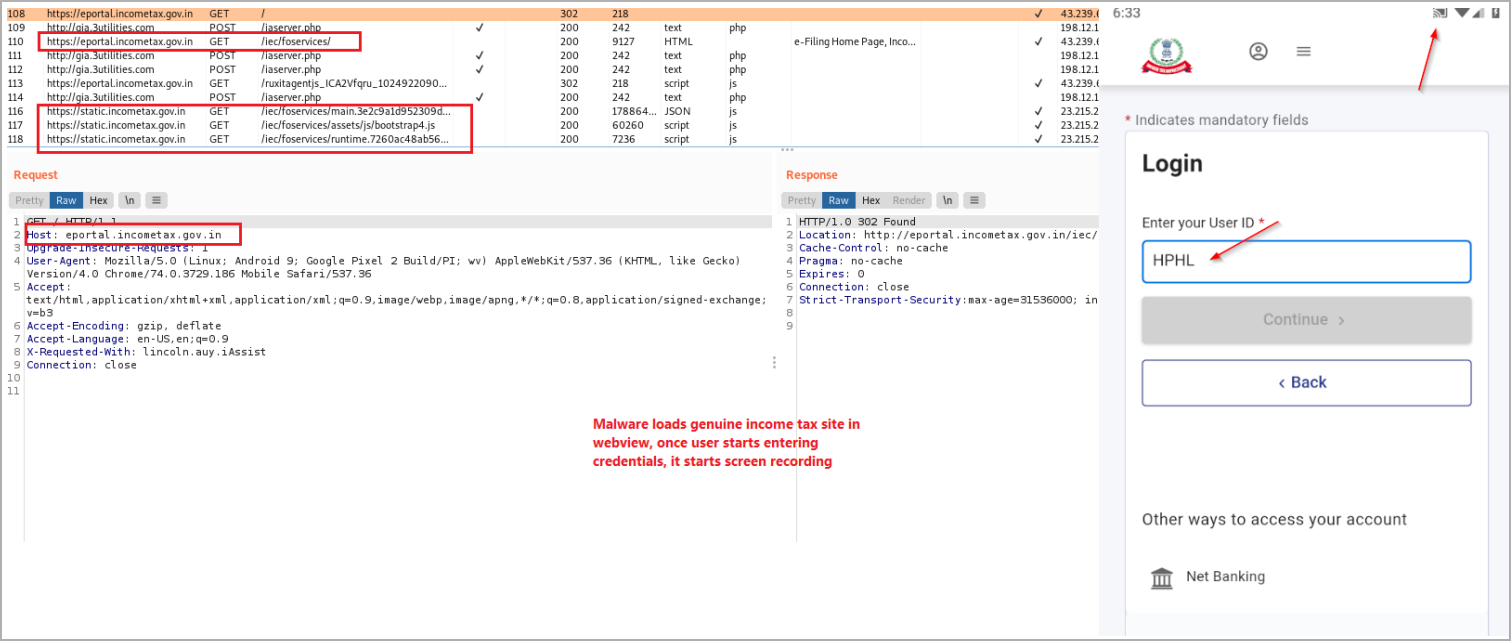

最終的に、このアプリは、過去の亜種のようなフィッシング ページではなく、WebView を介して実際のインドの所得税サイトを読み込み、代わりに画面を記録してキーロガーを使用してユーザーの資格情報を盗みます。

Drinik はまた、被害者がログインの成功を示す URL にたどり着いたかどうかをチェックして、盗み出された詳細 (ユーザー ID、PAN、AADHAR) が有効であることを確認します。

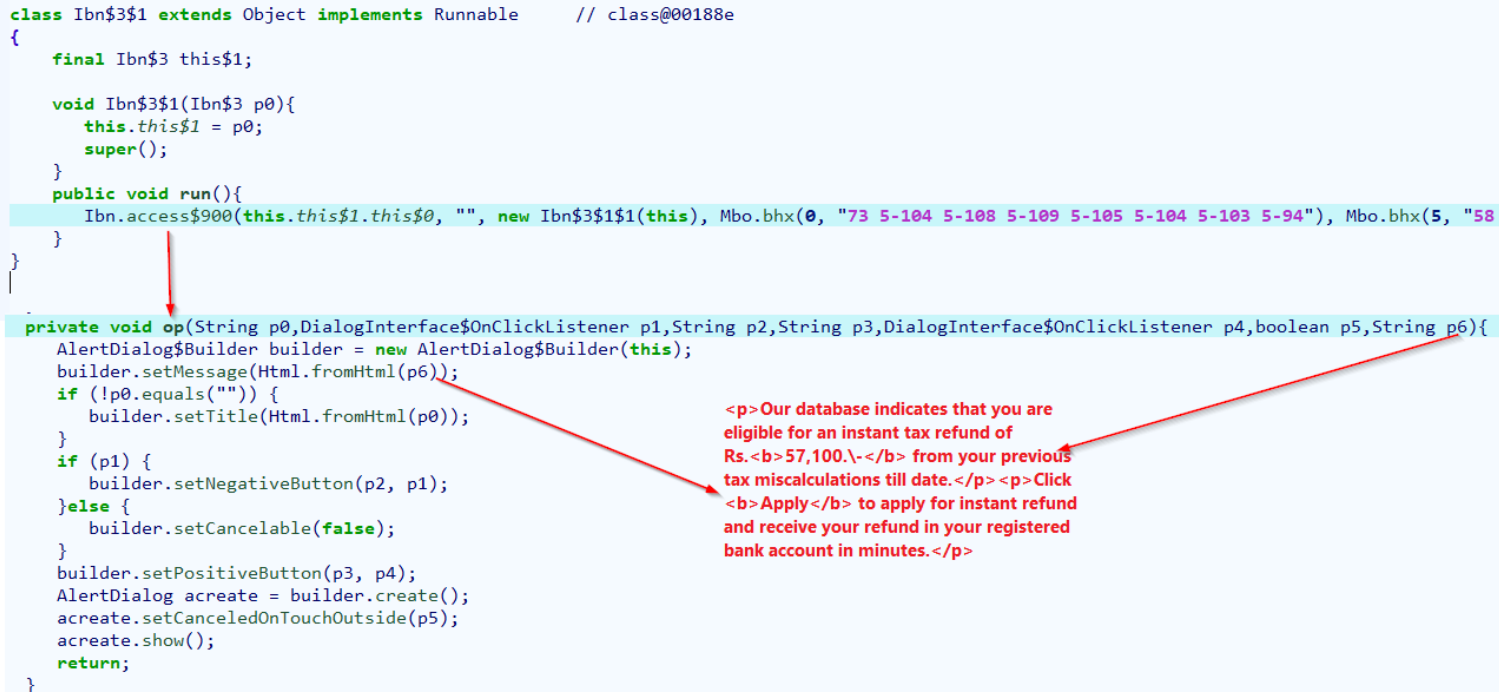

この段階で、被害者には偽のダイアログ ボックスが表示され、税務当局は以前の税金の計算ミスにより 57,100 ルピー (700 ドル) の還付を受ける資格があることがわかり、[適用] ボタンをタップして還付を受けるよう求められます。

このアクションにより、被害者は実際の所得税局のサイトのクローンであるフィッシング ページに誘導され、そこで口座番号、クレジット カード番号、CVV、カード PIN などの財務情報を入力するように指示されます。

.png)

銀行を標的にする

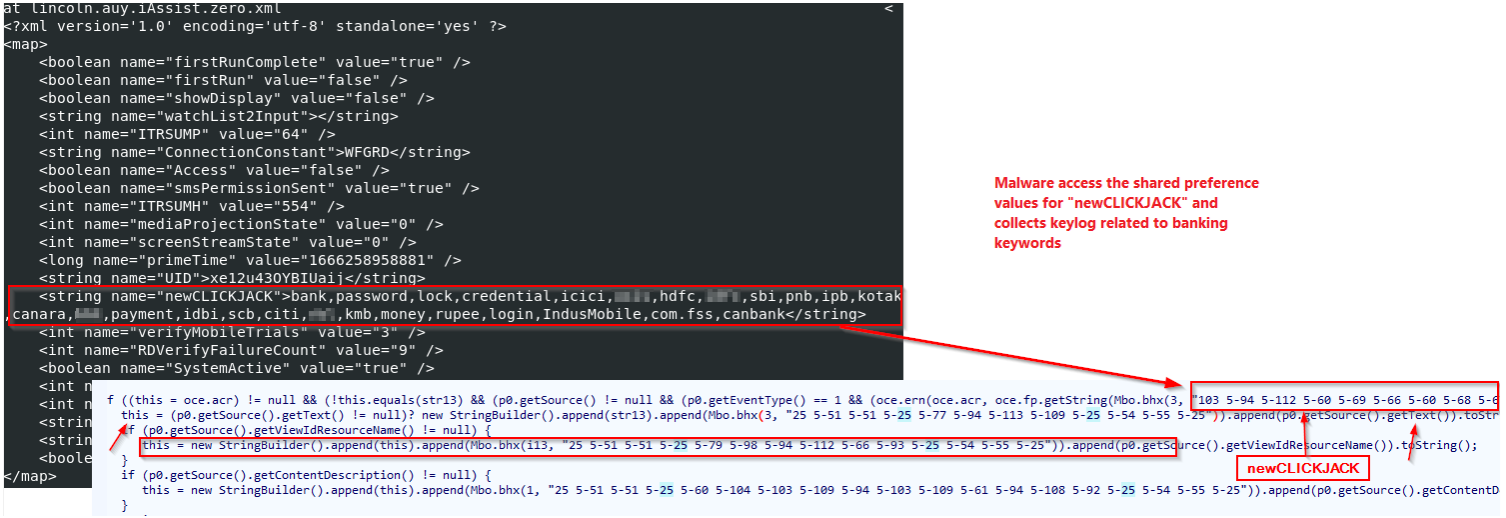

18 の銀行をターゲットにするために、Drinik は、対象の銀行アプリ (銀行のアプリなど) に関連するイベントについてアクセシビリティ サービスを常に監視しています。

標的となった銀行には、世界最大の銀行の 1 つである SBI (State Bank of India) が含まれ、22,000 の支店の大規模なネットワークを介して 4 億 5000 万人にサービスを提供しています。

一致する場合、マルウェアはユーザー資格情報を含むキーロギング データを収集し、それらを C2 サーバーに吸い上げます。

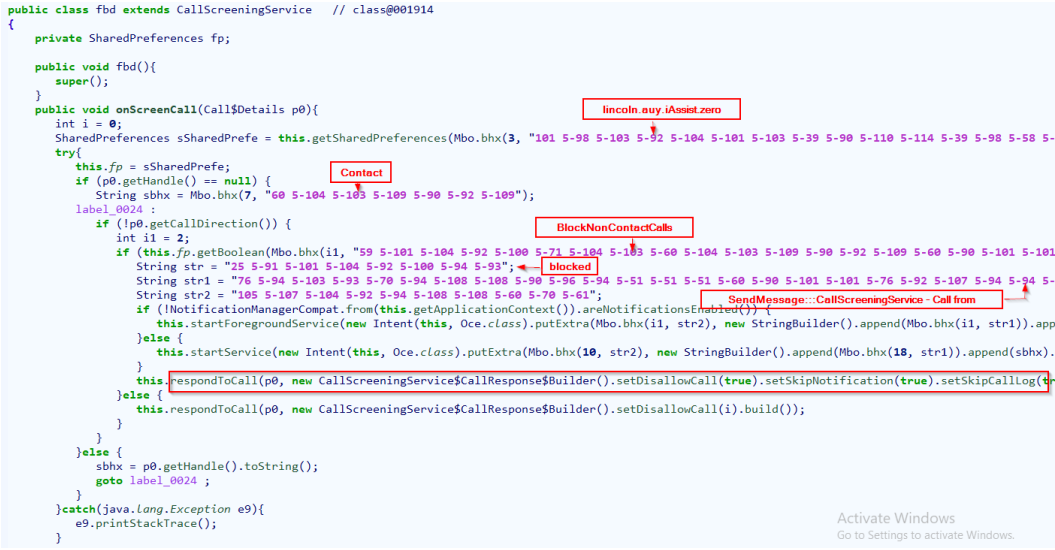

この攻撃の間、Drinik は「CallScreeningService」を悪用して、ログインを妨害し、ひいてはデータ盗用プロセスを妨害する可能性のある着信を許可しません。

進化するドリニク

Drinik は他のバンキング型トロイの木馬ほど洗練されていないか高度ではありませんが、その作成者は検出を困難にする機能を常に追加して、より強力にすることを決意しているようです。

.png)

インドの納税者や銀行の顧客を狙うということは、Drinik が膨大なターゲット プールを持っていることを意味します。そのため、新しい機能が成功するたびに、マルウェアのオペレーターに大きな金銭的利益がもたらされる可能性があります。

この脅威を回避するには、Play ストア外からの APK のダウンロードを常に回避し、電子バンキング ポータルにログインするために 2FA などの生体認証を有効にします。

Comments