Donut (D0nut) 恐喝グループは、企業に対する二重恐喝攻撃でランサムウェアを展開することが確認されています。

は 8 月にドーナツ恐喝グループについて最初に報告し、ギリシャの天然ガス会社 DESFA、英国の建築会社 Sheppard Robson、および多国籍建設会社 Sando への攻撃に関連付けました。

奇妙なことに、Sando と DESFA のデータはいくつかのランサムウェア オペレーションのサイトにも投稿されており、Sando 攻撃は Hive ランサムウェアによって主張され、DESFA は Ragnar Locker によって主張されています。

Unit 42 の研究者である Doel Santos は、身代金メモで使用されている TOX ID が HelloXD ランサムウェアのサンプルにも見られることを共有しました。

この盗まれたデータと提携関係の相互投稿から、Donut Leaks の背後にいる脅威アクターは多数の事業の提携会社であり、現在は独自の事業でデータを収益化しようとしていると思われます。

Donut ランサムウェア

今週、Donut オペレーション (D0nut とも呼ばれる) の暗号化ツールのサンプル [ VirusTotal ] が見つかりました。これは、このグループが独自にカスタマイズしたランサムウェアを使用して二重恐喝攻撃を行っていることを示しています。

ランサムウェアはまだ分析中ですが、実行されると、暗号化する特定の拡張子に一致するファイルをスキャンします。ファイルを暗号化するとき、ランサムウェアは次の文字列を含むファイルとフォルダーを回避します。

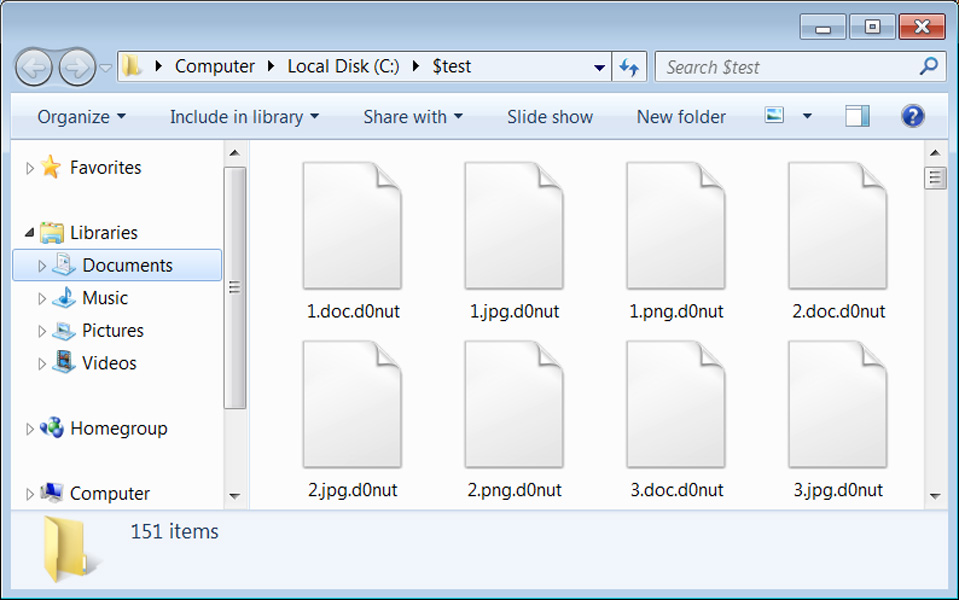

Edge ntldr Opera bootsect.bak Chrome BOOTSTAT.DAT boot.ini AllUsers Chromium bootmgr Windows thumbs.db ntuser.ini ntuser.dat desktop.ini bootmgr.efi autorun.infファイルが暗号化されると、Donut ランサムウェアは暗号化されたファイルに.d0nut拡張子を追加します。たとえば、以下に示すように、1.jpg は暗号化され、1.jpg.d0nut に名前が変更されます。

ソース:

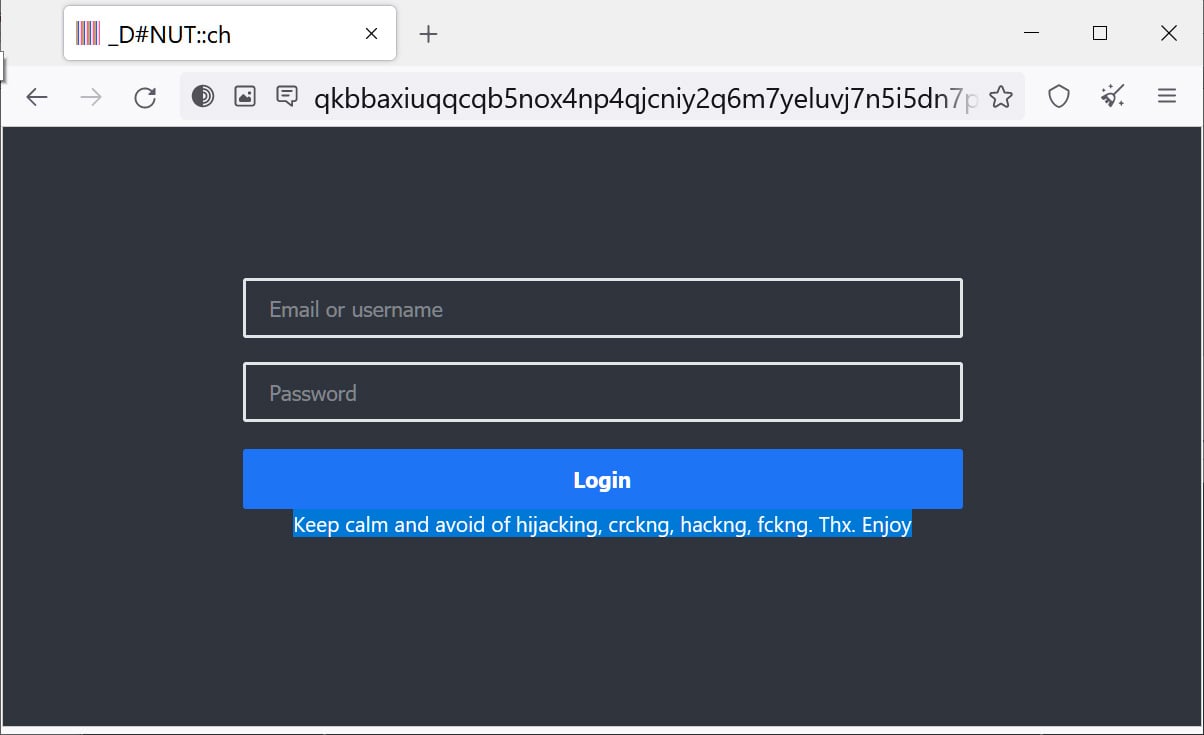

Donut Leaks の操作には、面白いグラフィックスやちょっとしたユーモアを使用し、Tor データ リーク サイトへのゲートウェイとして機能する実行可能ファイルのビルダーを提供するなど、演劇的な才能があります (以下を参照)。

この才能は特に身代金メモに表れており、以下の回転する ASCII ドーナツなど、さまざまな ASCII アートを使用しています。

によって確認された別のランサムウェア メモは、PowerShell エラーを表示するコマンド プロンプトを装い、スクロールする身代金メモを出力します。

身代金メモは、検出を回避するために非常に難読化されており、すべての文字列がエンコードされており、JavaScript がブラウザで身代金メモをデコードしています。

これらの身代金メモには、TOX や Tor 交渉サイトなど、攻撃者に連絡するさまざまな方法が含まれています。

ソース:

Donut ランサムウェアの操作には、データ漏洩サイトにアクセスするための Tor クライアントがバンドルされた Windows および Linux の Electron アプリを作成するための bash スクリプトで構成されるデータ漏洩サイトの「ビルダー」も含まれています。

このアプリは、現在動作していない HTTPS URL を使用しているため、現在「壊れています」。

全体として、この恐喝グループは、見かけ上のスキルだけでなく、自分自身を売り込む能力にも注意を払う必要があります。

Comments