Microsoft Threat Intelligence Center (MSTIC) は、マイクロソフトが 2017 年から追跡している攻撃者である SEABORGIUM によって開始されたキャンペーンを監視し、妨害するための措置を講じてきました。そのキャンペーンには、侵入やデータの盗難につながる持続的なフィッシングや資格情報の盗難キャンペーンが含まれます。 SEABORGIUM への侵入は、ハック アンド リーク キャンペーンとも関連付けられています。このキャンペーンでは、盗まれたデータやリークされたデータが、標的とされた国での物語を形成するために使用されます。グループの支援要素が、現在または以前に犯罪またはその他の非国家のエコシステムと提携している可能性を排除することはできませんが、MSTIC は、SEABORGIUM の侵入中に収集された情報が、金銭的な動機ではなく、従来のスパイ活動の目的と情報操作をサポートしている可能性が高いと評価しています。

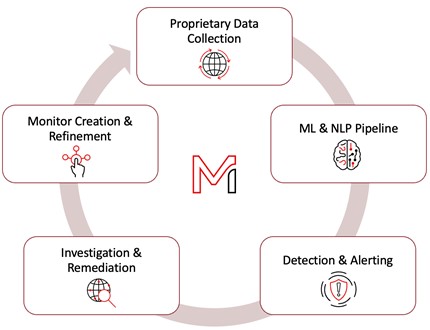

このブログでは、SEABORGIUM の活動と技術的な方法についての洞察を提供し、コンテキストを共有し、マイクロソフトの顧客に対する重大な脅威についての認識を高めることを目的としています。 MSTIC は、Google Threat Analysis Group (TAG) と Proofpoint Threat Research Team がこの攻撃者の追跡と妨害に協力してくれたことに感謝します。 SEABORGIUM による Microsoft サービス、特に OneDrive の悪用を検出および追跡する Microsoft の機能により、MSTIC は攻撃者の活動を継続的に可視化し、影響を受けた顧客に通知することができました。これらのサービスの悪用に関する調査の結果、MSTIC は Microsoft の悪用チームと提携して、攻撃者が偵察、フィッシング、電子メールの収集に使用するアカウントを無効にしました。 Microsoft Defender SmartScreen は、SEABORGIUM の活動に見られるフィッシング ドメインに対する検出も実装しています。

シーボーギウムとは?

SEABORGIUM は非常に持続的な脅威アクターであり、長期間にわたって同じ組織を頻繁に標的にしています。成功すると、一定のなりすまし、信頼関係の構築、およびフィッシングを通じて、標的の組織のソーシャル ネットワークにゆっくりと侵入し、侵入を深めます。 SEABORGIUM は、方法論や戦術をほとんど変更せずに、数年間一貫したキャンペーンで組織や関心のある人々を侵害することに成功しています。侵害の既知の指標と攻撃者の戦術に基づくと、SEABORGIUM は、Callisto Group (F-Secure)、TA446 (Proofpoint)、および COLDRIVER (Google) として追跡されている脅威グループと重複しています。 ウクライナのセキュリティ サービス (SSU)は Callisto を Gamaredon Group (Microsoft によって ACTINIUM として追跡) に関連付けました。ただし、MSTIC は、関連付けをサポートするための技術的な侵入リンクを確認していません。

2022 年の初め以来、Microsoft は、関心のある人々の個人アカウントに加えて、30 を超える組織を標的とする SEABORGIUM キャンペーンを観察してきました。 SEABORGIUM は、主に NATO 諸国、特に米国と英国を標的にしていますが、時折、バルト諸国、北欧、東ヨーロッパの他の国々も標的にしています。このような標的には、ロシアによる侵略に至るまでの数か月間のウクライナの政府部門、およびウクライナでの戦争を支援する役割に関与する組織が含まれていました。これらの組織を標的にしているものもありますが、Microsoft は、この攻撃者がウクライナを主な対象としていない可能性が高いと判断しています。ただし、これは攻撃者にとって事後対応の焦点領域であり、多くの多様なターゲットの 1 つである可能性が最も高いです。

対象国では、SEABORGIUM は主に防衛および諜報コンサルティング会社、非政府組織 (NGO) および政府間組織 (IGO)、シンクタンク、高等教育に重点を置いて活動しています。 SEABORGIUM は、個人を標的にすることにも高い関心を持っており、SEABORGIUM の活動に関連する Microsoft の国家通知の 30% が Microsoft の消費者の電子メール アカウントに配信されています。 SEABORGIUM は、元情報当局者、ロシア問題の専門家、海外のロシア市民を標的にしていることが確認されています。観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされた、または侵害された Microsoft サービスを顧客に直接通知し、アカウントを保護するために必要な情報を提供します。

観測されたアクターの活動

Microsoft は、何年にもわたる追跡を通じて、SEABORGIUM の一貫した方法論を観察してきましたが、ソーシャル エンジニアリングのアプローチと、最初の悪意のある URL をターゲットに配信する方法にわずかな違いしかありませんでした。このセクションでは、SEABORBIUM の運用戦術の詳細な分析と、そのキャンペーンのいくつかの例を提供します。

なりすましと接触の確立

キャンペーンを開始する前に、SEABORGIUM は、ターゲットの遠方のソーシャル ネットワークまたは影響範囲内の正当な連絡先を特定することに重点を置いて、ターゲット個人の偵察を行うことがよくあります。観察されたなりすましと標的のいくつかに基づいて、攻撃者はソーシャル メディア プラットフォーム、個人ディレクトリ、および一般的なオープンソース インテリジェンス (OSINT) を使用して、偵察活動を補完していると思われます。 MSTIC は、LinkedIn と協力して、SEABORGIUM に起因する不正なプロファイルが、特定の組織の従業員の偵察を行うために散発的に使用されていることを確認しました。ポリシーに従って、LinkedIn は、不正または詐欺行為を行っていると特定されたすべてのアカウント (以下に示すものを含む) を終了しました。

また、SEABORGIUM は、偽装した個人の正当なエイリアスまたは名前と一致するように構成された電子メール アドレスまたはエイリアスを使用して、さまざまな消費者向け電子メール プロバイダーに新しい電子メール アカウントを登録します。新しい消費者アカウントの作成は一般的ですが、SEABORGIUM が最終的なターゲットの業界に一致する過去のアカウントに戻って再利用することも確認されています。あるケースでは、SEABORGIUM が 1 年間使用していなかったアカウントに戻ったことを観察しました。

新しいアカウントを登録した後、SEABORGIUM は標的との接触を確立します。個人または消費者を標的とする場合、MSTIC はほとんどの場合、攻撃者が無害な電子メール メッセージで会話を開始することを観察しており、通常はターゲットの関心のあるトピックを強調しながら、存在しない添付ファイルを参照する前に挨拶を交わします。この追加の手順は、攻撃者が親密な関係を築き、疑惑を回避するのに役立ち、さらなる相互作用につながる可能性があります。ターゲットが返信すると、SEABORGIUM は兵器化された電子メールの送信に進みます。

MSTIC はまた、攻撃者がフィッシングに対してより組織的なアプローチに焦点を当てているいくつかのケースを文書化しています。このような場合、攻撃者はソーシャル エンジニアリングで権威あるアプローチを使用し、通常は悪意のあるコンテンツを直接送信します。

これらの例は、被害者の信頼を得るために動的であり、ソーシャル エンジニアリング アプローチを適応させるアクターの能力を実証するのに役立ちます。

悪意のあるコンテンツの配信

Microsoft は、SEABORGIUM がターゲットを資格情報盗用インフラストラクチャに誘導するリンクを配信する方法にいくつかのバリエーションがあることを確認しました。

メール本文の URL

最も単純なケースでは、SEABORGIUM はフィッシング メールの本文に URL を直接追加します。場合によっては、攻撃者は URL 短縮サービスとオープン リダイレクトを利用して、ターゲットおよびインライン保護プラットフォームから URL を難読化します。電子メールは、ハイパーリンク テキストを使用した偽の個人的な通信と、さまざまなプラットフォームを模倣した偽のファイル共有電子メールとの間で異なります。

URL を含む PDF ファイルの添付ファイル

MSTIC は、SEABORGIUM キャンペーンで添付ファイルの使用が増加していることを確認しています。これらの添付ファイルは通常、OneDrive などのファイルまたはドキュメント ホスティング サービスを模倣し、ボタンをクリックしてドキュメントを開くようにユーザーに要求します。

URL を含む PDF ファイルへの OneDrive リンク

また、SEABORGIUM は OneDrive を悪用して、悪意のある URL へのリンクを含む PDF ファイルをホストします。このアクティビティは、OneDrive プラットフォームのセキュリティの問題や脆弱性を表すものではありません。攻撃者は、電子メールの本文に OneDrive リンクを含めます。このリンクをクリックすると、SEABORGIUM が管理する OneDrive アカウント内でホストされている PDF ファイルにユーザーを誘導します。前の例に見られるように、犠牲者には失敗したプレビュー メッセージのように見えるものが表示され、資格情報を盗むインフラストラクチャに誘導されるリンクをクリックするようターゲットを誘導します。時折、SEABORGIUM は PDF ファイル内のオープン リダイレクトを利用して、運用インフラストラクチャをさらに偽装します。以下の例では、SEABORGIUM はリダイレクトに Google URL を使用しています。

資格情報の盗難

配信方法に関係なく、標的が URL をクリックすると、標的は、フィッシング フレームワークをホストする攻撃者が制御するサーバー (ほとんどの場合 EvilGinx) に誘導されます。 Microsoft は、ブラウジング動作のフィンガープリントを作成することで、攻撃者が自動ブラウジングとデトネーションを回避しようとする試みを時折観察しています。ターゲットが最終ページにリダイレクトされると、フレームワークはターゲットに認証を求め、正当なプロバイダーのサインイン ページをミラーリングし、資格情報をインターセプトします。認証情報が取得されると、ターゲットは Web サイトまたはドキュメントにリダイレクトされ、対話が完了します。

データの流出と影響

SEABORGIUM は、盗んだ資格情報を使用して、被害者の電子メール アカウントに直接サインインすることが確認されています。お客様に代わってこの攻撃者からの侵入に対応した経験に基づいて、次の活動が一般的であることを確認しました。

- インテリジェンス データの流出 : SEABORGIUM は、被害者の受信トレイから電子メールと添付ファイルを流出させていることが観察されています。

- 永続的なデータ収集の設定: 限られたケースではあるが、SEABORGIUM は、被害者の受信トレイから、収集されたデータに攻撃者が長期間アクセスできる、攻撃者が制御するデッド ドロップ アカウントへの転送ルールを設定していることが確認されています。複数の機会に、攻撃者が、元諜報関係者が頻繁に訪れていたグループなどの機密グループのメーリング リスト データにアクセスし、その後のターゲティングと追跡のためにメーリング リストからの情報の収集を維持できることを観察しました。流出。

- 関心のある人々へのアクセス: SEABORGIUM がなりすましアカウントを使用して特定の関心のある人々との対話を促進し、その結果、時には無意識のうちに、複数の関係者が関与する会話に含まれるケースがいくつか観察されています。 Microsoft による調査中に特定された会話の性質は、インテリジェンスの価値を提供する可能性のある機密情報が共有されている可能性があることを示しています。

特定の被害者、盗まれた文書、促進された会話、観察された継続的な収集に基づいて、スパイ活動が攻撃者の主な動機である可能性が高いと評価しています。

情報操作への散発的な関与

2021 年 5 月、MSTIC は、観測結果と既知のフィッシング キャンペーンとの技術的な重複に基づいて、情報操作が SEABORGIUM によるものであると特定しました。この操作には、公開 PDF ファイル共有サイトにアップロードされた、英国の政治組織から盗まれたとされる文書が含まれていました。文書は後に既知のSEABORGIUMアカウントを介してソーシャルメディアで増幅されましたが、MSTICは最小限の関与またはさらなる増幅を観察しました。 Microsoft は、資料の信頼性を検証できませんでした。

2022 年 5 月下旬、ロイターは Google TAG とともに、COLDRIVER/SEABORGIUM によるものであると考えられる、特にハッキングとリークを使用した情報操作に関する詳細を開示しました。マイクロソフトは、テクニカル インジケーターを通じて SEABORGIUM をキャンペーンに独自にリンクし、作戦に関与したアクターに関する TAG による評価に同意しました。この作戦では、参加者がクーデターを計画しているという物語を構築するために、攻撃者は 2018 年から 2022 年にかけて、Brexit の高レベルの支持者に属する消費者の Protonmail アカウントから盗まれたとされる電子メール/文書を漏らしました。物語は、ソーシャル メディアを使用して増幅され、かなりのリーチを獲得した特定の政治をテーマにしたメディア ソースを通じて増幅されました。

直接関与した事例は 2 件しか観察されていませんが、MSTIC は、SEABORGIUM の侵入操作によって、他の情報源を通じて使用されたデータが生成された可能性を排除できません。あらゆる情報操作と同様に、Microsoft は、直接的な物語を配布または増幅する際に注意を促し、悪意のあるアクターが物語を支援するために意図的に誤った情報または偽情報を挿入した可能性があることを批判するよう読者に強く求めます.これを念頭に置いて、Microsoft は増幅を避けるために特定のドメインまたはコンテンツをリリースしません。

お客様に推奨されるアクション

アクターが使用し、「観測されたアクターのアクティビティ」セクションで説明されている手法は、以下に示すセキュリティ上の考慮事項を採用することで軽減できます。

- Office 365 のメール フィルタリング設定を確認して、なりすましメール、スパム、およびマルウェアを含むメールを確実にブロックしてください。

- メールの自動転送を無効にするように Office 365 を構成します。

- 含まれている侵害の兆候を使用して、それらが環境内に存在するかどうかを調査し、潜在的な侵入を評価します。

- 信頼性を確認し、異常なアクティビティを調査するために、特に単一要素認証で構成されたアカウントに焦点を当てて、リモート アクセス インフラストラクチャのすべての認証アクティビティを確認します。

- 認識された信頼できる環境を含むすべての場所から来るすべてのユーザー、およびオンプレミス システムから来るものも含め、すべてのインターネットに接続するインフラストラクチャに多要素認証 (MFA) を要求します。

- FIDO トークン、または番号照合を使用するMicrosoft Authenticatorなどのより安全な実装を活用します。 SIM ジャッキングに関連するリスクを回避するために、テレフォニー ベースの MFA 方法は避けてください。

Microsoft Defender for Office 365 のお客様の場合:

- Microsoft Defender for Office 365を使用して、強化されたフィッシング保護と、新しい脅威とポリモーフィック バリアントに対するカバレッジを実現します。

- Office 365 でZero-hour Auto Purge (ZAP)を有効にして、新しく取得した脅威インテリジェンスに対応して送信済みメールを隔離し、メールボックスに既に配信された悪意のあるフィッシング、スパム、またはマルウェア メッセージをさかのぼって中和します。

- Defender for Office 365 を構成して、クリック時にリンクを再チェックします。 Safe Links は、メール フロー内の受信電子メール メッセージの URL スキャンと書き換え、および電子メール メッセージ内の URL とリンク、Teams などの他の Office アプリケーション、および SharePoint Online などの他の場所のクリック時の検証を提供します。安全なリンクのスキャンは、Exchange Online Protection (EOP) の受信電子メール メッセージの通常のスパム対策およびマルウェア対策に加えて実行されます。安全なリンクのスキャンは、フィッシングやその他の攻撃で使用される悪意のあるリンクから組織を保護するのに役立ちます。

- Microsoft Defender for Office 365 の攻撃シミュレーターを使用して、組織内で現実的かつ安全なシミュレートされたフィッシングおよびパスワード攻撃キャンペーンを実行します。スピア フィッシング (クレデンシャル ハーベスト) シミュレーションを実行して、未承諾メッセージの URL をクリックしてクレデンシャルを開示しないようにエンド ユーザーをトレーニングします。

侵害の痕跡 (IOC)

以下のリストは、調査中に確認された IOC を示しています。お客様には、環境内でこれらの指標を調査し、検出と保護を実装して過去の関連アクティビティを特定し、システムに対する将来の攻撃を防止することをお勧めします。

| インジケータ | タイプ | 自信 | 公開参考文献(該当する場合) |

| cache-dns[.]com | ドメイン名 | 高い | Google TAG , Sekoia.io |

| cache-dns-forwarding[.]com | ドメイン名 | 高い | |

| cache-dns-preview[.]com | ドメイン名 | 高い | |

| cache-docs[.]com | ドメイン名 | 高い | セコイア.io |

| cache-pdf[.]com | ドメイン名 | 高い | |

| cache-pdf[.]オンライン | ドメイン名 | 高い | |

| キャッシュサービス[.]ライブ | ドメイン名 | 高い | |

| cloud-docs[.]com | ドメイン名 | 高い | セコイア.io |

| クラウドドライブ[.]ライブ | ドメイン名 | 高い | |

| クラウドストレージ[.]ライブ | ドメイン名 | 高い | |

| docs-cache[.]com | ドメイン名 | 高い | セコイア.io |

| ドキュメント転送[.]オンライン | ドメイン名 | 高い | |

| docs-info[.]com | ドメイン名 | 高い | セコイア.io |

| docs-shared[.]com | ドメイン名 | 高い | Google TAG , Sekoia.io |

| ドキュメント共有[.]オンライン | ドメイン名 | 高い | |

| docs-view[.]オンライン | ドメイン名 | 高い | |

| ドキュメント転送[.]com | ドメイン名 | 高い | |

| ドキュメントオンライン[.]ライブ | ドメイン名 | 高い | |

| ドキュメントプレビュー[.]com | ドメイン名 | 高い | |

| ドキュメントクラウド[.]com | ドメイン名 | 高い | セコイア.io |

| ドキュメントクラウド[.]オンライン | ドメイン名 | 高い | セコイア.io |

| ドキュメント転送[.]com | ドメイン名 | 高い | グーグルタグ |

| ドキュメント共有[.]ライブ | ドメイン名 | 高い | |

| ドキュメント-オンライン[.]ライブ | ドメイン名 | 高い | |

| ドキュメント-pdf[.]オンライン | ドメイン名 | 高い | セコイア.io |

| ドキュメントプレビュー[.]com | ドメイン名 | 高い | グーグルタグ |

| ドキュメントビュー[.]ライブ | ドメイン名 | 高い | |

| ドキュメントビュー[.]ライブ | ドメイン名 | 高い | |

| drive-docs[.]com | ドメイン名 | 高い | セコイア.io |

| ドライブシェア[.]ライブ | ドメイン名 | 高い | Google TAG , Sekoia.io |

| goo-link[.]オンライン | ドメイン名 | 高い | |

| hypertextteches[.]com | ドメイン名 | 高い | セコイア.io |

| メールドキュメント[.]オンライン | ドメイン名 | 高い | |

| officeonline365[.]ライブ | ドメイン名 | 高い | |

| online365-office[.]com | ドメイン名 | 高い | |

| オンラインドキュメント[.]ライブ | ドメイン名 | 高い | |

| オンラインストレージ[.]ライブ | ドメイン名 | 高い | |

| pdfキャッシュ[.]com | ドメイン名 | 高い | |

| pdfキャッシュ[.]オンライン | ドメイン名 | 高い | |

| pdf-docs[.]オンライン | ドメイン名 | 高い | セコイア.io |

| PDF転送[.]オンライン | ドメイン名 | 高い | |

| 保護チェックリンク[.]xyz | ドメイン名 | 高い | |

| 保護リンク[.]オンライン | ドメイン名 | 高い | |

| 保護メール[.]オンライン | ドメイン名 | 高い | セコイア.io |

| 保護事務所[.]ライブ | ドメイン名 | 高い | Google TAG , Sekoia.io |

| 保護リンク[.]オンライン | ドメイン名 | 高い | Google TAG , Sekoia.io |

| proton-docs[.]com | ドメイン名 | 高い | セコイア.io |

| プロトンリーダー[.]com | ドメイン名 | 高い | |

| プロトンビューア[.]com | ドメイン名 | 高い | Google TAG , Sekoia.io |

| 再ログイン-ダッシュボード[.]オンライン | ドメイン名 | 高い | |

| 安全な接続[.]オンライン | ドメイン名 | 高い | |

| safelinks-protect[.]ライブ | ドメイン名 | 高い | |

| セキュアオフィス[.]ライブ | ドメイン名 | 高い | |

| ウェブリソース[.]ライブ | ドメイン名 | 高い | グーグルタグ |

| 単語-yand[.]ライブ | ドメイン名 | 高い | |

| yandx-オンライン[.]クラウド | ドメイン名 | 高い | |

| y-ml[.]co | ドメイン名 | 高い | |

| ドキュメント ドライブ[.]オンライン | ドメイン名 | 適度 | セコイア.io |

| docs-info[.]オンライン | ドメイン名 | 適度 | |

| クラウドメール[.]オンライン | ドメイン名 | 適度 | |

| onlinecloud365[.]ライブ | ドメイン名 | 適度 | |

| pdfクラウド[.]オンライン | ドメイン名 | 適度 | セコイア.io |

| PDF共有[.]オンライン | ドメイン名 | 適度 | セコイア.io |

| proton-pdf[.]オンライン | ドメイン名 | 適度 | |

| プロトンビュー[.]オンライン | ドメイン名 | 適度 | セコイア.io |

| office365-オンライン[.]ライブ | ドメイン名 | 低い | |

| doc-viewer[.]com | ドメイン名 | 低い | |

| ファイル-milgov[.]システム | ドメイン名 | 低い | セコイア.io |

| オフィス保護[.]オンライン | ドメイン名 | 低い | セコイア.io |

注:これらの指標は、この観察された活動を網羅しているとは見なされません。

検出

Microsoft Threat Intelligence Center (MSTIC) によって収集されたインテリジェンスは、Microsoft セキュリティ製品内で使用され、関連する攻撃者の活動に対する保護を提供します。

Office 365 向けマイクロソフト ディフェンダー

Microsoft Defender for Office は、悪意のある電子メールをブロックおよび識別するための強化されたソリューションを提供します。 Microsoft Defender for Office からの信号は、この脅威が検出されたときに、クロスドメインの脅威インテリジェンスを関連付けて調整された防御を提供する Microsoft 365 Defender に通知します。ただし、これらのアラートは、無関係な脅威活動によってトリガーされる可能性があります。アラートの例:

- 悪意のある可能性のある URL クリックが検出されました

- 配信後に削除された悪意のある URL を含む電子メール メッセージ

- 配信後に削除された電子メール メッセージ

- ユーザーによってマルウェアまたはフィッシングとして報告された電子メール

Microsoft 365 ディフェンダー

上記の Office 365 アラートの Microsoft Defender とは別に、お客様は、この攻撃に対する次の Microsoft 365 Defender アラートを監視することもできます。これらのアラートは、無関係な脅威活動によってもトリガーされる可能性があることに注意してください。アラートの例:

- 不審な URL がクリックされた

- 不審な URL が Web ブラウザで開かれる

- ユーザーが ZAP で隔離された電子メールのリンクにアクセス

Microsoft 365 Defender のお客様は、敵対者 (AiTM) 攻撃によってトリガーされる「盗まれたセッション Cookie が使用されました」というアラートも調査する必要があります。

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen は、上記の IOC セクションに示されているフィッシング ドメインに対する検出を実装しています。

高度なハンティング クエリ

マイクロソフト センチネル

Microsoft Sentinel のお客様は、次の高度なハンティング クエリを実行して、環境内の IOC および関連する悪意のあるアクティビティを見つけることができます。

以下のクエリは、一般的な Microsoft Sentinel データ セットの範囲にわたって、SEABORGIUM アクターに関連するドメイン IOC に基づいて一致を識別します。

Microsoft 365 ディフェンダー

Microsoft 365 Defender のお客様は、次の高度な検索クエリを実行して、環境内の IOC および関連する悪意のあるアクティビティを見つけることができます。

このクエリは、エンドポイント デバイス ネットワーク接続の Microsoft Defender に対する SEABORGIUM に関連するドメイン IOC に基づいて一致を識別します。

Comments