ハッカーには知られているが、ソフトウェア作成者、セキュリティ研究者、一般の人々には知られていないゼロデイ セキュリティの脆弱性は、攻撃者にとって金のようなものです。ゼロデイまたはゼロアワーの場合、開発者はコードにパッチを適用する時間がなく、ハッカーが内部ネットワークを探索してマッピングし、貴重なデータを盗み出し、他の攻撃ベクトルを見つけるための十分なアクセスと時間を与えます。

ゼロデイは、一般市民、組織、政府に危険をもたらすため、ハッカーにとって大きな収益源となっています。これらの脆弱性は、多くの場合、ダーク Web で数千ドルで販売されており、国家やランサムウェアへの攻撃を助長し、サイバー犯罪ビジネスを攻撃者にとってさらに魅力的で収益性の高いものにしています。

ソーシャル エンジニアリングはゼロデイ攻撃への扉を開く

ゼロデイが新たな常態化する中、ゼロデイ脆弱性のほとんどはこの環境に含まれるため、組織はユーザー アプリケーションに特別な注意を払いながら自らを防御し、保護する必要があります。

攻撃者は、ソーシャル エンジニアリングの戦術を利用して、ユーザーの信頼を獲得し、欺き、電子メールに添付された悪意のあるリンクを開く、侵害された Web サイトにアクセスするなど、ユーザーの行動に影響を与えます。アプリケーションが兵器化されたコンテンツを開くと、悪意のあるコードが実行され、脆弱性を悪用してエンドポイントにマルウェアをダウンロードします。

この洗練されたソーシャル エンジニアリング攻撃の組み合わせは、人間が操作するランサムウェアと組み合わせた「欺瞞の芸術」を活用する致命的な武器であり、攻撃者がシステムの脆弱性を悪用しながら潜伏することを可能にします。ゼロデイ攻撃の完璧なシナリオを作成し、攻撃者がこれまで以上に多くのデバイスを巧みに拡散して侵害できるようにします。

アプリの分離は、ゼロデイ エクスプロイトに対する防御に役立ちます

アプリケーションと Web ブラウザーのスキャンとフィルターだけでは、攻撃者によるユーザーの騙しや悪意のあるコードの実行を阻止できない可能性があるこのような困難な環境では、分離テクノロジがゼロデイ エクスプロイトから防御するための前進的な方法です。

明示的な検証、最小特権アクセス、侵害の想定というゼロ トラストの原則に基づいて、分離はデフォルトでアプリケーションとブラウジング セッションを信頼できないものとして扱い、攻撃者がユーザーの環境に侵入しようとするための複数の障害を追加します。

分離は Microsoft Windows チップからクラウドへのセキュリティ体制に完全に組み込まれており、 Microsoft Defender Application Guard (Application Guard) などの最先端の仮想化テクノロジでアプリケーションを適用して実行できるようにすることで、互換性のある侵害の影響範囲を大幅に縮小します。アプリケーション。

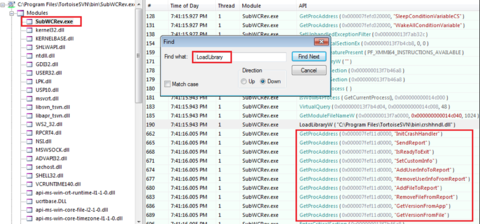

Application Guard を使用すると、Web サイトと Office ファイルは分離されたハイパーバイザー (Hyper-V) ベースのコンテナーで実行され、コンテナー内で発生するすべてのことがデスクトップ オペレーティング システムから分離されたままになります。これは、コンテナ内で実行されているドキュメントまたは Web サイトから悪意のあるコードが発信され、デスクトップは無傷のままであり、感染の爆発範囲がコンテナ内に限定されたままであることを意味します。

これは、Credential Guard や Hypervisor Code Integrity (HVCI) などの他の Windows セキュリティ機能を強化するのと同じ仮想化ベースのセキュリティ (VBS) テクノロジです。

現在、Application Guard のローカル分離機能は、 Microsoft EdgeとMicrosoft Officeにネイティブに組み込まれており、悪意のある Word、PowerPoint、Excel ファイル、および悪意のある Web サイトに対してシームレスな保護を提供しています。 Application Guard プラグインを介して、この保護を Google Chrome および Mozilla Firefox に拡張しました。これにより、信頼されていない Web サイトを Microsoft Edge を使用して分離して開くことができます。

Application Guard は、組織に優れた防御の最前線を提供します。ユーザーがアプリを実行するか、電子メールの添付ファイルを開き、リンクまたは URL をクリックすると、これらのいずれかにマルウェアが含まれている場合、それらはサンドボックス環境に含まれ、デスクトップ、そのシステム、またはデータにアクセスできます。さらに、Application Guard に含まれるすべての悪意のある攻撃は、グローバルな脅威インテリジェンスを通知および改善するのに役立ち、全体的な検出機能を強化して、組織だけでなく世界中の何百万もの Microsoft 顧客を保護します。

ゼロ トラストのアプリケーション ガード

分離は、パフォーマンスと生産性を危険にさらすことなく、 ゼロ トラストを展開し、システムが危険にさらされるのを防ぐための組織の戦略の重要な部分です。

次のゼロ トラストの原則に基づいて、Windows の分離テクノロジは Application Guard のバックボーンを形成し、より強力な保護とより大きな保証をユーザーに提供すると同時に、ユーザーがどこでもクリックできるようにします。

- 明示的に確認する:管理者は、Microsoft Intune を使用して、組織内のデバイス正常性構成証明ポリシーを構成することもできます。これらのポリシーは、条件付きアクセスと共に、Windows がセキュア ブートを有効にして起動することを保証し、証明します。これにより、ハイパーバイザーが正しく起動し、App Guard コンテナーが安全であることを保証します。

- 最小特権: Application Guard で使用されるハードウェア分離コンテナーは、セキュリティで保護されたカーネルとユーザー空間を実装し、ユーザーのデスクトップや企業内の他の信頼できるリソースへのアクセスを許可しません。

- 違反を想定する:あらゆる点で、このコンテナーは信頼できないと見なされ、信頼できないコンテンツを実行するために使用されます。コンテナー内には、ユーザー データや ID はありません。信頼できないコンテンツには、悪意のあるコードが含まれている可能性があると想定されます。

もっと詳しく知る

詳細については、以下をご覧ください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments