クラウド セキュリティ企業の Datadog は、最近の CircleCI セキュリティ侵害で、RPM GPG 署名キーとそのパスフレーズの 1 つが公開されたと述べています。

ただし、同社は、このキーが漏洩または悪用されたという証拠をまだ見つけていないと付け加えた.

「2023 年 1 月 16 日の時点で、Datadog はキーが実際に漏洩したり悪用されたりしたことを示す兆候はありませんが、十分な注意を払って以下の措置を講じています」と Datadog は述べています。

攻撃者が顧客の環境変数、トークン、およびキーをデータベースから盗んだという CircleCI の開示に対応して、Datadog は新しいキーで署名された CentOS/RHEL 用の Agent 5 RPM の新しいバージョンをリリースしました。

同社はまた、影響を受けるキーを Datadog リポジトリ ファイルと RPM データベースから削除する新しい Linux インストール スクリプトをリリースしました。

侵害されていない Datadog リポジトリ

Datadog は、攻撃者が署名キーを盗んで悪意のある RPM パッケージを作成したとしても、それを使用して会社の顧客を標的にすることはできないと付け加えました。

「公式の Datadog リポジトリは侵害されていません。署名キーが実際に漏洩した場合、Datadog からのもののように見える RPM パッケージを構築するために使用できますが、そのようなパッケージを公式のパッケージ リポジトリに配置するには不十分です」と Datadog は述べています。言った。

「影響を受けるキーを持つ架空の攻撃者は、構築された RPM パッケージをシステムが使用するリポジトリにアップロードできる必要があります。」

お客様は、システムが影響を受けるキーを信頼するのを停止したことを確認することをお勧めします。それでも信頼している場合は、キーを削除し、インストールされているすべてのキーが Datadog によってビルドされたかどうかをこちらの手順に従って確認してください。

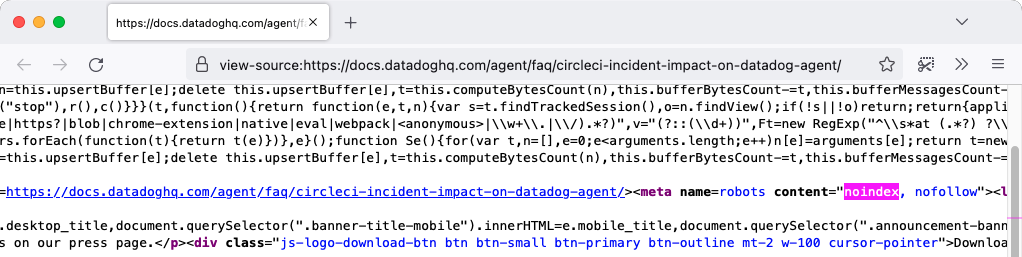

Datadog は、この情報をドキュメント ページで「よくある質問」として公開しましたが、これは同社の Web サイトの他の FAQ の隣には記載されていません。

さらに、Datadog が「noindex」タグと「nofollow」タグをメタデータに追加したため、検索エンジンはこのページをインデックスに登録しないため、ウェブ上でこのページを見つけることができませんでした。

Datadog のスポークスパーソンは、詳細について今日以前に連絡を取ったとき、すぐにコメントすることはできませんでした.

Datadog の開示は、CircleCI が金曜日に、そのシステムがエンジニアのマルウェアに感染したラップトップを介して侵害されたことを明らかにした後に行われました。

CircleCI は、1 月初旬にセキュリティ インシデントが発生したことを最初に明らかにし、すべての顧客にシークレットとトークンをローテーションするよう警告しました。

先週、ソフトウェア会社は、攻撃者が従業員の侵害されたデバイスから 2FA に基づく SSO セッション Cookie を使用して内部システムにアクセスした後、顧客の秘密も盗んだと述べました。

同社は、複数の顧客 (「5 人未満」) が既に「サードパーティ システムへの不正アクセス」を発見していると付け加え、2022 年 12 月 16 日から疑わしい活動がないか環境を調査するよう顧客に警告しました。

Comments