その機能を分析しているときに、Akamai の研究者は、分散型サービス拒否 (DDoS) 攻撃にも使用されたクリプトマイニング ボットネットを誤ってダウンさせてしまいました。

今月初めに公開されたレポートで明らかになったように、このボットネットの背後にある KmsdBot マルウェアは、ハニーポットの 1 つに感染した後、Akamai Security Intelligence Response Team (SIRT) のメンバーによって発見されました。

KmsdBot は、幅広いアーキテクチャを持つ Windows および Linux デバイスを標的とし、脆弱なまたはデフォルトのログイン資格情報を使用する SSH 接続を介して新しいシステムに感染します。

侵害されたデバイスは、仮想通貨のマイニングや DDoS 攻撃の実行に使用されており、これまでの標的の一部はゲーム会社やテクノロジー企業、高級車メーカーでした。

開発者にとっては残念なことですが、デバイスの所有者にとっては幸運なことに、ボットネットにはまだ検出を回避する持続性機能がありません。

ただし、これは、マルウェアが検出されて削除された場合、または何らかの形で誤動作してコマンド アンド コントロール (C2) サーバーへの接続が失われた場合、マルウェアを最初からやり直す必要があることを意味します。

タンゴダウン

これは、KmsdBot マルウェアの現在のバージョンが Akamai の研究者によって意図せずに無効化された後、ボットネットの終焉につながった原因でもあります。

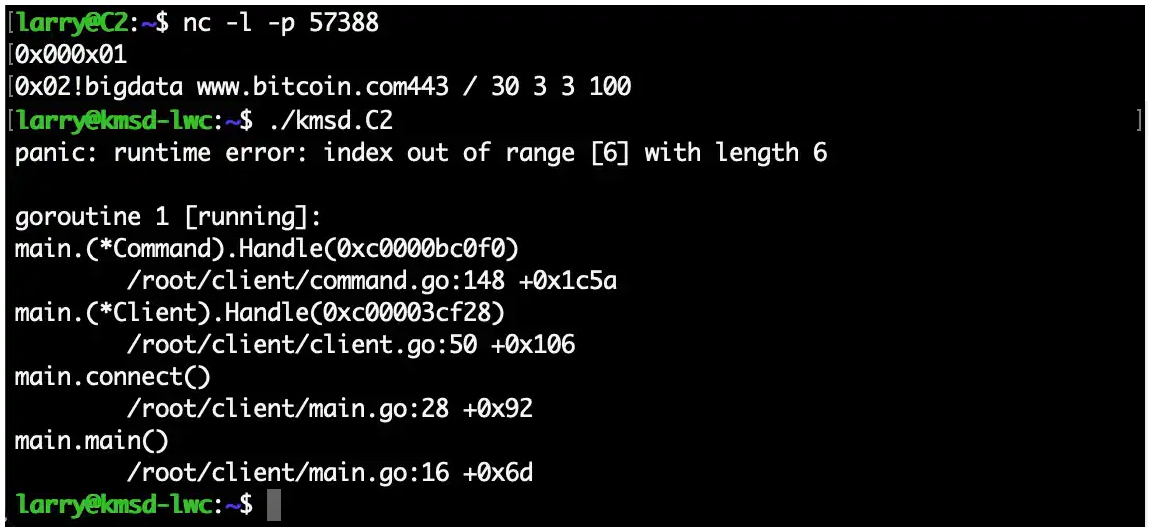

アカマイの脆弱性研究者である Larry Cashdollar 氏は、新しいレポートで次のように説明しています。

「この分析の一環として、構文エラーによりボットはコマンドの送信を停止し、事実上ボットネットを殺しました。」

KmsdBot の阻止に役立ったのは、エラー チェックの欠如と「タイプミスに相当するコーディング」でした。これにより、C2 サーバーへの引数の数が間違っていたため、マルウェアがクラッシュし、攻撃コマンドの送信が停止しました。

基本的に、Cashdollar 氏が説明したように、ターゲットの Web サイトとポートの間のスペースが欠落している場所で攻撃コマンドを発行したことがクラッシュの原因でした。

「この不正なコマンドは、感染したマシンで実行され、C2 と通信していたすべてのボットネット コードをクラッシュさせた可能性があります。つまり、ボットネットを殺したのです」と Cashdollar 氏は付け加えました。

「ボットには感染したマシンに永続化する機能がないため、回復する唯一の方法は、ボットネットを再感染させてゼロから再構築することです。」

同様の拡散戦術を使用するボットネットの標的となる可能性のある組織は、次の方法で攻撃からシステムを保護することをお勧めします。

- 脆弱な認証情報を使用せず、サーバーまたはデプロイされたアプリのデフォルトの認証情報を変更する

- 展開されたすべてのソフトウェアが最新であることを確認する

- SSH 接続に公開鍵認証を使用して、認証情報のブルート フォーシングによる侵害を回避する

Comments