運用技術 (OT) によってサポートされる制御プロセスへの攻撃は、必然的に複雑であると見なされることがよくあります。これは、予測可能な効果をもたらすために制御プロセスを中断または変更することは、多くの場合非常に困難であり、多くの時間とリソースが必要になる可能性があるためです。しかし、Mandiant Threat Intelligence は、さまざまなレベルのスキルとリソースを持つ攻撃者が一般的な IT ツールと手法を使用して、公開された OT システムにアクセスし、対話するという、より単純な攻撃を観測しています。

通常、この活動は洗練されたものではなく、通常、特定の組織を対象とするものではありません。むしろ、侵害は、インターネットに接続された OT システムの豊富な供給を利用して、イデオロギー的、利己的、または金銭的な目的を達成しようとする攻撃者によって引き起こされているようです。攻撃者は特定の物理的な結果を引き起こすことに関心がないため、インターネットで入手できるものは何でも標的にします。

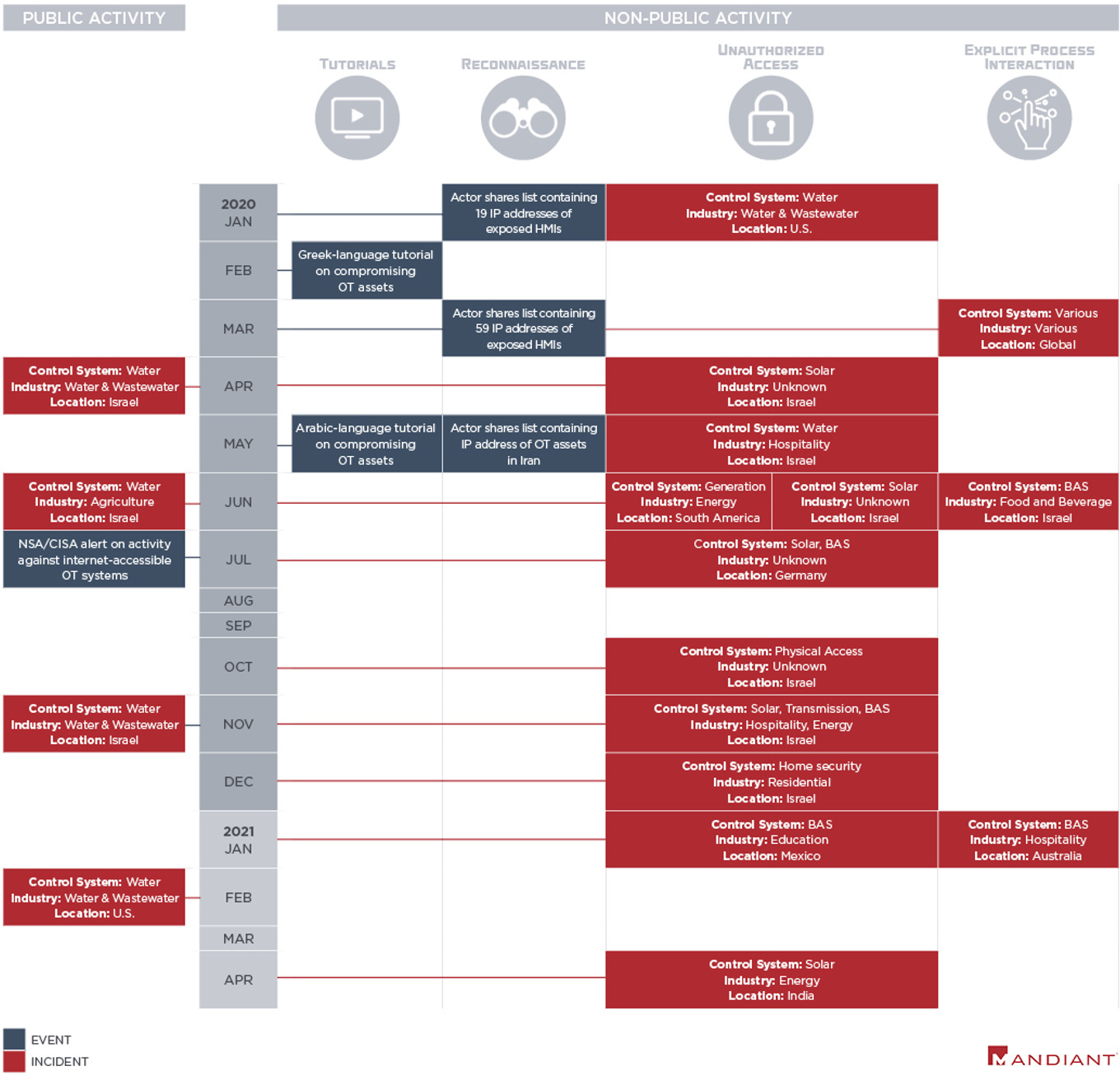

Mandiant は、過去数年間、インターネットにアクセス可能な OT 資産の侵害が増加していることを観察してきました。このブログ投稿では、これまで公開されていなかったセキュリティ侵害について説明し、それらを一般に知られているインシデントと並べて説明します。これらのインシデントのいずれも、物理的な世界に大きな影響を与えるようには見えませんが、その頻度と相対的な重大度が高まっているため、考えられるリスクと影響を分析する必要があります。

Mandiant の OT セキュリティ プラクティスの詳細については、当社の Web サイトにアクセスするか、直接お問い合わせいただき、 Mandiant サービスまたは脅威インテリジェンスをリクエストしてください。

インターネットに公開された OT の侵害の頻度が増加している

Mandiant は少なくとも 2012 年以降、インターネットに公開された OT システムへのアクセスを共有または販売していると主張する攻撃者を監視してきましたが、ここ数年でインシデントの頻度と相対的な重大度が大幅に増加していることがわかりました。私たちが観察する最も一般的な活動は、攻撃者が公開された OT システムから金を稼ごうとするものですが、単に知識と専門知識を共有している攻撃者も見られます。最近では、広く知られている戦術、技法、手順 (TTP) や汎用ツールを利用して、インターネットに公開された資産にアクセス、対話、またはそこから情報を収集する、より洗練度の低い脅威活動が観察されています。過去。

この高度度の低い脅威活動は、太陽エネルギー パネルや水制御システムから、教育機関や個人住宅のビルディング オートメーション システム (BAS) やホーム セキュリティ システムに至るまで、さまざまな業界のさまざまな標的に影響を与えています。一部の重要なインフラストラクチャ ターゲットは本質的に非常に機密性が高いものですが、他のターゲットはリスクがほとんどありません。

次のタイムラインは、Mandiant が 2020 年から 2021 年初頭にかけて観測した、公開されていた以前に公開されていなかった OT 侵害の一部を示しています。アクター自身によって提供されます。

洗練度の低い OT 脅威活動はさまざまな形態をとる可能性がある

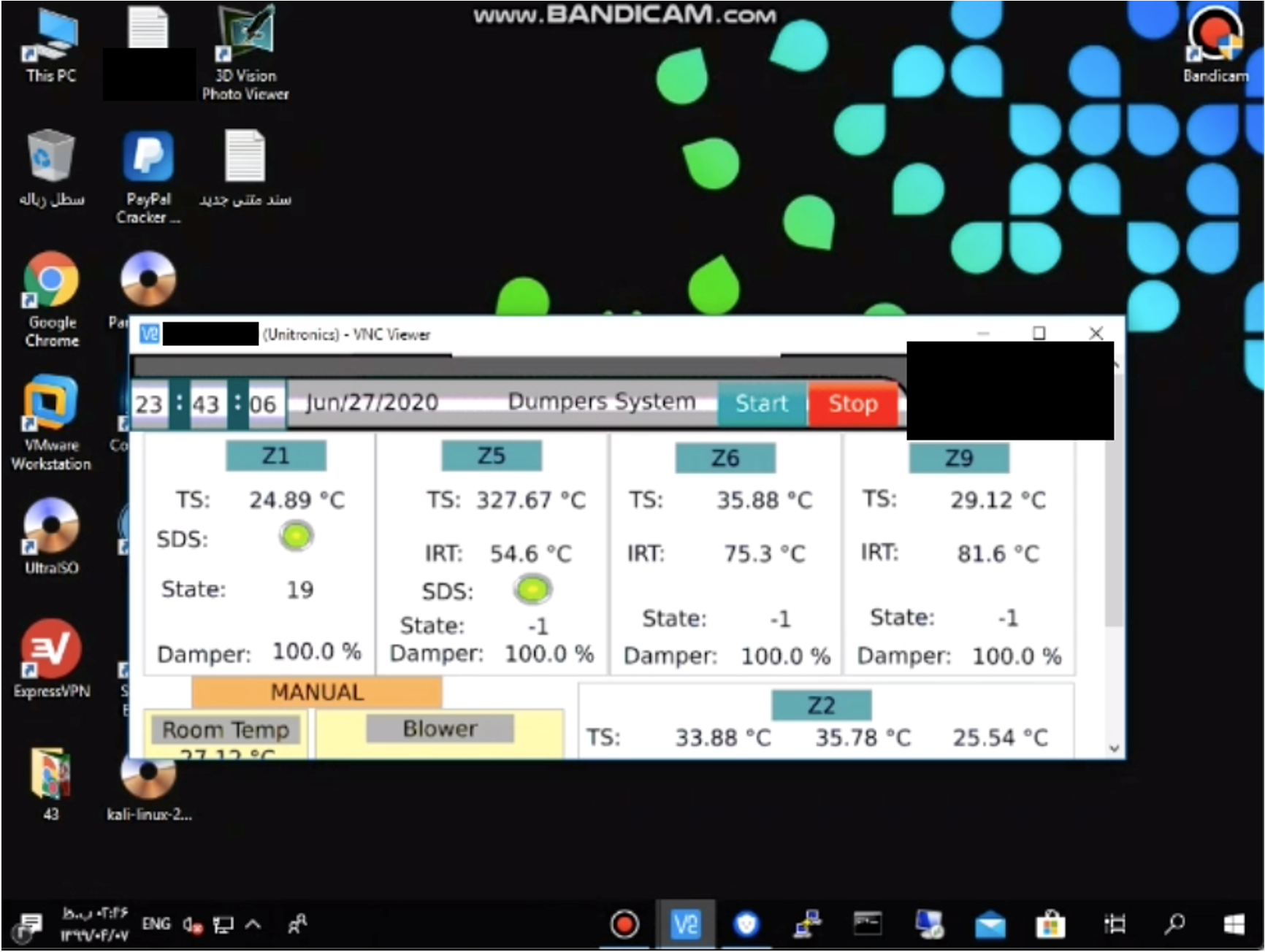

高度度の低い侵害で観察される一貫した特徴は、仮想ネットワーク コンピューティング (VNC) 接続などのセキュリティで保護されていないリモート アクセス サービスを攻撃者が最も頻繁に悪用して、侵害された制御システムにリモート アクセスすることです。ヒューマン マシン インターフェース (HMI) などのグラフィカル ユーザー インターフェース (GUI) は、複雑な産業プロセスのユーザー フレンドリーな表現を提供するため、プロセス指向の OT 攻撃の容易な成果となります。プロセスの知識。多くの場合、攻撃者は、GUI の画像、IP アドレス、システムのタイムスタンプ、およびビデオを介して、制御プロセスが侵害された証拠を示しました。

高度度の低い攻撃者が HMI にアクセスし、制御プロセスを操作する

2020 年 3 月、マイクロソフトは、北米、西ヨーロッパ、中央ヨーロッパ、および東アジアの数十の制御システムを侵害したと主張する攻撃者によって共有された一連のスクリーンショットを分析しました。画像のタイムスタンプに基づいて、攻撃者は 5 日間にわたってこれらの資産への不正アクセスを取得したようです。俳優はまた、オランダ語の温度制御システムとの明示的なやり取りを示す低品質の携帯電話のビデオを共有しました.

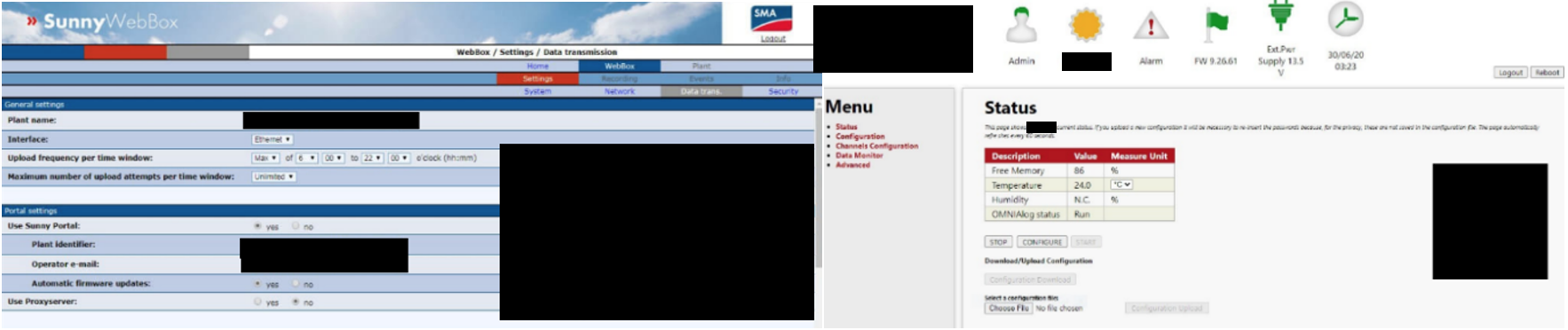

この種の活動の多くは日和見的な性質のものですが、政治的動機によって引き起こされるものもあります。たとえば、ソーシャル メディアの投稿で反イスラエル/親パレスチナのレトリックを頻繁に使用するハクティビスト グループが、太陽エネルギー資産やさまざまなアプリケーションに使用されるデータロガーの Web サーバーなど、イスラエルの OT 資産を侵害したことを示す画像を共有しているのを見てきました。採掘探査やダム監視など (図 2)。

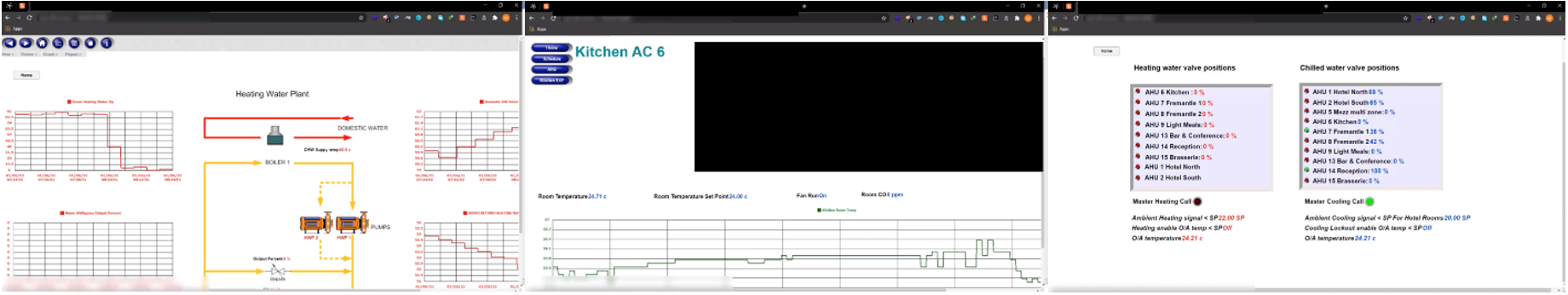

一部の攻撃者は、侵害された制御システムとの相互作用を特に熱心に示しているようです。 1 人の攻撃者が複数の画面録画を共有し、自分のデスクトップからのリモート接続を介して、侵害された HMI に任意の設定値を変更しました。この脅威アクターによって侵害された被害者の多くは中小企業であると思われますが、ある時、このグループは主要な国際ホテル チェーンに属するオーストラリアのホテルの BAS へのアクセスに成功したようです (図 3)。

一部のアマチュア俳優は、限られた OT の専門知識を示しています

私たちが追跡している一部の攻撃者は、侵入した OT 資産についての理解が限られているか、単に悪評を得ようとしているだけだとコメントしました。たとえば、ある脅威アクターは、侵害されたとされるドイツ語の鉄道制御システムのスクリーンショットを共有しました。スクリーンショットの逆画像検索を実施し、アセットが鉄道模型セット用に設計された ECoS 50210 コマンド ステーションの Web インターフェイスであることを特定しました (図 4)。

別のグループは、イスラエルの「ガスシステム」を危険にさらすことによってイランのミサイル施設での爆発に報復したと主張したとき、同様の失言をしました。彼らの操作のビデオは、彼らがイスラエルのラマト・ハシャロンにあるレストランに設置されたキッチンの換気システムを実際に侵害したことを示していました (図 5)。

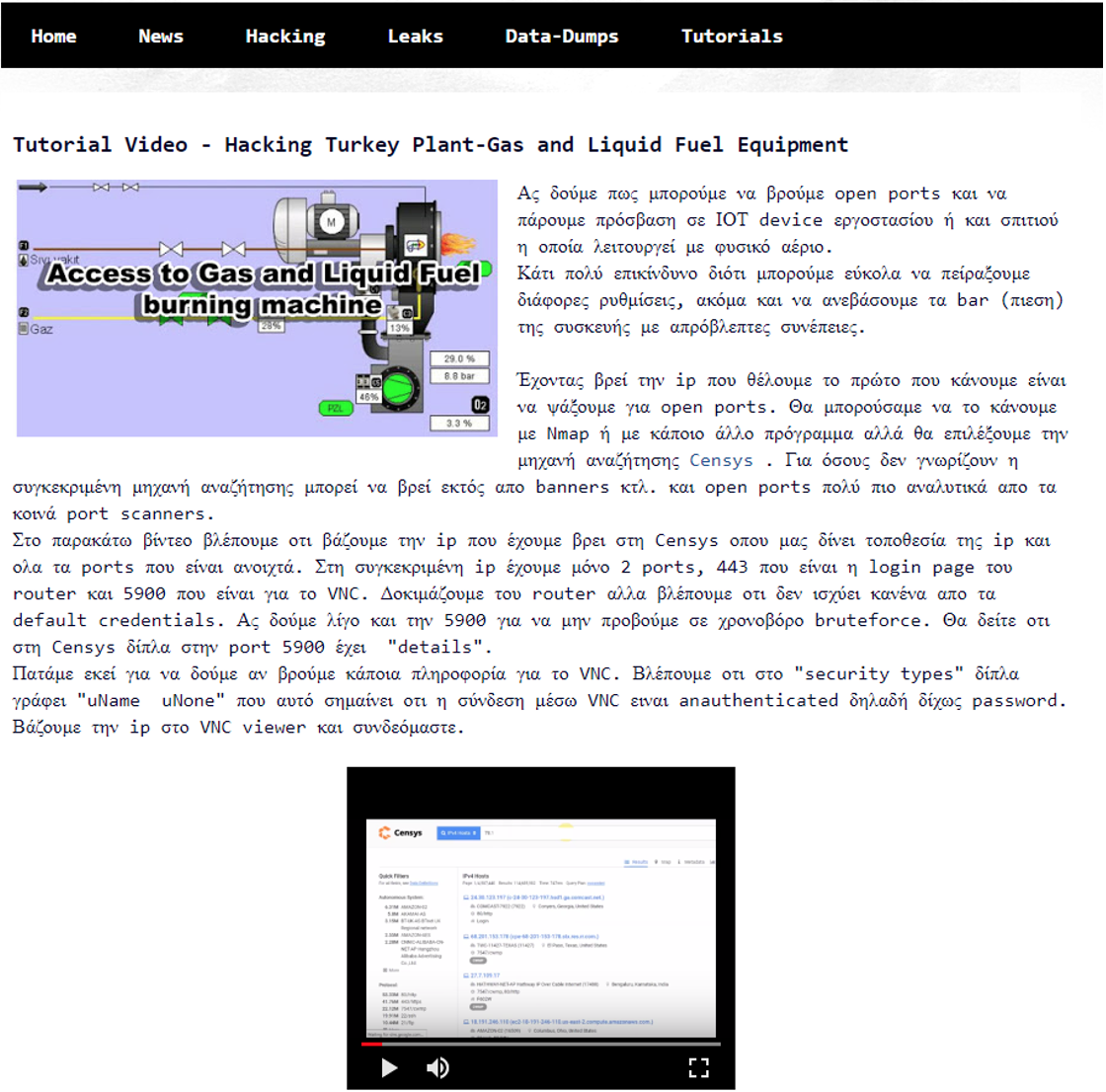

低高度な OT 脅威活動は、ハクティビストのチュートリアルでサポートされています

いくつかの例では、ハクティビスト集団の一部として活動している攻撃者がチュートリアルを作成して共有し、インターネットでアクセス可能な OT 資産を特定して侵害する方法について、アフィリエイトや同情的な関係者に指示しました。チュートリアルでは通常、VNC ユーティリティを使用して、Shodan または Censys のポート 5900 の検索で特定された IP アドレスに接続するなどの簡単な方法論が説明されています。 OT システムは、同様の Shodan クエリとリモート アクセス ツールを表示する攻撃者の Web ブラウザ タブも示しました。

洗練度の低い OT の侵害によるリスクの増大

私たちが観察する洗練度の低いインシデントはそれぞれ固有のものであり、さまざまなレベルのリスクをもたらします。通常は、攻撃者の以前の仕事と評判、標的の業界、侵害されたプロセスの性質などを調べることによって決定します。高度度の低いインシデントは、一般的に物理環境に影響を与えるようには見えませんが、以下の理由から依然として懸念事項です。

- 各インシデントは、脅威アクターに、基盤となるテクノロジー、物理プロセス、運用などの OT について詳しく学ぶ機会を提供します。これらの機会は、敵の能力を高め、彼らの商売を強化することができます。

- OT 環境への単純な侵入であっても、主にセキュリティ慣行が成熟していない業界や組織の場合、物理プロセスが中断されるリスクがあります。侵入の数が増えると、プロセス中断のリスクも高まります。

- これらのインシデントが公表されることで、OT に対するサイバー オペレーションが正常化され、他の攻撃者がこれらのシステムをますます標的にしたり影響を与えたりする可能性があります。これは、より資金力のある金銭目的のグループやランサムウェア オペレーターによる OT 活動の増加と一致しています。

セキュリティのベスト プラクティスと状況認識により、洗練度の低い侵害を防ぐことができます

高度度の低い侵害に対する防御は、セキュリティのベスト プラクティスを実装し、資産とデータの脅威への露出に関する状況認識を得ることが最善の方法です。この活動を防御するためのセキュリティ制御を実装することは、複雑な OT の脅威が人々やインフラストラクチャの安全にリスクをもたらす前に防止および特定しようとする成熟したセキュリティ プログラムの基盤でもあります。

- 可能であれば、公開ネットワークから OT 資産を削除します。リモート アクセスが必要な場合は、アクセス制御を展開し、異常なアクティビティのトラフィックを監視して、意図しない相互作用を最小限に抑え、資産情報を保護します。

- 使用されていないサービスの無効化、デフォルトの資格情報の変更、資産構成の見直し、アクセス用のホワイトリストの作成など、一般的なネットワーク強化技術をリモート アクセス デバイスやエッジ デバイスに適用します。

- Shodan や Censys などのオンライン スキャナーを使用して、関連するアセットが検出可能かどうかを判断します。知識豊富なセキュリティ研究者のサポートを活用して、露出した資産と漏洩した情報を特定します。 Mandiant Threat Intelligence は、組織がインターネットに公開された資産と情報を特定するのに役立つサブスクリプション コンテンツ、カスタム分析、およびブラック ボックス評価を提供します。

- サイバー フィジカル システムとOT エクスプロイトの開発に対する脅威アクターの関心について、状況認識を維持します。特に、組織、サード パーティ プロバイダー、または相手先商標製造会社 (OEM) に注意を向けます。

- HMI およびその他の制御システム資産を構成して、許容可能な入力範囲を強制し、危険な変数状態を禁止します。 Web アプリケーションのセキュリティと同様に、自動化プログラマーはすべてのオペレーター入力を悪意のある可能性があるものとして扱い、オペレーター入力が許容範囲内であることを検証することによってセキュリティ保証を得る必要があります。

Mandiant の OT セキュリティ プラクティスの詳細については、当社の Web サイトにアクセスするか、直接お問い合わせいただき、 Mandiant サービスまたは脅威インテリジェンスをリクエストしてください。

Comments