Europol は、ドイツとウクライナの法執行機関が、DoppelPaymer ランサムウェア グループの中心メンバーと思われる 2 人の個人を標的にしたと発表しました。

この作戦は、2 月に両国の複数の場所を襲撃することで構成され、ユーロポール、FBI、オランダ警察も関与した協調的な取り組みの結果でした。

「ドイツの警官が、DoppelPaymer ランサムウェア グループで重要な役割を果たしたと考えられているドイツ人の家を家宅捜索しました」とEuropol は本日公開されたプレス リリースで通知します。

同機関は、ロシアの侵略により「ウクライナの現在の非常に困難な治安状況にもかかわらず」、同国の警察官は「ドッペルペイマーの中核グループのメンバーでもあると考えられているウクライナ国民を尋問した」と記している。

ドイツの警官は、「DoppelPaymer ランサムウェア グループで重要な役割を果たした」と考えられているドイツ人の家を強制捜査しました。ウクライナでは、警察がキエフとハリコフの 2 か所を捜索しました。

電子機器が押収され、捜査官と IT 専門家が法医学的証拠を調べています。

Europol の 3 人の専門家もドイツに派遣され、Europol のデータベースからの情報と運用情報をクロスチェックし、分析、暗号追跡、およびフォレンジック作業を支援しています。

「このデータと他の関連する事件の分析は、さらなる調査活動を引き起こすことが期待されています」とユーロポールは言います.この調査により、ランサムウェア グループの他のメンバーや、マルウェアを展開して身代金を要求した世界中の関連会社が明らかになる可能性があります。

DoppelPayment ランサムウェア

DoppelPaymer ランサムウェア オペレーションは、2019 年に重要なインフラストラクチャ組織と大企業を標的として出現しました。

2020 年、脅威アクターは被害者のネットワークからデータを盗み始め、盗んだファイルを Tor ネットワークのリーク サイトに公開すると脅迫する二重恐喝手法を採用しました。

Europol は、2019 年 5 月から 2021 年 3 月までの間に、米国に拠点を置く被害者だけで、DoppelPaymer に少なくとも 4,240 万ドルを支払ったと推定しています。ドイツ当局は、企業がランサムウェア ギャングの標的となった 37 件のケースも確認しています。

DoppelPaymer マルウェアは、BitPaymer ランサムウェアに基づいています。ファイル暗号化の脅威は、悪名高い Emotet ボットネットによってプッシュされた Dridex マルウェアを介して配信されました。

感染経路は、悪意のある VBS または JavaScript コードを含むドキュメントを含むスピア フィッシング メールでした。攻撃者は、正規のツールである Process Hacker も使用して、被害者のシステムで実行されているセキュリティ関連の製品を終了させました。

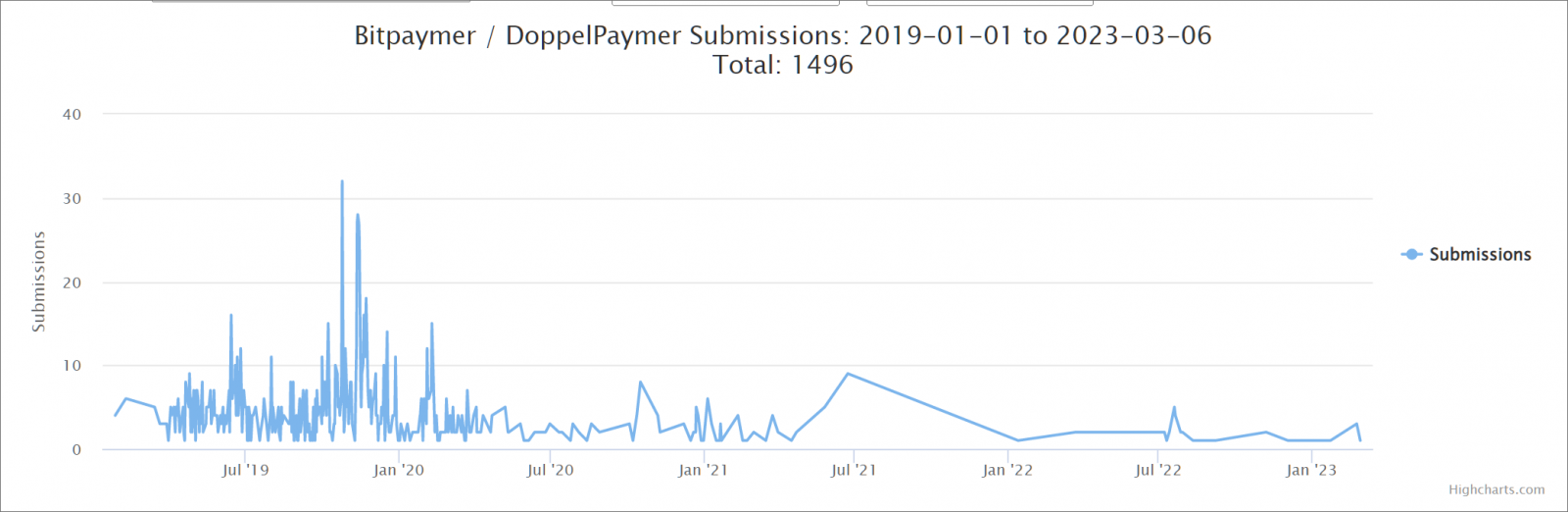

2021 年 7 月に法執行機関から逃れようとして、この作戦は「Grief」(Pay or Grief)と改称されましたが、攻撃はよりまばらになりました。

ソース: ID-ランサムウェア

DoppelPaymer の著名な被害者の中には、 Kia Motors America 、ペンシルベニア州のデラウェア郡 ( 50 万ドルの身代金を支払った)、ラップトップ メーカーのCompal 、ニューカッスル大学 ( ファイルが漏洩)、電子機器大手のFoxconn 、オランダ研究評議会 ( NWO ) などがあります。

DoppelPaymer ランサムウェアのオペレーターは、被害者に身代金の支払いを強制するために、被害者がプロの交渉者と契約してロックされたデータを回復するためのより良い価格を取得した場合、復号化キーを消去すると脅迫しました。

しかし、攻撃の頻度は減少し、ギャングが漏洩サイトを維持できなくなりました。

Comments