Conti ランサムウェアの修正版の復号化ツールは、何百人もの被害者が無料でファイルを回復するのに役立つ可能性があります。

このユーティリティは、昨年 3 月に Conti のソース コードが流出した後に出現したランサムウェアで暗号化されたデータを処理します [ 1、2 ]。

暗号化された数百の被害者

サイバーセキュリティ企業 Kaspersky の研究者は、攻撃者が Conti ランサムウェアの修正版から 258 個の秘密鍵のキャッシュを公開したフォーラムでリークを発見しました。

この亜種は、一部の研究者が MeowCorp として追跡しているランサムウェア グループによって、過去 1 年間にさまざまな民間および公的組織に対する攻撃に使用されていました。

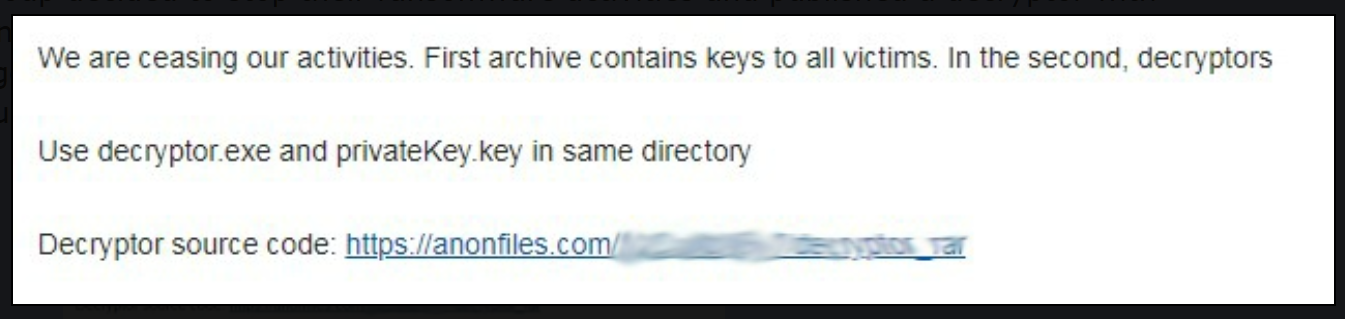

ランサムウェアの研究者であるAmigo-A は、攻撃者が 2022 年 2 月にロシア語圏のフォーラムでデータを公開したと語っています。このデータには、復号化キー、復号化プログラムの実行可能ファイル、および復号化プログラムのソース コードを含むアーカイブへのリンクが含まれていました。

ソース: アミーゴ-A

Kaspersky はキーを分析し、2022 年 12 月に発見された Conti の亜種に関連付けられていることを発見しました。

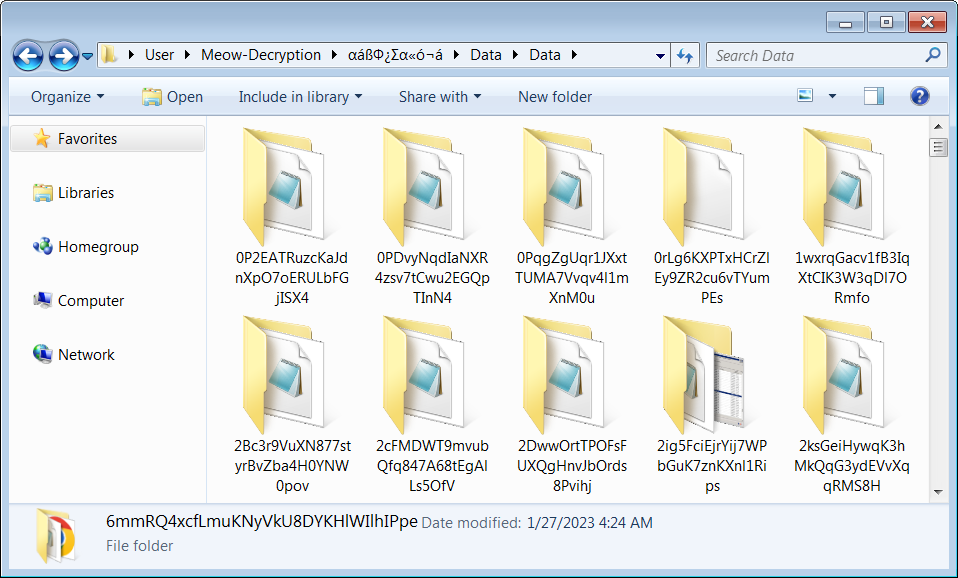

「漏洩した秘密鍵は 257 のフォルダーにあります (これらのフォルダーの 1 つだけに 2 つのキーが含まれています)」と、Kaspersky は本日のプレスリリースで述べています。

ソース:

は、これらの攻撃で使用された Conti ベースの暗号化プログラムが、特にロシアの組織を標的にしていることを知りました。

研究者は、一部のフォルダーには、以前に生成された復号化ツールと他のファイル (写真や文書など) が含まれていたと付け加えています。

34 のフォルダに民間企業と政府機関の名前が含まれており、攻撃者が被害者ごとに別々のフォルダを保持していたことを示唆しています。

これとリークで利用可能な復号化ツールの数に基づいて、Kaspersky は、改変された Conti 株が 257 人の被害者を暗号化するために使用され、そのうち 14 人がロックされたデータを回復するために攻撃者に支払ったと推測できると述べています。

Kaspersky は、復号化コードと 258 個の秘密鍵をRakhniDecryptorに追加しました。これは、20 を超えるランサムウェアによって暗号化されたファイルを復元できるツールです。

Kaspersky によると、デクリタは、次の名前パターンと拡張子を使用する、変更された Conti 亜種によって暗号化されたファイルを復元できます。

- <ファイル名>.KREMLIN

- <file_name>.RUSSIA

- <ファイル名>.PUTIN

Conti ランサムウェアの終焉

約 3 年間、Conti ギャングは、大規模な組織を標的とし、ロックしたデータを復号化するために多額の身代金を要求する、最も活発で収益性の高いランサムウェアをサービスとして実行する活動の 1 つを実行しました。

Ryuk ランサムウェアの後継と考えられている Conti の活動は 2019 年 12 月に始まり、TrickBot オペレーターの助けを借りて、2020 年 7 月までに支配的な脅威になりました。

ギャングは 1 年間衰えることなく大混乱を引き起こし、被害者に身代金の支払いを強制するための新しい戦術 (データの盗難、漏洩サイトなど) を採用しました。

2021 年 8 月、 不満を抱いたコンティのアフィリエイトが、ギャングの攻撃方法とトレーニング マニュアルとともに、グループ メンバーの一部に関する情報を漏らしました。

昨年 2 月のロシアのウクライナ侵攻は、中核メンバーがロシア側についたため、内部摩擦をさらに引き起こしました。

これにより、オペレーションを詮索していた研究者が、Conti のオペレーターと関連会社の間で交換された数千のメッセージを漏えいさせました。

この研究者の復讐は、ランサムウェアの暗号化ツール、復号化ツール、ビルダー、および管理パネルのソース コードを漏えいすることで、 3月まで続きました [ 1、2 ]。

運用が崩壊するのにそれほど時間はかかりませんでした。2022 年 5 月、Conti のチーム リーダーはインフラストラクチャをオフラインにし、ブランドが存在しなくなったことを発表しました。

コンティのリーダーは恐喝ビジネスの他のギャングと提携し、他のメンバーは他のランサムウェア作戦に移行しました。

米国政府は、Conti が最も儲かるランサムウェア オペレーションの 1 つであると評価しており、何千人もの犠牲者を出し、1 億 5000 万ドル以上の身代金を支払っています。

米国企業に与えられた損害により、米国国務省は、コンティのリーダーと関連会社を特定し、その場所を突き止めた情報に対して、最大 1,500 万ドルの報奨金を提供することを決定しました。

Comments