Clop ランサムウェア ギャングは、GoAnywhere MFT セキュア ファイル転送ツールのゼロデイ脆弱性を悪用した最近の攻撃の背後にいると主張し、130 を超える組織からデータを盗んだと述べています。

現在CVE-2023-0669として追跡されているセキュリティ上の欠陥により、攻撃者は、管理コンソールがインターネット アクセスに公開されている状態で、パッチが適用されていない GoAnywhere MFT インスタンスでリモート コードを実行できます。

Clop から連絡があり、このバグを標的としたエクスプロイトに対して脆弱なサーバーに侵入した後、10 日間にわたってデータを盗んだとされています。

彼らはまた、被害者のネットワークを横方向に移動し、ランサムウェアのペイロードを展開してシステムを暗号化することができると主張しましたが、それをしないことに決め、侵害された GoAnywhere MFT サーバーに保存されているドキュメントのみを盗みました.

ギャングは、攻撃がいつ始まったのか、すでに被害者を強要し始めていたのか、どのような身代金を要求しているのかを尋ねられたとき、証拠の提供や主張に関する詳細の共有を拒否しました.

Clop の主張を独自に確認することはできず、Fortra は CVE-2023-0669 の悪用とランサムウェア グループの主張に関する詳細情報を求める電子メールに返信していません。

しかし、Huntress Threat Intelligence Manager の Joe Slowik は、TrueBot マルウェア ダウンローダが展開された攻撃を調査する際に、 GoAnywhere MFT 攻撃を、過去に Clop ランサムウェアを展開したことで知られる脅威グループ TA505 に関連付けました。

「リンクは信頼できるものではありませんが、Truebot の活動と展開メカニズムの分析は、TA505 と呼ばれるグループへのリンクを示しています。Clop と呼ばれるランサムウェア ファミリーの配布者は、さまざまなエンティティからの報告により、Silence/Truebot の活動を TA505 の活動に関連付けています」と Slowik 氏は述べています。 .

「観測されたアクションと以前のレポートに基づいて、ハントレスが観測したアクティビティはランサムウェアの展開を意図したものであり、同じ目的で GoAnywhere MFT の日和見的な悪用がさらに行われる可能性があると、ある程度の確信を持って結論付けることができます。」

安全なファイル転送ツールの脆弱性が悪用される

GoAnywhere MFT の開発者である Fortra (以前は HelpSystems として知られていた) は先週、この脆弱性が実際にゼロデイとして悪用されていることを顧客に明らかにしました。

月曜日には、概念実証のエクスプロイトもオンラインでリリースされ、脆弱なサーバーで認証されていないリモート コードを実行できるようになりました。

同社は翌日、顧客が攻撃の試みからサーバーを保護できるように、 緊急のセキュリティ更新プログラムを発行しました。

それ以来、Fortra は木曜日にサポート Web サイト (ユーザー アカウントでログインした後にのみアクセス可能) で別の更新を公開し、MFTaaS インスタンスの一部も攻撃で侵害されたと述べています。

Fortra 氏は、「権限のない者が、これまで知られていなかったエクスプロイトを介してシステムにアクセスし、権限のないユーザー アカウントを作成したことを確認しました」と述べています。

「これに対処するための措置の一環として、十分な注意を払って、一時的なサービス停止を実施しました。サービスは、緩和策が適用され、各環境内で検証されるため、顧客ごとに引き続き復元されます.

「私たちは顧客と直接協力して、個々の潜在的な影響を評価し、緩和策を適用し、システムを復元しています。」

CISA はまた、金曜日に CVE-2023-0669 GoAnywhere MFT 脆弱性を既知の悪用された脆弱性カタログに追加し、連邦機関に今後 3 週間以内 (3 月 3 日まで) にシステムにパッチを適用するよう命じました。

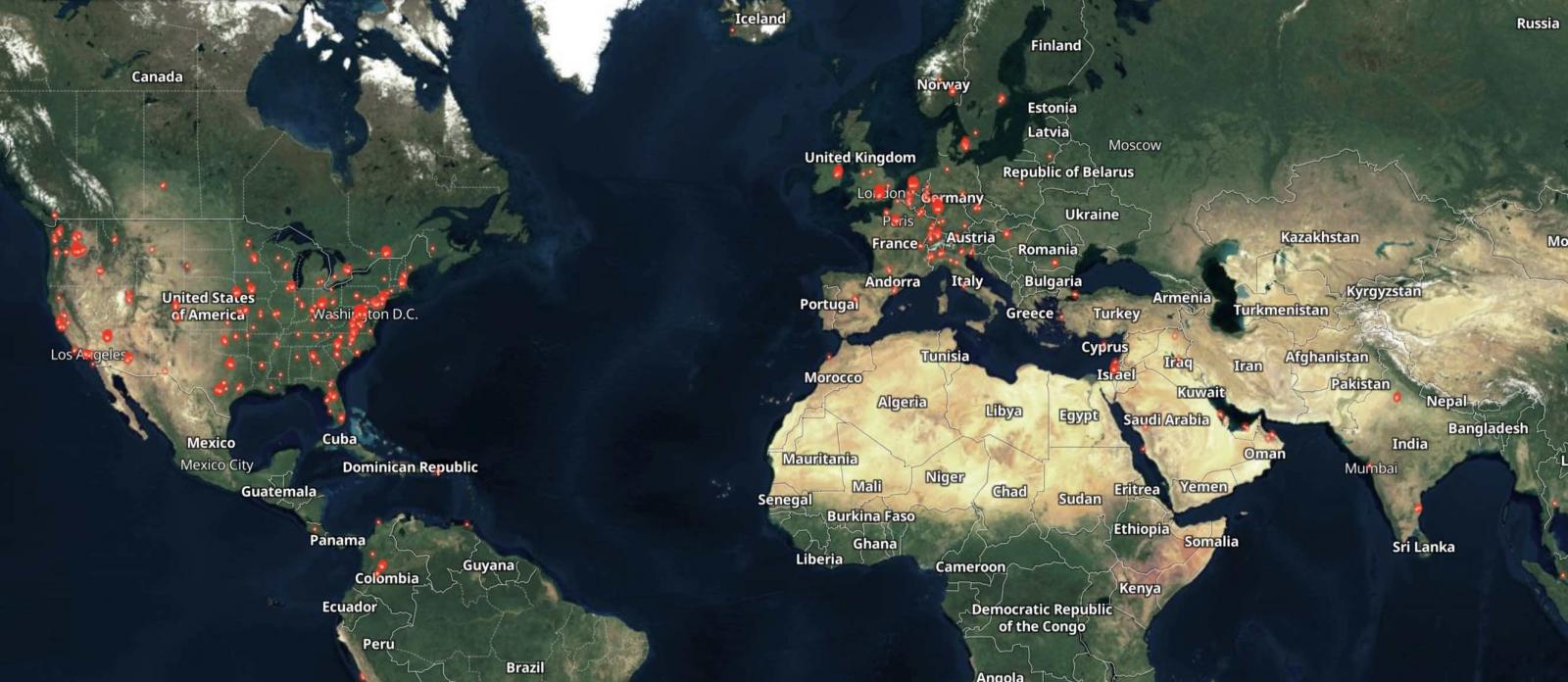

Shodan は1,000 を超える GoAnywhere インスタンスがオンラインで公開されていることを示していますが、ポート 8000 および 8001 (脆弱な管理コンソールで使用されるもの) には 135 しかありません。

クロップのアクセルリオン恐喝攻撃

クロップがデータを盗むために GoAnywhere MFT ゼロデイを使用したとされる手法は、2020 年 12 月に彼らが使用した戦術と非常によく似ており、 Accellion FTA のゼロデイ脆弱性を発見して悪用し、約 100 社のデータを盗みました。

当時、企業は、データが公開されるのを避けるために、身代金として 1,000 万ドルを要求する電子メールを受け取っていました。

2020 年の Accellion 攻撃では、Clop のオペレーターが、Accellion のレガシー ファイル転送アプライアンス (FTA) を使用して、著名な企業から大量のデータを盗みました。

Clop によってサーバーがハッキングされた組織には、 エネルギー大手の Shell 、 スーパーマーケットの大手 Kroger 、 サイバーセキュリティ会社の Qualys 、および世界中の複数の大学 (たとえば、 スタンフォード大学医学部、コロラド大学、マイアミ大学、メリーランド大学ボルチモア校 (UMB) など) が含まれます。 、およびカリフォルニア大学)。

2021 年 6 月、Clop ランサムウェア ギャングにサービスを提供していた 6 人のマネー ロンダラーがウクライナで逮捕された際、Operation Cyclone というコードネームの国際法執行作戦の後、Clop のインフラストラクチャの一部がシャットダウンされました。

このギャングは、少なくとも 2019 年以降、世界中でランサムウェア攻撃にも関与しています。 Clop によってサーバーが暗号化された被害者には、 マーストリヒト大学、 Software AG IT 、 ExecuPharm 、 Indiabulls などがあります。

2 月 10 日 15:25 EST の更新:ハントレスが GoAnywhere MFT 攻撃と、Clop ランサムウェアを展開することで知られる脅威アクターとの間を作ったことを示すセクションを追加しました。

Comments