新しい「File Archivers in the Browser」フィッシング キットは、偽の WinRAR または Windows ファイル エクスプローラー ウィンドウをブラウザーに表示して、ユーザーに悪意のあるファイルを起動させることで ZIP ドメインを悪用します。

今月初め、 Google は、Web サイトや電子メール アドレスをホストするために、bleepingcomputer.zip などの ZIP TLD ドメインを登録する機能の提供を開始しました。

TLD のリリース以来、それが間違いであり、ユーザーにサイバーセキュリティのリスクをもたらす可能性があるかどうかについて、 かなりの議論が行われてきました。

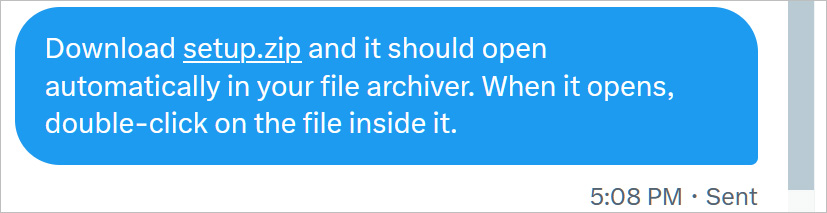

一部の専門家はこの懸念は大げさだと考えているが、主な懸念は、一部のサイトが setup.zip などの「.zip」で終わる文字列を、マルウェア配信やフィッシング攻撃に使用される可能性のあるクリック可能なリンクに自動的に変換することだ。

たとえば、setup.zip というファイルをダウンロードするための指示を誰かに送信すると、Twitter は自動的に setup.zip をリンクに変換し、ファイルをダウンロードするにはそのファイルをクリックする必要があると人々に思わせます。

ソース:

そのリンクをクリックすると、ブラウザは https://setup.zip サイトを開こうとし、別のサイトにリダイレクトされたり、HTML ページが表示されたり、ファイルのダウンロードを求められたりする可能性があります。

ただし、すべてのマルウェア配信やフィッシング キャンペーンと同様に、まずユーザーにファイルを開くように説得する必要があり、これは困難な場合があります。

ブラウザ上のファイルアーカイバ

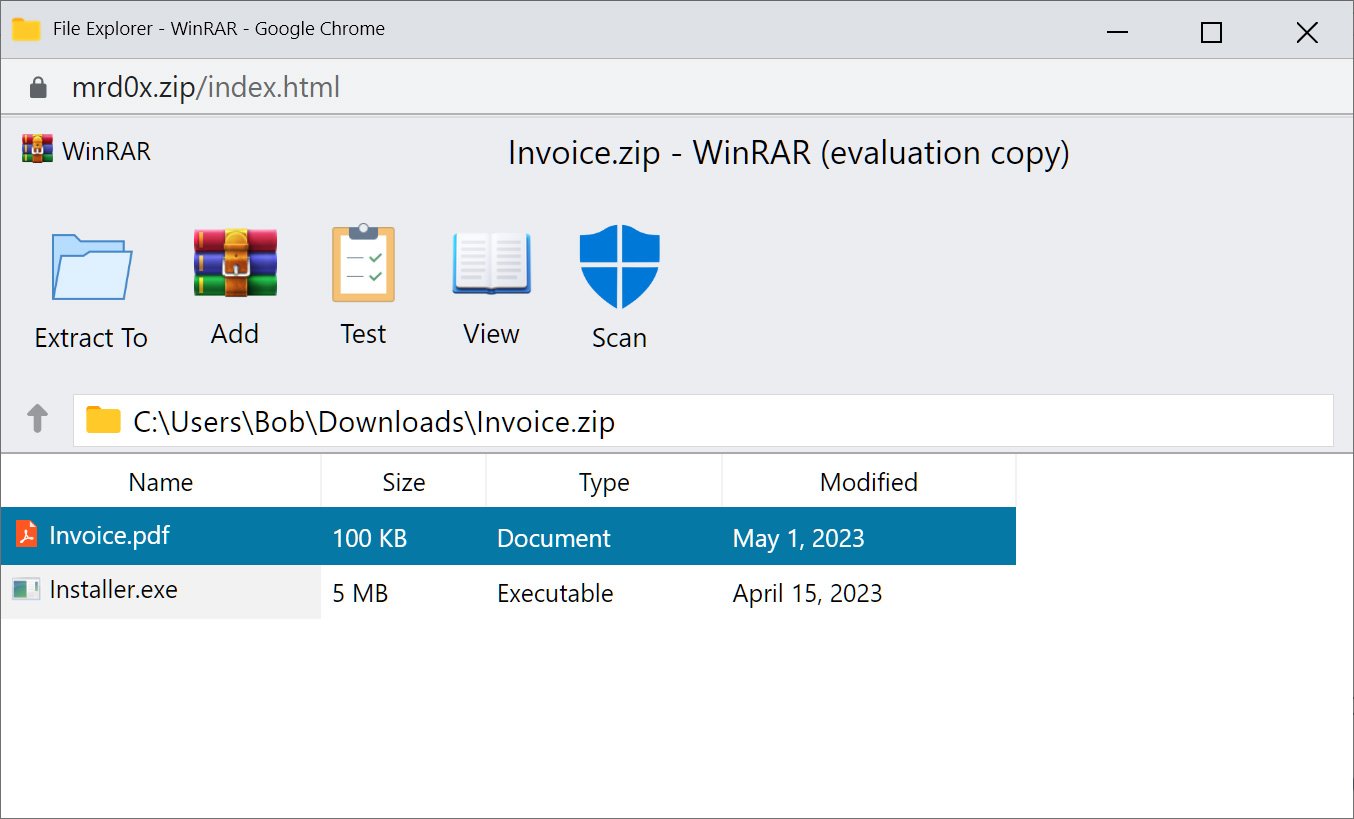

セキュリティ研究者のmr.d0x は、ZIP ドメイン上に表示される偽のブラウザ内 WinRar インスタンスとファイル エクスプローラー ウィンドウを作成して、ユーザーを騙して .zip ファイルを開いていると思わせることができる巧妙なフィッシング ツールキットを開発しました。

「このフィッシング攻撃では、ブラウザ内でファイル アーカイバ ソフトウェア (WinRAR など) をシミュレートし、.zip ドメインを使用してより正当なものに見せかけます」と研究者による 新しいブログ投稿では説明されています。

と共有されたデモでは、このツールキットを使用して、.zip ドメインを開いたときにブラウザに偽の WinRar ウィンドウを直接埋め込むことができ、ユーザーが ZIP アーカイブを開いてその中のファイルを見ているように見せかけることができます。

ブラウザに表示すると見栄えがよくなりますが、以下に示すように、アドレス バーとスクロールバーを削除して WinRar ウィンドウのように見えるものを画面上に残すことができるため、ポップアップ ウィンドウとしても輝きます。

ソース:

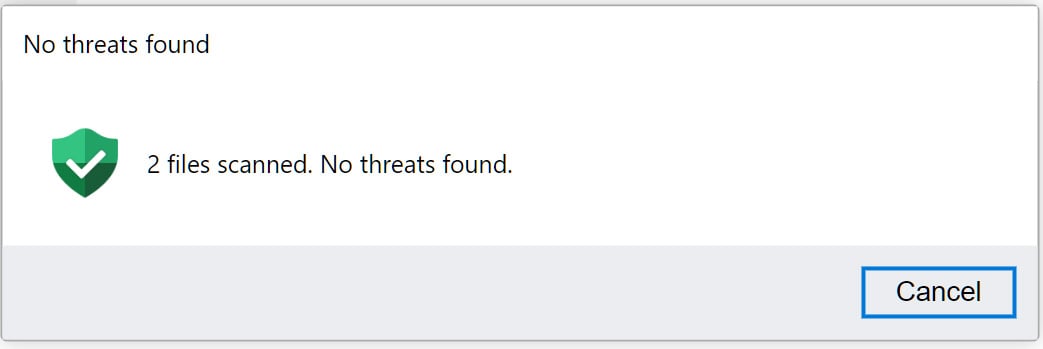

偽の WinRar ウィンドウをさらに説得力のあるものにするために、研究者らは偽のセキュリティ スキャン ボタンを実装しました。このボタンをクリックすると、ファイルがスキャンされ、脅威は検出されなかったことが表示されます。

ソース:

このツールキットは引き続きブラウザーのアドレス バーを表示しますが、一部のユーザーをだましてこれが正規の WinRar アーカイブであると思わせる可能性があります。さらに、クリエイティブな CSS と HTML を使用して、ツールキットをさらに改良できる可能性があります。

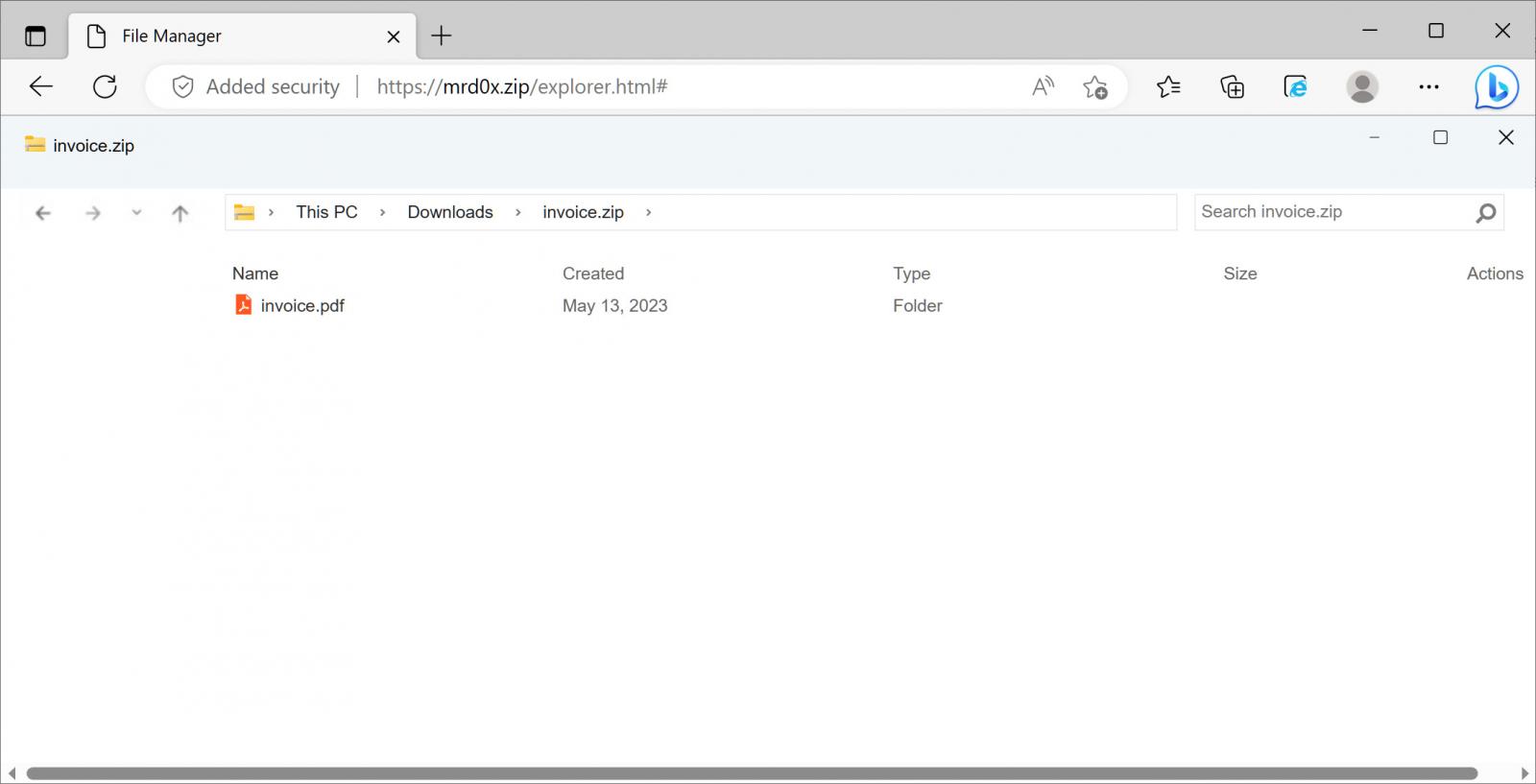

mr.d0x は、ZIP ファイルを開いたふりをしてブラウザ内に偽の Windows ファイル エクスプローラーを表示する別の亜種も作成しました。このテンプレートは進行中の作業であるため、いくつかの項目が不足しています。

ソース:

フィッシングツールキットの悪用

mr.d0x は、このフィッシング ツールキットは資格情報の盗難とマルウェア配信の両方に使用できると説明しています。

たとえば、ユーザーが偽の WinRar ウィンドウで PDF をダブルクリックすると、訪問者が別のページにリダイレクトされ、ファイルを適切に表示するためのログイン資格情報の入力を求める可能性があります。

このツールキットは、クリックすると代わりに同様の名前の .exe をダウンロードする PDF ファイルを表示することで、マルウェアを配信するために使用することもできます。たとえば、偽のアーカイブ ウィンドウには document.pdf ファイルが表示されますが、クリックされるとブラウザは document.pdf.exe をダウンロードします。

Windows はデフォルトではファイル拡張子を表示しないため、ユーザーはダウンロード フォルダーに PDF ファイルが表示されるだけで、それが実行可能ファイルであることに気付かずにダブルクリックする可能性があります。

特に興味深いのは、Windows がファイルを検索し、見つからない場合に検索された文字列をブラウザーで開こうとする方法です。その文字列が正当なドメインであれば、Web サイトが開かれます。それ以外の場合は、Bing の検索結果が表示されます。

一般的なファイル名と同じ zip ドメインを登録し、Windows で検索を実行すると、オペレーティング システムが自動的にブラウザでサイトを開きます。

そのサイトが「File Archivers in the Browser」フィッシング キットをホストしていた場合、WinRar が実際の ZIP アーカイブを表示しているとユーザーを騙す可能性があります。

この手法は、ZIP ドメインが悪用されて、巧妙なフィッシング攻撃やマルウェアの配信、資格情報の盗難がどのように行われるかを示しています。

mr.d0x は、MFA やブラウザ内ブラウザ技術をバイパスするためのフィッシングに VNC を使用するなど、これまでの巧妙なフィッシング ツールキットで知られています。脅威アクターは後者を使用してSteam 認証情報を盗みました。

Comments