セキュリティ研究者は、Atharvan と呼ばれるカスタム リモート アクセス トロイの木馬 (RAT) を含む独自のツールセットを使用して、材料研究部門の企業を標的とするハッキング グループを観察しました。

この脅威アクターは、ブロードコム企業であるシマンテックによって Clasiopa として追跡されており、そのアナリストはインドの脅威アクターを示す手がかりを発見しました。ただし、理論を裏付ける証拠がほとんどないため、帰属は不明のままです。

クシオパの攻撃詳細

特定の初期感染経路を示す強力なデータはありませんが、シマンテックの研究者は、Clasiopa がブルート フォースを使用して公開サーバーへのアクセスを取得していることを示唆するヒントを発見しました。

シマンテックは、攻撃者が侵入後に次のようなさまざまなアクションを実行していると報告しています。

- 侵害されたシステムの IP アドレスを確認する

- サービスを停止してエンドポイント保護製品を無効にする

- 特定のファイルをスキャンして ZIP アーカイブとして抽出できるマルウェアを展開する

- Sysmon ログとイベントログをクリアして、悪意のある活動の痕跡を消去する

- ファイル名を一覧表示するスケジュールされたタスク (「ネットワーク サービス」) を作成する

Symantec の調査により、Clasiopa はバックドアとともに、古い証明書で署名された Agile DGS や Agile FD などの正規のソフトウェアも使用していたことが明らかになりました。

ハッカーは、カスタムの Atharvan とオープンソースの Lilith RAT という 2 つのバックドアを利用して攻撃を行いました。後者は、コマンドの実行、PowerShell スクリプトの実行、侵害されたシステムでのプロセスの操作に使用できます。

Clasiopa はまた、カスタム プロキシ ツールと「Thumbsender」というユーティリティを使用しました。これは、ホスト上のファイルを一覧表示し、後で特定の IP アドレスに抽出できるデータベースにローカルに保存するユーティリティです。

アタルヴァンの能力

Atharvan は、Clasiopa が使用するツールの中で最も興味深いものです。これは、実際の他の攻撃では見られないカスタム バックドアであるためです。

実行されると、それ自体が複数のプロセスを実行するのを防ぐためにミューテックスを作成し、異常な場所である韓国のソウルにあるアマゾン ウェブ サービス インフラストラクチャにあるハードコーディングされたコマンド アンド コントロール (C2) アドレスに接続します。

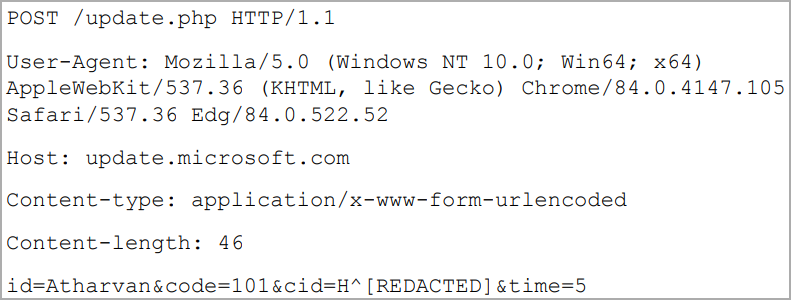

以下は、バックドアと C2 サーバーとの通信のサンプルです。これは、正当なホストとされる Microsoft の更新サーバーへの HTTP POST 要求としてフォーマットされています。

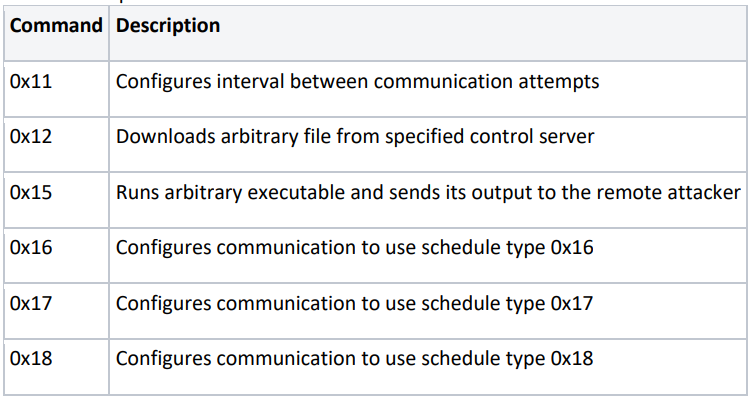

もう 1 つの珍しい機能は、C2 との定期的な通信を設定できることです。また、特定の曜日または月に接続を試行するように設定することもできます。

その機能に関しては、Atharvan は侵入先のコンピューターにファイルをダウンロードし、実行可能ファイルを実行し、コマンドを実行して、それらの出力を送り返します。

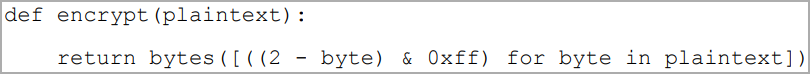

研究者は、C2 との Atharvan の通信は、平文の各バイトを値「2」で XOR して暗号文を生成する単純なアルゴリズムを使用して保護されていることに注目しています。これは強力な暗号化の結果を達成しませんが、マルウェアが一部のネットワーク トラフィック監視ツールを回避するのに役立ちます。

インドの脅威アクターを指し示すヒントは、研究者がカスタム バックドアで発見したヒンディー語のミューテックスです。「SAPTARISHI-ATHARVAN-101」、アタルヴァンは、ヴェーダ神話の伝説的な司祭、ブラフマーの息子、創造主を指しています。もう 1 つのヒントは、攻撃者が ZIP アーカイブに使用したパスワード「iloveindea1998^_^」です。

ただし、両方の手がかりは、誤った帰属のために植えられた偽旗である可能性が非常に高い.

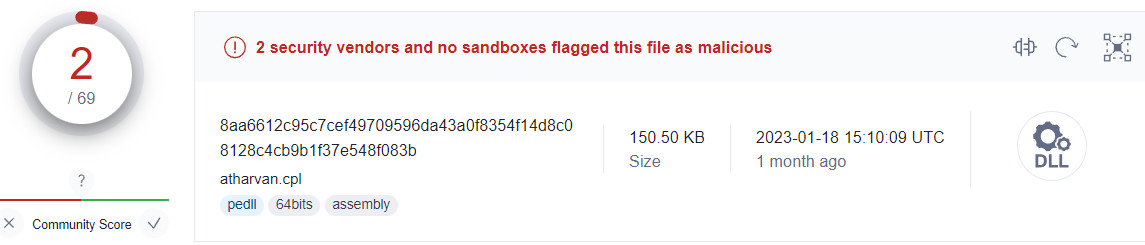

Atharvan バックドアは、現時点ではほとんど検出されていません。 VirusTotal スキャン プラットフォームで利用できるサンプルは 1 つだけで、2 つのアンチウイルス エンジンによって脅威としてマークされています。

Clasiopa の目的は現時点では不明ですが、サイバースパイ活動が攻撃の背後にあるようです。研究者は、攻撃者がアジアの被害者を標的にしていると述べています。

シマンテックのレポートは、Clasiopa に起因する悪意のあるキャンペーンで発見されたマルウェアの一連のハッシュを提供しています。

侵害の兆候には、2 つのバックドア (Atharvan と Lilith) のハッシュと、攻撃者が攻撃で使用したツールが含まれます。

Comments