テキサス州ダラス市はロイヤル ランサムウェア攻撃を受け、攻撃の拡散を防ぐために一部の IT システムをシャットダウンしました。

米国の国勢調査のデータによると、ダラスは米国で 9 番目に大きな都市で、人口は約 260 万人です。

地元メディアは、ランサムウェア攻撃の疑いがあるため、月曜日の朝、市の警察の通信と IT システムがシャットダウンされたと報じました。

これにより、911 のディスパッチャは、コンピュータ支援のディスパッチ システムを介して提出するのではなく、受け取ったレポートを警官に書き留める必要が生じました。

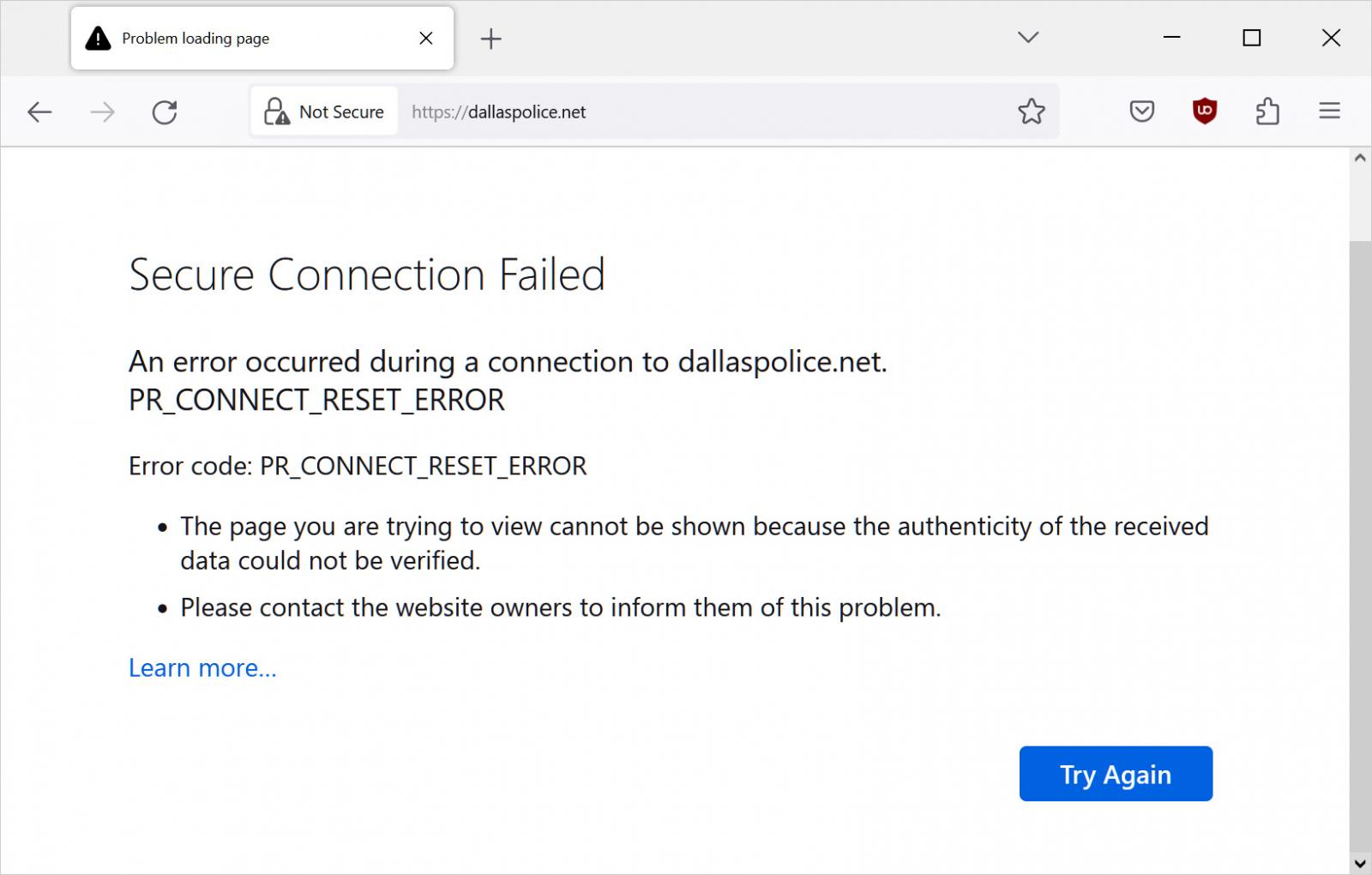

ダラス郡警察のウェブサイトも、セキュリティ インシデントにより 1 日の一部がオフラインでしたが、その後復元されました。

ソース:

本日、ダラス市は、ランサムウェア攻撃が混乱を引き起こしたことを確認しました.

「水曜日の朝、市のセキュリティ監視ツールは、私たちの環境内でランサムウェア攻撃が開始された可能性があることをセキュリティ オペレーション センター (SOC) に通知しました。その後、市は、多数のサーバーがランサムウェアで侵害され、いくつかの機能領域に影響を与えていることを確認しました。 、ダラス警察のウェブサイトを含む」とダラス市のメディア声明は説明した.

「市のチームは、そのベンダーとともに、ランサムウェアを隔離して拡散を防ぎ、感染したサーバーからランサムウェアを削除し、現在影響を受けているサービスを復元するために積極的に取り組んでいます。市長と市議会は、市のインシデント対応計画 (IRP)。」

「市は現在、完全な影響を評価するために取り組んでいますが、現時点では、市のサービスの住民への提供への影響は限定的です。住民が特定の市のサービスで問題を経験した場合は、311 に連絡する必要があります。緊急の場合は、彼らは911に連絡する必要があります。」

また、市の裁判所システムは、IT システムが機能していないため、5 月 2 日から今日まですべての陪審裁判と陪審義務をキャンセルしたことを確認しました。

Emsisoft の脅威アナリストであるBrett Callow 氏によると、地方自治体に対するランサムウェア攻撃は広範囲に及んでおり、1 週間に 1 回以上の割合で発生しています。

「米国の地方自治体が関与する事件は、週に 1 回以上の割合で発生しています」と Callow 氏は語っています。

「今年は少なくとも 29 がランサムウェアの影響を受けており、29 のうち少なくとも 16 でデータが盗まれました。インシデントのほとんどは小規模な政府が関与しており、ダラスはかなり長い間攻撃を受けた最大の都市だと思います。」

このランサムウェア攻撃または別のランサムウェア攻撃に関する情報はありますか?情報を共有したい場合は、Signal (+1 (646) 961-3731)、電子メール (lawrence.abrams@bleepingcomputer.com)、またはヒント フォームを使用して安全にご連絡ください。

ダラスへの攻撃の背後にある Royal ランサムウェア

は、ダラス市への攻撃の背後に Royal Ransomware 作戦があることを知りました。

多くの情報筋によると、今朝、ダラス市のネットワーク上のネットワーク プリンターが身代金メモの印刷を開始し、IT 部門は従業員に印刷されたメモを保持するよう警告しました。

共有された身代金メモの写真により、Royal ランサムウェア オペレーションが攻撃を実行したことを確認できました。

Royal ランサムウェア オペレーションは、Conti サイバー犯罪シンジケートの分派であると考えられており、 Conti がそのオペレーションを閉鎖した後、注目を集めました。

2022 年 1 月にローンチされたとき、Royal は目立つことを避けるために、ALPHV/BlackCat などの他のランサムウェア オペレーションの暗号化ツールを利用しました。しかしその後、彼らは独自の暗号化ツールである Zeon を今年の残りの期間の攻撃に使用し始めました。

2022 年末に向けて、この作戦は Royal にブランド変更され、すぐに最も活発な企業を標的とするランサムウェア ギャングの 1 つになりました。

Royal は、インターネットに公開されたデバイスの脆弱性を利用してネットワークを侵害することで知られていますが、一般的にコールバック フィッシング攻撃を使用して、企業ネットワークへの初期アクセスを取得します。

これらのコールバック フィッシング攻撃は、サブスクリプションの更新を装った電子メールで食品配達およびソフトウェア プロバイダーになりすます。

ただし、メールには、フィッシング サイトへのリンクが含まれている代わりに、被害者が連絡してサブスクリプションをキャンセルできる電話番号が含まれています。実際には、これらの電話番号は Royal の攻撃者が雇ったサービスに接続されています。

被害者がその番号に電話をかけると、攻撃者はソーシャル エンジニアリングを使用して被害者にリモート アクセス ソフトウェアをインストールするよう説得し、攻撃者が企業ネットワークにアクセスできるようにします。

他のランサムウェア ギャングと同様に、Royal はデバイスを暗号化する前にネットワークからデータを盗むことで知られています。この盗まれたデータは、身代金が支払われない場合、データを公に漏らすと脅威アクターが警告して、恐喝の要求にさらに活用するために使用されます。

現時点では、攻撃中にダラス市からデータが盗まれたかどうかは不明です。

Comments