Cybersecurity and Infrastructure Security Agency (CISA) は、ロシアのハッカーが NATO 諸国を標的とする攻撃で電子メールを盗むために悪用した Zimbra Collaboration (ZCS) クロスサイト スクリプティングの欠陥にパッチを適用するよう連邦政府機関に警告しました。

脆弱性 ( CVE-2022-27926 ) は、Winter Vivern および TA473 として追跡されているロシアのハッキング グループによって、複数の NATO 加盟政府の Web メール ポータルへの攻撃で悪用され、役人、政府、軍関係者、および外交官のメールボックスにアクセスされました。

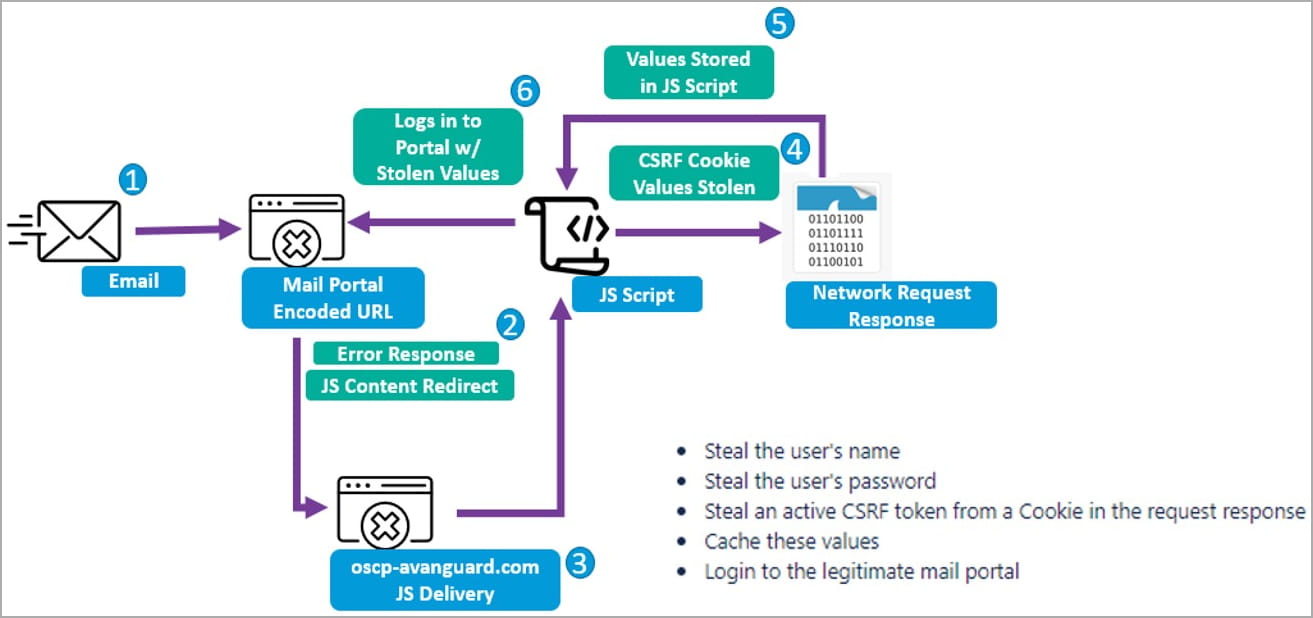

Winter Vivern の攻撃は、ハッカーが Acunetix ツールの脆弱性スキャナーを使用して脆弱な ZCS サーバーを見つけ、受信者がよく知っている送信者になりすましたフィッシング メールをユーザーに送信することから始まります。

各電子メールは、CVE-2022-27926 バグを悪用する攻撃者が制御するサーバーにターゲットをリダイレクトしたり、受信者をだまして資格情報を渡そうとしたりします。

エクスプロイトの標的となった場合、URL には、クロスサイト リクエスト フォージェリ (CSRF) 攻撃を開始して Zimbra ユーザーの資格情報と CSRF トークンを盗むための第 2 段階のペイロードをダウンロードする JavaScript スニペットも含まれます。

次の手順で、攻撃者は盗んだ資格情報を使用して、侵害された Web メール アカウントから機密情報を取得したり、永続性を維持して交換された電子メールを長期にわたって追跡したりしました。

ハッカーは侵害されたアカウントを利用して、さらにフィッシング攻撃を開始し、標的の組織への侵入を拡大する可能性もあります。

連邦機関は 4 月 24 日までにパッチを適用するよう命じました

この脆弱性は本日、CISA のKnown Exploited Vulnerabilities (KEV) カタログに追加されました。これは、実際に積極的に悪用されることが知られているセキュリティ上の欠陥のリストです。

2021 年 11 月に米国のサイバーセキュリティ機関によって発行された拘束力のある運用指令(BOD 22-01) によると、連邦民間行政機関 (FCEB) 機関は、KEV リストに追加されたバグに対してネットワーク上の脆弱なシステムにパッチを適用する必要があります。

CISA は、CVE-2022-27926 の欠陥を標的とする攻撃からネットワークを保護するために、4 月 24 日までの 3 週間を FCEB 機関に与えました。

BOD 22-01 は FCEB 機関にのみ適用されますが、CISA はすべての組織に対して、これらのバグへの対処を優先してさらなる悪用の試みを阻止するよう強く求めました。

「これらのタイプの脆弱性は、悪意のあるサイバー アクターによる頻繁な攻撃ベクトルであり、連邦企業に重大なリスクをもたらします」と CISA は本日警告しました。

Google の脅威分析グループ (TAG) が最近明らかにしたように、CISA は木曜日に、最近の攻撃でゼロデイとして悪用されたセキュリティの脆弱性にパッチを適用し、 Android および iOS モバイル デバイスに商用スパイウェアを展開するように連邦政府機関に命じました。

Comments