CISA、NSA、および MS-ISAC は本日、共同勧告で、攻撃者が悪意のある目的で正規のリモート監視および管理 (RMM) ソフトウェアをますます使用していると警告しました。

さらに心配なことに、CISA は、2022 年 10 月中旬にサイレント プッシュ レポートがリリースされた後、EINSTEIN 侵入検知システムを使用して、複数の連邦文民行政機関 (FCEB) 機関のネットワーク内で悪意のある活動を発見しました。

この活動は、Silent Push によって報告された「広範な、金銭目的のフィッシング キャンペーン」に関連しており、2022 年 9 月中旬に単一の FCEB ネットワークで最初に発見された後、「他の多くの FCEB ネットワーク」で検出されました。

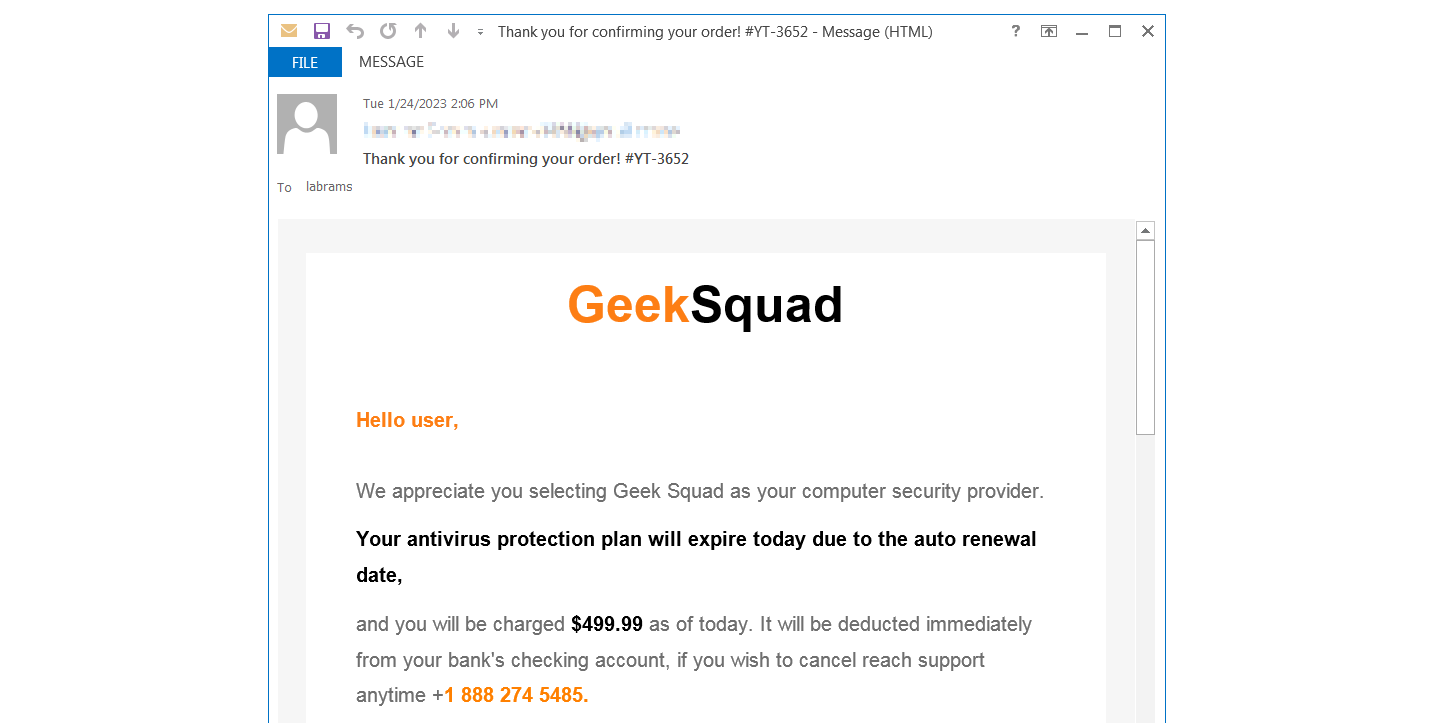

このキャンペーンの背後にいる攻撃者は、少なくとも 2022 年 6 月中旬以降、ヘルプ デスクをテーマにしたフィッシング メールを連邦職員の政府および個人のメール アドレスに送信し始めました。

「作成組織は、少なくとも 2022 年 6 月以降、サイバー犯罪者がヘルプ デスクをテーマにしたフィッシング メールをFCEB連邦職員の個人および政府のメール アドレスに送信したと評価しています」と、アドバイザリには記載されています。

「電子メールには、『第 1 段階』の悪意のあるドメインへのリンクが含まれているか、受信者にサイバー犯罪者に電話するよう促し、サイバー犯罪者は受信者に第 1 段階の悪意のあるドメインにアクセスするよう説得しようとします。」

このキャンペーンで FCEB のスタッフを標的にしたようなコールバック フィッシング攻撃は、2021 年第 1 四半期以降、 625% という大幅な増加を見せており、ランサムウェア ギャングにも採用されています。

これらのグループには、Silent Ransom Group、 Quantum (現在の Dagon Locker)、 Royalなど、Conti サイバー犯罪作戦から分離したものが含まれます。

通常のフィッシング メールとは異なり、コールバック フィッシング攻撃には攻撃者の Web サイトへのリンクが含まれていません。代わりに、高額なサブスクリプションの更新などのルアーを使用して、リストにある電話番号に電話するようターゲットを説得します。

ターゲットがその番号に電話をかけると、Web サイトを開いて、更新価格の払い戻しに必要なソフトウェアをダウンロードするように指示されます。

電子メールに悪意のあるリンクが埋め込まれていた場合、使用されたフィッシング ドメインは、Microsoft、Amazon、Paypal などの著名なブランドになりすますように設計されていました。

埋め込まれたリンクをクリックすると、デフォルトの Web ブラウザーが開き、第 2 段階のドメインに接続するように設計されたマルウェアが自動的にダウンロードされ、攻撃者の RMM サーバーに接続する AnyDesk および ScreenConnect のポータブル バージョンがダウンロードされます。

ポータブル リモート デスクトップ ソフトウェアの実行可能ファイルを使用すると、悪意のあるアクターは、管理者権限や完全なソフトウェア インストールを必要とせずにローカル ユーザーとしてターゲットのシステムにアクセスできるようになり、ソフトウェア制御をバイパスして、一般的なリスク管理の仮定に挑戦することができます。

返金詐欺師に関連する FCEB ネットワーク侵害

ターゲットのデバイスに足場を築くことができた攻撃者は、アクセス権を利用して、被害者をだまして銀行口座にログインさせようとし、払い戻し詐欺を開始できるようにしました。

「この特定の活動は金銭目的であり、個人を標的にしているように見えますが、このアクセスは、他のサイバー犯罪者と APT アクターの両方から、受信者の組織に対するさらなる悪意のある活動につながる可能性があります」とアドバイザリは述べています。

「悪意のあるサイバー アクターは、これらと同じ手法を利用して、国家安全保障システム (NSS)、国防総省 (DoD)、国防産業基地 (DIB) のネットワークを標的にし、職場と家庭の両方のデバイスとアカウントで正規の RMM ソフトウェアを使用する可能性があります」と NSA は述べています。 追加されました。

防御側は、CISA、NSA、および MS-ISAC によって、アドバイザリと共有されている侵害の兆候を使用して、潜在的な悪用または侵害を検出することが推奨されています。

キャンペーンで使用される第 1 段階のドメイン名は、IT ヘルプ/サポートをテーマにしたソーシャル エンジニアリング詐欺で一般的に使用される命名パターンに従っています: myhelpcare[.]online. myhelpcare[.]cc、hservice[.]live、gscare[.]live、nhelpcare[.]info、deskcareme[.]live、nhelpcare[.]cc、win03[.]xyz、win01[.]xyz、247secure[ 。]我ら。

このキャンペーンで確認された別のアクティブなドメインは、winbackup01[.]xyz です。

CISA は、ネットワーク防御者が侵害の兆候、ベスト プラクティス、および推奨される緩和策についてアドバイザリを確認することを推奨しています。このアドバイザリでは、永続性やコマンド アンド コントロール (C2) のバックドアとしての RMM の使用など、RMM を使用した追加の種類の悪意のあるアクティビティの脅威が強調されています。 . — CISA

彼らはまた、そのようなリスクを軽減し、ネットワークが攻撃の試みから確実に保護されるように設計された対策のリストを提供しました.

潜在的なセキュリティ侵害から保護するために、企業や組織は、インストールされているリモート アクセス ツールを監査し、承認された RMM ソフトウェアを特定する必要があります。

アプリケーション制御を使用して、承認されていない RMM ソフトウェアの実行を防止し、承認されたリモート アクセス ソリューション (VPN や VDI など) では承認された RMM ソフトウェアのみを使用することも推奨されます。これは、標準の RMM ポートとプロトコルでの受信接続と送信接続の両方をブロックすることと同様です。

セキュリティをさらに強化するために、組織はトレーニング プログラムとフィッシング演習を実施して、フィッシングおよびスピアフィッシング メールに関連するリスクについて従業員の認識を高める必要があります。

Comments