Guardio Labs の研究者は、検索を乗っ取って Web ページにアフィリエイト リンクを挿入する Google Chrome 拡張機能をプッシュする新しいマルバタイジング キャンペーンを発見しました。

これらの拡張機能はすべて色のカスタマイズ オプションを提供し、検出を回避するための悪意のあるコードなしで被害者のマシンに到達するため、アナリストはこのキャンペーンを「ドーマント カラー」と名付けました。

Guardio のレポートによると、2022 年 10 月中旬までに、ブラウザ拡張機能の 30 の亜種が Chrome と Edge の両方の Web ストアで利用可能になり、100 万回以上のインストールが蓄積されました。

な

(グアルディオ)

ハイジャック以上のもの

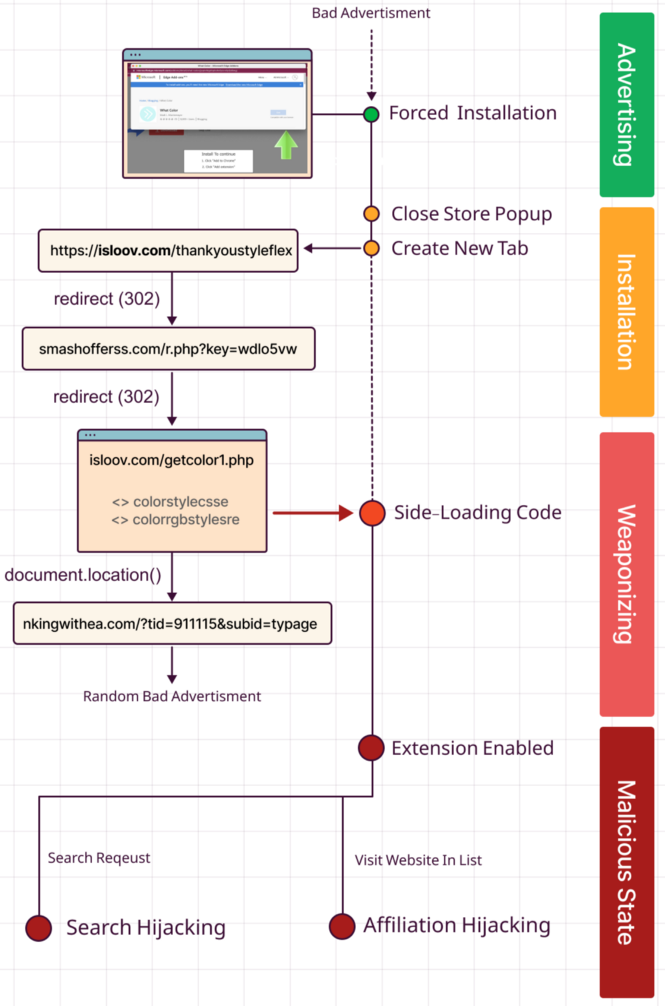

感染は、ビデオまたはダウンロードを提供する Web ページにアクセスしたときの広告またはリダイレクトから始まります。

ただし、プログラムをダウンロードしたりビデオを見ようとすると、以下に示すように、続行するには拡張機能をインストールする必要があることを示す別のサイトにリダイレクトされます.

訪問者が [OK] または [続行] ボタンをクリックすると、無害に見える色変更拡張機能をインストールするように求められます。

ただし、これらの拡張機能を最初にインストールすると、検索ハイジャックの実行方法やアフィリエイト リンクを挿入するサイトを拡張機能に指示する悪意のあるスクリプトをサイドロードするさまざまなページにユーザーがリダイレクトされます。

「最初のものは、必死に JavaScript API 呼び出しを難読化しようとしながら、ページ上に要素を動的に作成します」と、 Guardio レポートは説明しています。

「これらの HTML 要素 (colorstylecsse と colorrgbstylesre) の両方にコンテンツ (InnerText) が含まれており、最初は文字列と正規表現の ‘#’ で区切られたリストであり、最後は 10,000 以上のドメインのカンマで区切られたリストです。」

「最後に、ロケーション オブジェクトに新しい URL を割り当てます。これにより、このフローを終了する広告にリダイレクトされます。これは、別の広告ポップアップであったためです。」

(ガルディア)

検索ハイジャックを実行すると、拡張機能は検索クエリをリダイレクトして、拡張機能の開発者と提携しているサイトから結果を返します。これにより、広告のインプレッションと検索データの販売から収入が得られます。

Dormant Colors はさらに、10,000 の Web サイトの広範なリストで被害者のブラウジングを乗っ取り、ユーザーを同じページに自動的にリダイレクトしますが、今回は URL にアフィリエイト リンクを追加します。

アフィリエイト タグが URL に追加されると、サイトで行われた購入によって開発者に手数料が発生します。

Guardio は、アフィリエーション ハイジャック コンポーネントを示すビデオも共有しています。

より多くの可能性

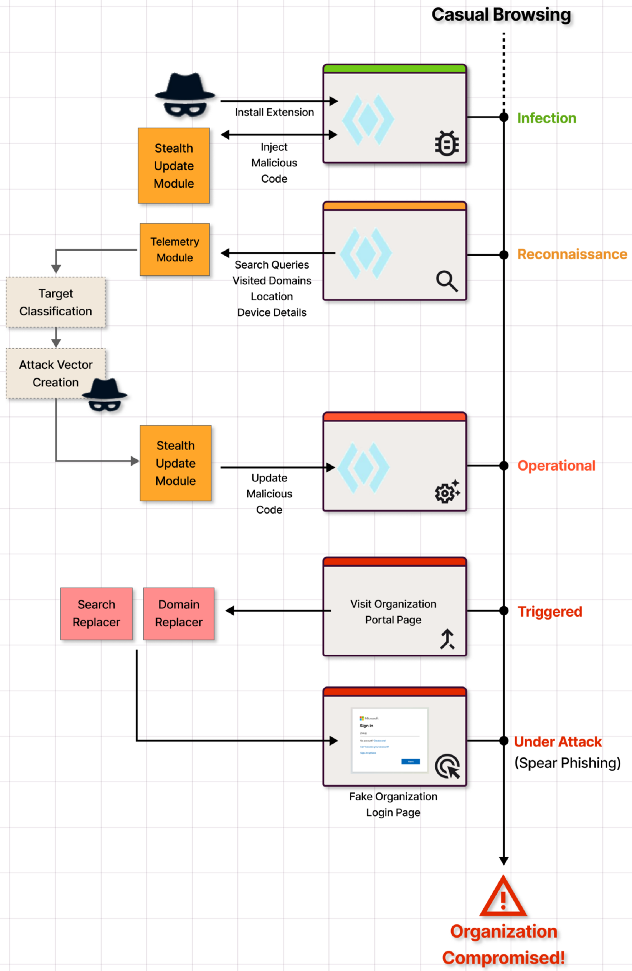

研究者たちは、ドーマント カラーズの運営者が同じステルス性のある悪意のあるコードのサイドローディング手法を使用して、アフィリエーションをハイジャックするよりも厄介なことを実行できる可能性があると警告しています。

研究者は、被害者をフィッシング ページにリダイレクトして、Microsoft 365、Google Workspace、銀行サイト、またはソーシャル メディア プラットフォームの資格情報を盗むことが可能であると述べています。

キャンペーンがこのより悪意のある動作を実行している兆候はありませんが、研究者は、追加のスクリプトをサイドロードするだけで有効になる可能性があると述べています.

レポートの IoC セクションにリストされている拡張機能と Web サイトは削除/オフライン化されていますが、研究者は、新しいアドオン名とドメインで操作が常に更新されていると警告しています。

Comments