ハッカーは、新しい PingPull の亜種や、「Sword2033」として追跡される以前は文書化されていなかったバックドアなど、サイバースパイ攻撃で新しい Linux マルウェアの亜種を展開しています。

PingPull は RAT (リモート アクセス トロイの木馬) であり、 昨年の夏に Unit 42 によって最初に文書化されました。これは、中国政府が支援するグループ Gallium (別名 Alloy Taurus) が行ったスパイ攻撃でした。攻撃は、オーストラリア、ロシア、ベルギー、マレーシア、ベトナム、およびフィリピンの政府および金融機関を標的としていました。

Unit 42 は引き続きこれらのスパイ活動を監視しており、 今日、中国の攻撃者が南アフリカとネパールの標的に対して新しいマルウェアの亜種を使用していると報告しています。

Linux での PingPull

PingPull の Linux 版は ELF ファイルであり、現在 62 のウイルス対策ベンダーのうち 3 社のみが悪意のあるものとしてフラグを立てています。

Unit 42 は、HTTP 通信構造、POST パラメーター、AES キー、攻撃者の C2 サーバーから受信したコマンドの類似性に注目することで、既知の Windows マルウェアのポートであると判断できました。

C2 がマルウェアに送信するコマンドは、HTTP パラメータ内の 1 つの大文字で示され、ペイロードは base64 でエンコードされたリクエストを介してサーバーに結果を返します。

パラメータと対応するコマンドは次のとおりです。

- A – 現在のディレクトリを取得する

- B – リスト フォルダ

- C – テキストファイルを読む

- D – テキストファイルを書く

- E – ファイルまたはフォルダーを削除する

- F – バイナリ ファイルを読み取り、16 進数に変換します

- G – バイナリ ファイルを書き込み、16 進数に変換します

- H – ファイルまたはフォルダーのコピー

- I – ファイルの名前を変更する

- J – ディレクトリを作成する

- K – 「%04d-%d-%d %d:%d:%d」形式でタイムスタンプを指定したタイムスタンプ ファイル

- M – コマンドを実行

Unit 42は、PingPullで使用されているコマンド ハンドラーが、Microsoft Exchangeサーバーへの攻撃で頻繁に使用されていることが確認されているWebシェルである「 China Chopper 」という名前の別のマルウェアで観察されたものと一致するとコメントしています。

Sword2023の詳細

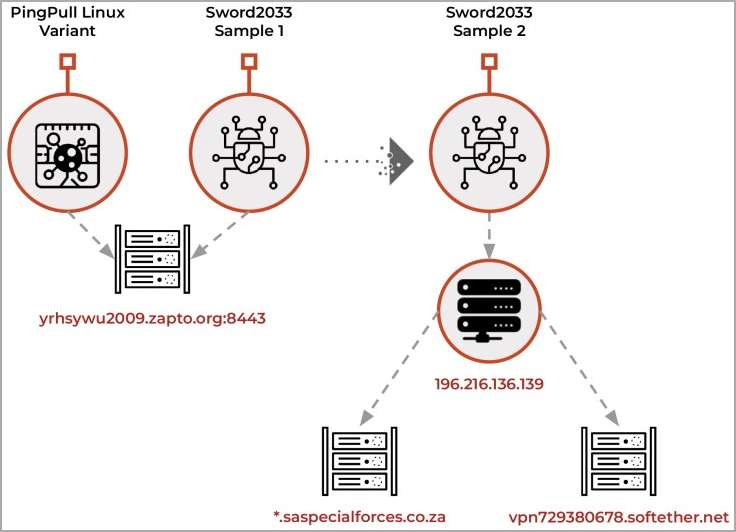

Unit 42 は、PingPull と同じコマンド アンド コントロール サーバー (C2) と通信する新しい ELF バックドアも発見しました。

これは、侵害されたシステムへのファイルのアップロード、ファイルの抽出、「; echo <乱数>n」を追加したコマンドの実行など、より基本的な機能を備えた単純なツールです。

echo コマンドは、実行ログにランダム データを追加します。これは、おそらく分析をより難しくしたり、そのアクティビティを難読化したりするためです。

Unit 42 は、南アフリカ軍を装った別の C2 アドレスに関連付けられた 2 番目の Sword2023 サンプルを発見しました。

同じサンプルが Soft Ether VPN アドレスにリンクされていました。これは、Gallium がその運用で使用することが知られている製品です。

サイバーセキュリティ会社は、2023 年 2 月に南アフリカがロシアと中国との合同軍事演習に参加したため、これはランダムな選択ではないとコメントしています。

結論として、Gallium は、PingPull の新しい Linux 亜種と新たに発見された Sword2023 バックドアを使用して、引き続き武器を改良し、標的の範囲を広げています。

組織は、静的な検出方法だけに頼るのではなく、この高度な脅威に効果的に対抗するための包括的なセキュリティ戦略を採用する必要があります。

Comments