国が支援する中国のハッカーがスピアフィッシング キャンペーンを開始し、Google ドライブに保存されているカスタム マルウェアを世界中の政府、研究機関、学術機関に配信しました。

攻撃は 2022 年 3 月から 10 月の間に観測されており、研究者はサイバー スパイ グループ Mustang Panda (ブロンズ プレジデント、TA416) によるものであると考えています。

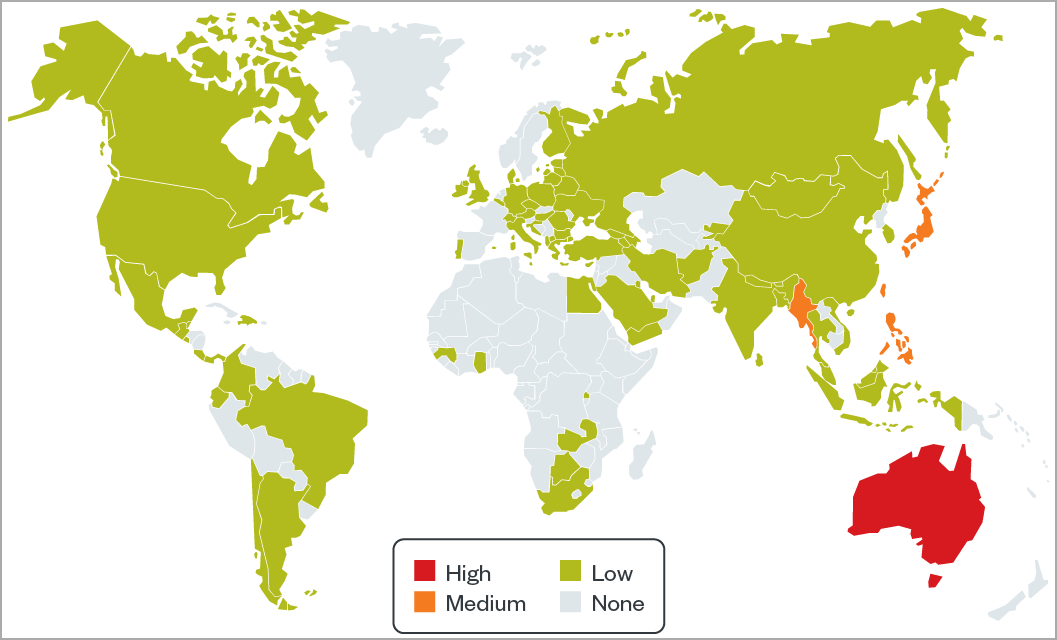

トレンドマイクロの研究者によると、脅威グループは主にオーストラリア、日本、台湾、ミャンマー、フィリピンの組織を標的にしていました。

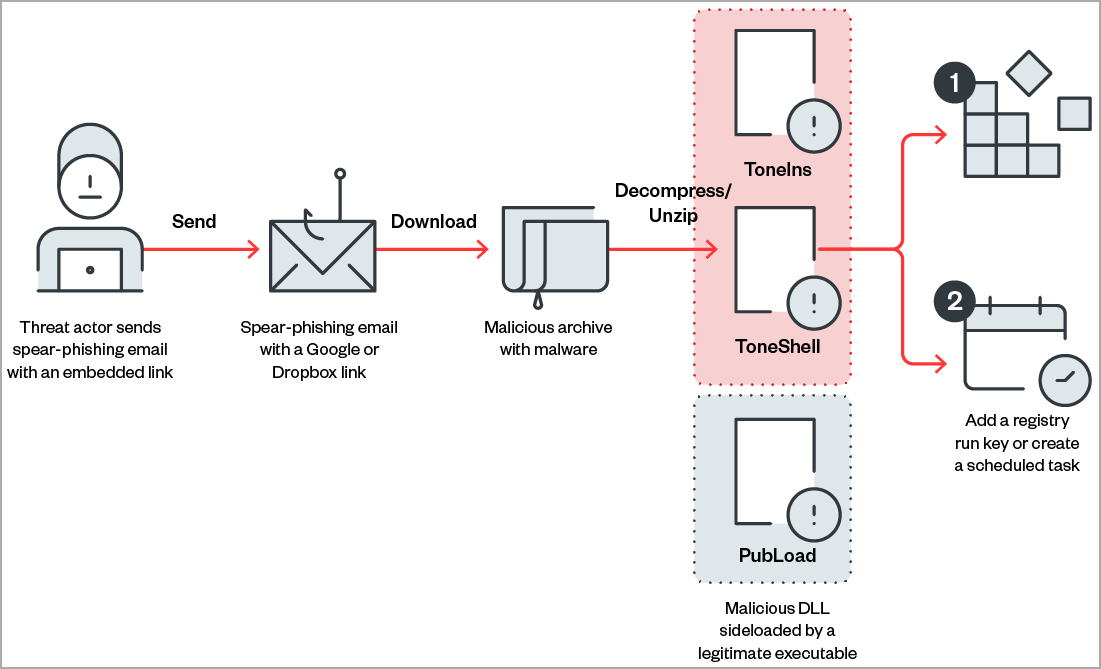

中国のハッカーは、Google アカウントを使用して、Google ドライブのリンクからカスタム マルウェアをダウンロードするように仕向けるルアーを含む電子メール メッセージをターゲットに送信しました。

感染の詳細

本日のレポートで、トレンドマイクロの研究者は、ハッカーが地政学的な主題を含むメッセージを使用し、そのほとんど (84%) が政府/法的機関を標的にしているとコメントしています。

セキュリティ メカニズムを回避するために、埋め込まれたリンクは Google ドライブまたは Dropbox フォルダを指しています。これらはどちらも評判の良い正当なプラットフォームであり、通常は疑わしいものではありません。

これらのリンクは、ToneShell、ToneIns、PubLoad などのカスタム マルウェア株を含む圧縮ファイル (RAR、ZIP、JAR) のダウンロードを実行させます。

「電子メールの件名が空であるか、悪意のあるアーカイブと同じ名前である可能性があります」とレポートは説明しています。

「被害者のアドレスを電子メールの「To」ヘッダーに追加するのではなく、攻撃者は偽の電子メールを使用しました。一方、実際の被害者のアドレスは「CC」ヘッダーに書き込まれており、セキュリティ分析を回避し、調査を遅らせる可能性があります。」 – トレンドマイクロ

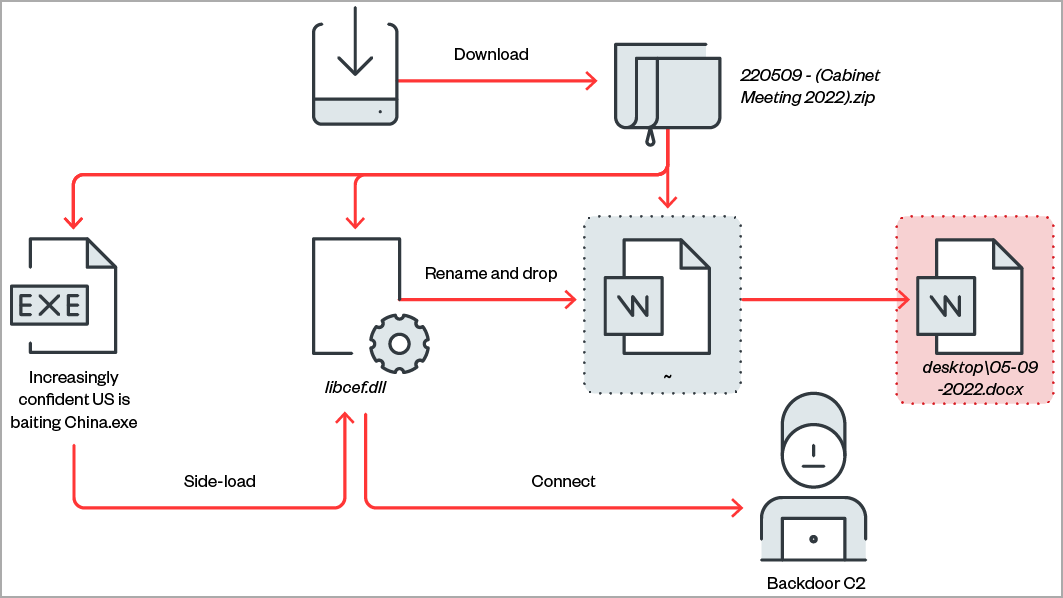

ハッカーはさまざまなマルウェア ロード ルーチンを使用しましたが、プロセスには通常、被害者がアーカイブに存在する実行可能ファイルを起動した後の DLL サイドローディングが含まれていました。疑惑を最小限に抑えるために、おとり文書が最前面に表示されます。

マルウェアの進化

このキャンペーンで使用された 3 つのマルウェアは、PubLoad、ToneIns、ToneShell です。

キャンペーンで使用された 3 つのカスタム マルウェアのうち、PubLoad のみが 2022 年 5 月のCisco Talos レポートで以前に文書化されており、ヨーロッパの標的に対するキャンペーンを説明しています。

PubLoad は、レジストリ キーを追加してスケジュールされたタスクを作成し、シェルコードを解読し、コマンド アンド コントロール (C2) 通信を処理することにより、持続性を作成する役割を担うステージャーです。

トレンドマイクロによると、PubLoad の新しいバージョンにはより高度な分析防止メカニズムが搭載されており、Mustang Panda がこのツールの改善に積極的に取り組んでいることを示唆しています。

ToneIns は、最近のキャンペーンで使用された主なバックドアである ToneShell のインストーラーです。難読化を使用して検出を回避し、ToneShell をロードすると同時に、侵害されたシステムに永続性を確立します。

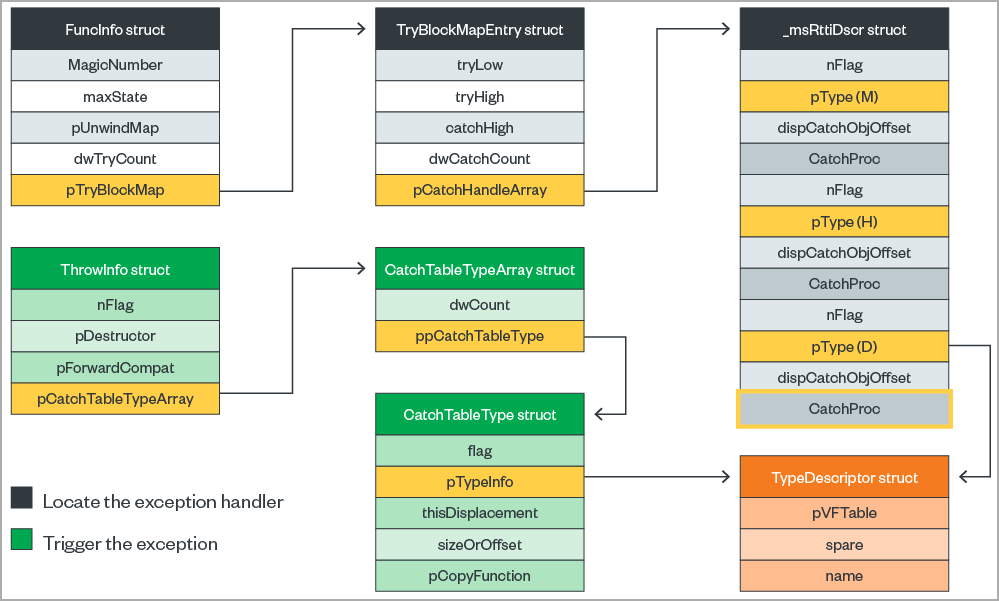

ToneShell は、メモリに直接読み込まれるスタンドアロンのバックドアであり、カスタム例外ハンドラの実装によるコード フローの難読化を特徴としています。

バックドアはデバッグ環境では実行されないため、これはアンチサンドボックス メカニズムとしても機能します。

出典:トレンドマイクロ

C2 に接続した後、ToneShell は被害者 ID データを含むパッケージを送信し、新しい指示を待ちます。

これらのコマンドを使用すると、ファイルのアップロード、ダウンロード、実行、イントラネット データ交換用のシェルの作成、スリープ構成の変更などを行うことができます。

ムスタングパンダの活動

トレンドマイクロによると、この最近のキャンペーンは、 Secureworks が 2022 年 9 月に報告したものと同じ Mustang Panda の手法、戦術、および手順 (TTP) を特徴としているとのことです。

最新のキャンペーンは、改善されたツールセットと拡張機能の兆候を示しており、これにより、中国のハッカーが情報を収集して標的を侵害する能力が向上しています。

今年初め、Proofpoint は、Mustang Panda がヨーロッパでの活動に重点を置いており、 高官の外交官を標的にしていると報告しました。

ほぼ同時期の Secureworks のレポートでは、別の Mustang Panda キャンペーンが発見されました。今回は、ロシアの当局者を標的としていました。

2022 年 3 月、ESET は、東南アジア、南ヨーロッパ、およびアフリカでのムスタング パンダの活動を調査しました。これは、中国のスパイ ギャングが集中的な活動の短期的なバーストにもかかわらず、世界的な脅威であることを示しています。

Comments